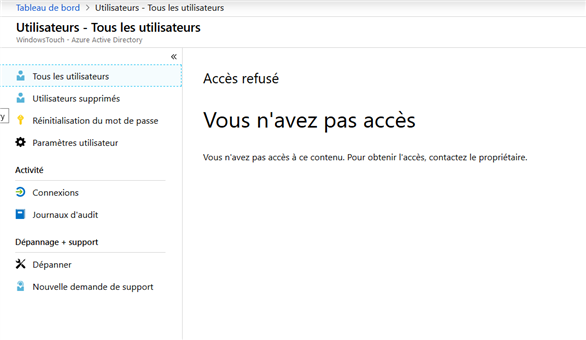

Des retours font apparaître que la version de Windows 10 Enterprise LTSC 2019 se voit proposer par erreur, la mise à jour vers Windows 10 1903 via Windows Update. Les versions Long-Term Servicing Channel sont des versions spécifiques supportées pour 10 ans (5 ans de support principal, 5 ans de support étendu) et ciblent les périphériques critiques à usages industriels (Chaine de production, distributeurs de billets, etc.). Ces versions ne doivent pas se faire proposer des versions qui sont dans le canal semestriel et plus généralement aucune mise à niveau vers une version supérieure. La mise à niveau est contrôlée et doit normalement être faite manuellement par l’entreprise.

Ce bug survient pour deux raisons :

- Windows 10 Enterprise LTSC 2019 est basé sur Windows 10 1809.

- Un bug est présent dans le système de détection des mises à jour de la mise à niveau Windows 10 1903 via le nouveau modèle Unified Update Platform (UUP).

La mise à niveau est affichée dans Windows Update mais n’est ni téléchargée ni installée.