Microsoft vient de mettre à jour (7.0.17.0) son Management Pack pour superviser SQL Server 2016 Analysis Services avec System Center 2012 Operations Manager ou plus.

Il supervise les éléments suivants :

- Les instances Analysis Services:

- L’état du service

- Les conflits de configuration de mémoire avec SQL Server

- La configuration TotalMemoryLimit

- L’usage mémoire

- L’usage mémoire sur le serveur

- La longueur de la queue Processing Pool Job

- La longueur de la queue Query Pool

- L’espace de stockage par défaut disponible

- L’utilisation CPU

- Les bases de données Analysis Services

- L’espace de la base de données disponible

- La durée du blocage

- Le nombre de session bloquée

- Les partitions de base de données Analysis Services

- L’espace de la partition disponible

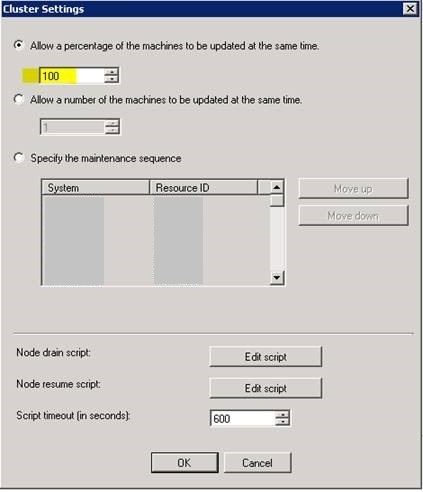

Parmi les modifications dans cette version, on retrouve :

- Ajout de collections de performances pour les compteurs de performance MDX Query

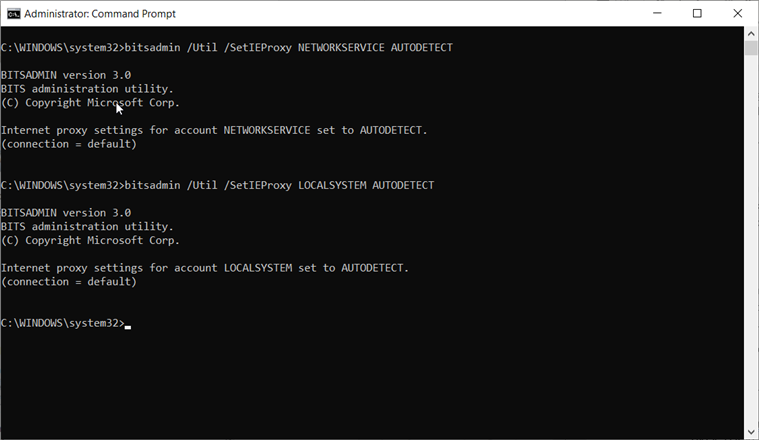

- Ajout d'une logique de réessai à certains flux de travail afin de réduire les erreurs "Category does not exist" lancées lorsque WMI ne répond pas

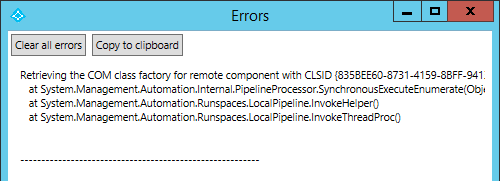

- Amélioration du traitement des erreurs dans les flux de travail qui surveillent la consommation de mémoire

- Amélioration des descriptions des événements levés par le Management Pack pour faciliter la compréhension de la cause des erreurs

- Correction des tâches Start/Stop

- Correction du problème lorsque "SQLServerInstalled" était défini à "False" si la version de SQLServer DB Engine était supérieure à la version de l’instance SSAS

- Mise à jour des tableaux de bord de configuration pour afficher les tuiles des nouvelles collections de performance MDX

- Mise à jour des chaines d’affichage

Télécharger System Center Management Pack for SQL Server 2016 Analysis Services