Microsoft a introduit un ensemble de nouveautés dans Microsoft Sentinel, sa solution SIEM (Security Event Information Management) Cloud. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

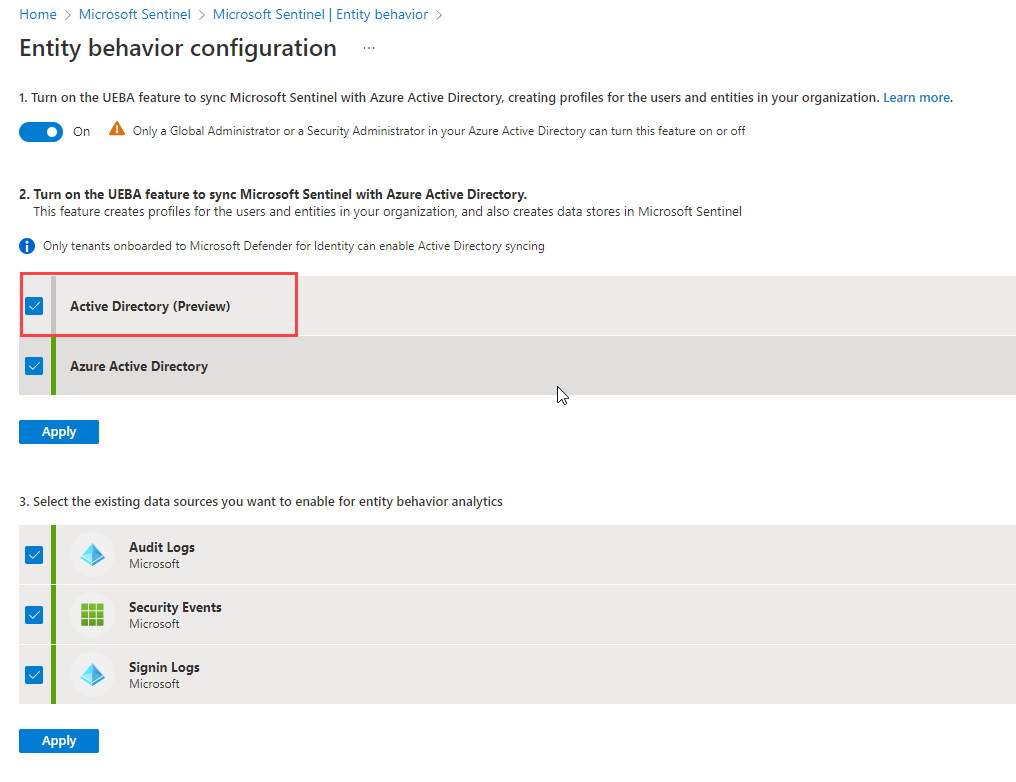

- Synchronisation des entités utilisateur d’Active Directory avec Microsoft Sentinel. Jusqu'à présent, il était possible de transférer les entités des utilisateurs de l’annuaire Azure Active Directory (Azure AD) dans la table IdentityInfo de Microsoft Sentinel, afin que l'outil User and Entity Behavior Analytics (UEBA) puisse utiliser ces informations pour fournir un contexte et un aperçu des activités des utilisateurs, et enrichir les enquêtes. Il est maintenant possible de faire de même avec votre Active Directory (non-Azure). Si vous disposez de Microsoft Defender for Identity, vous pouvez activer et configurer User and Entity Behavior Analytics (UEBA) pour collecter et synchroniser les informations d’Active Directory dans la table IdentityInfo de Microsoft Sentinel, afin que vous puissiez obtenir la même valeur de compréhension des utilisateurs AD.

- Public Preview de l'import en masse d'indicateurs Threat Intelligence via un fichier CSV ou JSON.

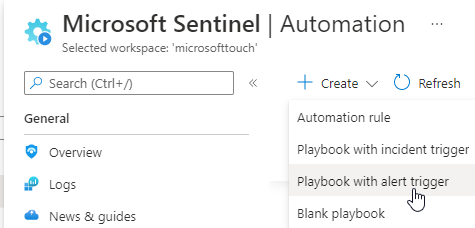

- Règles d'automatisation des alertes. En plus de leurs fonctions de gestion des incidents, les règles d'automatisation ont une nouvelle fonction supplémentaire : elles sont le mécanisme privilégié pour exécuter les playbooks construits sur le déclencheur d'alerte. Auparavant, ces playbooks ne pouvaient être automatisés qu'en les attachant à des règles d'analyse sur une base individuelle. Avec le déclencheur d'alerte pour les règles d'automatisation, une seule règle d'automatisation peut s'appliquer à un nombre illimité de règles d'analyse, ce qui vous permet de gérer de manière centralisée l'exécution des playbooks pour les alertes ainsi que ceux pour les incidents.

Plus d’informations sur : What's new in Microsoft Sentinel | Microsoft Docs