Microsoft a introduit un ensemble de nouveautés dans Azure Active Directory en juillet 2022.

Microsoft apporte les nouveautés suivantes :

- 28 nouvelles applications fédérées sont ajoutées à la galerie d’applications Azure AD avec notamment : Lunni Ticket Service, TESMA, Spring Health, Sorbet, Rainmaker UPS, Planview ID, Karbonalpha, Headspace, SeekOut, Stackby, Infrascale Cloud Backup, Keystone, LMS・教育管理システム Leaf, ZDiscovery, ラインズeライブラリアドバンス (Lines eLibrary Advance), Rootly, Articulate 360, Rise.com, SevOne Network Monitoring System (NMS), PGM, TouchRight Software, Tendium, Training Platform, Znapio, Preset, itslearning MS Teams sync, Veza, Trax.

- De nouveaux connecteurs de provisionnement sont disponibles dans la galerie d’applications Azure AD. Vous pouvez maintenant automatiser la création, la mise à jour et la suppression des comptes utilisateurs pour :

- Disponibilité Générale des notifications de problèmes de service basé sur le tenant. Azure Service Health prend en charge les notifications d'interruption de service aux administrateurs de tenant pour les problèmes liés à Azure Active Directory. Ces interruptions apparaîtront également sur la page de présentation du portail d'administration Azure AD, avec des liens appropriés vers Azure Service Health. Les événements d'interruption de service pourront être vus par les rôles intégrés d'administrateur de tenant. Microsoft continuera à envoyer des notifications d'interruption de service aux abonnements d'un tenant pour la transition.

- Plusieurs améliorations en Public Preview pour le scénario d’ADFS vers Azure AD :

- SAML App Multi-Instancing. Les utilisateurs peuvent désormais configurer plusieurs instances de la même application au sein d'un tenant Azure AD. Cette fonctionnalité est désormais prise en charge pour les demandes d'authentification unique initiées par l'IdP et le fournisseur de services (SP). Les comptes d'applications multiples peuvent désormais disposer d'un principe de service distinct pour gérer le mappage des demandes et l'attribution des rôles propres à chaque instance.

- Appliquer le remplacement RegEx au contenu des revendications des groupes. Jusqu'à récemment, les administrateurs avaient la possibilité de transformer les demandes claims à l'aide de nombreuses transformations, mais l'utilisation d'expressions régulières pour la transformation des demandes claims n'était pas possible. Avec cette Public Preview, les administrateurs peuvent maintenant configurer et utiliser des expressions régulières pour la transformation des demandes d'indemnisation en utilisant l'interface utilisateur du portail.

- Persistent NameID for IDP-initiated Apps : Auparavant, le seul moyen d'avoir une valeur NameID persistante était de configurer l'attribut utilisateur avec une valeur vide. Les administrateurs peuvent maintenant configurer explicitement la valeur NameID pour qu'elle soit persistante ainsi que le format correspondant.

- Customize attrname-format : Grâce à cette nouvelle mise à jour de parité, les clients peuvent désormais intégrer des applications autres que des galeries, telles que Socure DevHub, avec Azure AD pour disposer d'un SSO via SAML.

- Public Preview sur Azure AD Domain Services - Trusts pour les forêts d'utilisateurs. Vous pouvez désormais créer des trusts sur les forêts d'utilisateurs et de ressources. Les utilisateurs d'AD DS On-Prem ne peuvent pas s'authentifier auprès des ressources de la forêt de ressources d'Azure AD DS tant que vous n'avez pas créé une relation sortante vers votre AD DS On-Prem. Une relation d’approbation sortante nécessite une connectivité réseau entre le réseau On-Prem et Azure AD Domain Service. Sur une forêt d'utilisateurs, des trusts peuvent être créés pour les forêts AD On-Prem qui ne sont pas synchronisées avec Azure AD DS.

- Il n’est plus nécessaire d’attendre pour provisionner des groupes à la demande dans les applications SaaS. Vous pouvez sélectionner un groupe de cinq membres maximums et les provisionner dans les applications tierces en quelques secondes.

- Microsoft annonce une nouvelle protection de sécurité qui empêche le contournement de l'authentification à facteurs multiples Azure AD en cas de fédération avec Azure AD. Lorsqu'elle est activée pour un domaine fédéré dans votre tenant Azure AD, elle garantit qu'un compte fédéré compromis ne peut pas contourner l'authentification à facteurs multiples Azure AD en imitant le fait qu'une authentification à facteurs multiples a déjà été effectuée par le fournisseur d'identité. Cette protection peut être activée via un nouveau paramètre de sécurité, federatedIdpMfaBehavior. Microsoft recommande d'activer cette nouvelle protection lorsque vous utilisez l'authentification à facteurs multiples Azure AD comme authentification à facteurs multiples pour les utilisateurs fédérés.

- Public Preview – Plusieurs comptes de connexion sans mot de passe par téléphone pour les périphériques iOS. Les utilisateurs peuvent désormais activer la connexion par téléphone sans mot de passe pour plusieurs comptes dans l'application Authenticator sur tout appareil iOS pris en charge. Les consultants, étudiants et autres personnes possédant plusieurs comptes dans Azure AD peuvent ajouter chaque compte à Microsoft Authenticator et utiliser la connexion téléphonique sans mot de passe pour tous ces comptes à partir du même appareil iOS. Les comptes Azure AD peuvent appartenir au même tenant ou à des tenants différents. Les comptes invités ne sont pas pris en charge pour la connexion de plusieurs comptes à partir d'un seul appareil.

On retrouve les modifications de service suivantes :

- Public Preview sur Azure AD Domain Services avec les permissions granulaires. Auparavant, pour configurer et administrer une instance AAD-DS, il était nécessaire d’avoir des autorisations de haut niveau d'Azure Contributor et d'Azure AD Global Admin. Désormais, tant pour la création initiale que pour l'administration continue, il est possible d’utiliser des autorisations plus fines pour une sécurité et un contrôle accru. Il faut : Application Administrator et Groups Administrator ainsi que le rôle Azure Domain Services Contributor.

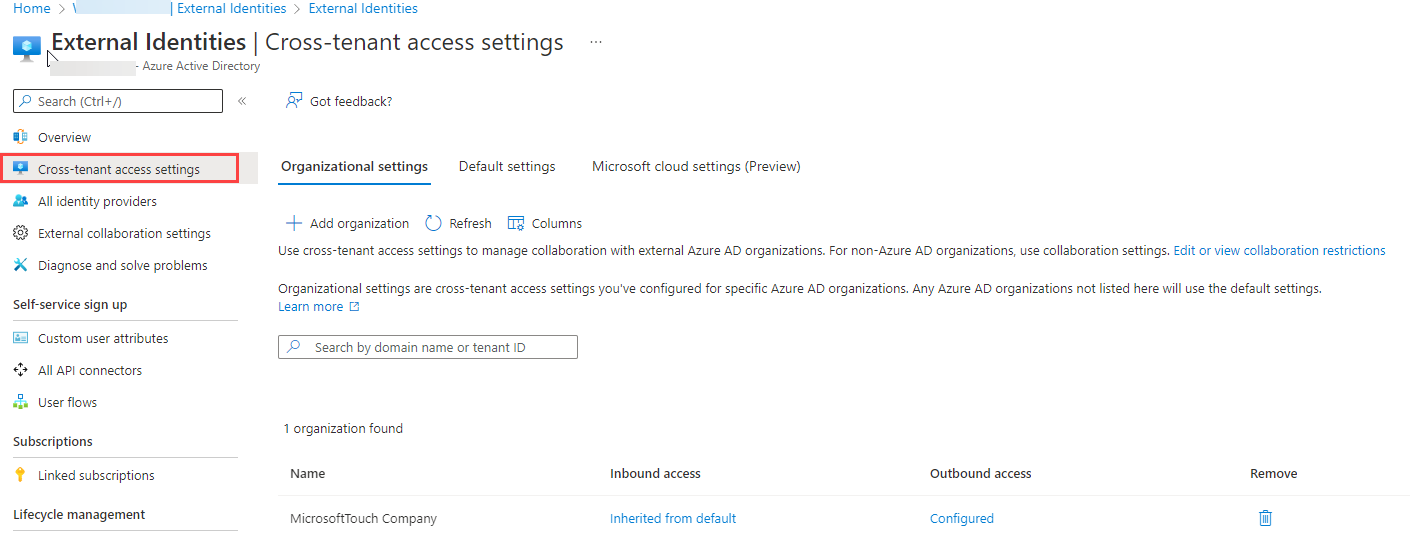

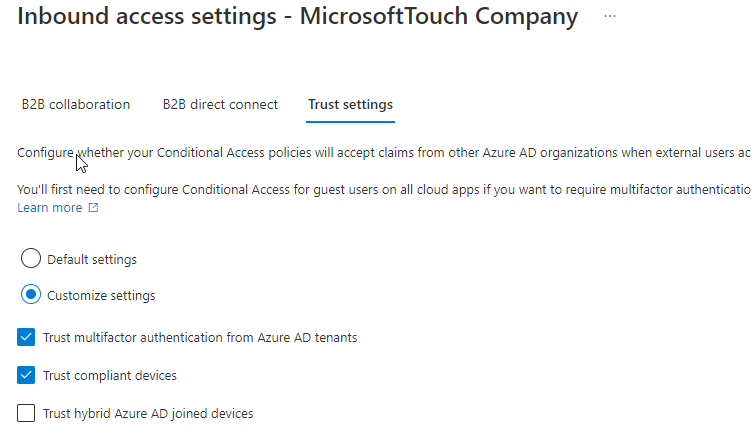

- Disponibilité générale - Paramètres d'accès inter-tenant pour la collaboration B2B. Les paramètres d'accès inter-tenants permettent de contrôler la façon dont les utilisateurs de l’entreprise collaborent avec les membres d'organisations Azure AD externes. Vous disposez désormais de paramètres de contrôle d'accès entrants et sortants granulaires qui fonctionnent par organisation, utilisateur, groupe et application. Ces paramètres permettent également de faire confiance aux demandes de sécurité des organisations Azure AD externes, comme l'authentification à facteurs multiples (MFA), la conformité des périphériques et les appareils hybrides joints à Azure AD.Plus d'informations sur : Cross-tenant access settings for secure collaboration now generally available! - Microsoft Tech Community

- Disponibilité générale - Générateur d'expressions pour le provisionnement des applications. La suppression accidentelle d'utilisateurs dans les applications ou dans l’annuaire On-Prem peut être désastreuse. Microsoft annonce de la fonction de prévention des suppressions accidentelles. Lorsqu'une tâche de provisionnement risque de provoquer un pic de suppressions, elle s'interrompt d'abord pour vous donner une visibilité sur les suppressions potentielles. Vous pouvez alors accepter ou rejeter les suppressions et avoir le temps de mettre à jour la portée de la tâche si nécessaire.

- Une vue améliorée de la découverte des applications pour My Apps est Public Preview. Cette version montre aux utilisateurs plus d'applications dans le même espace et leur permet de faire défiler les collections. Pour l'instant, elle ne prend pas en charge le glisser-déposer ni la vue en liste. Les utilisateurs peuvent participer à l'aperçu en sélectionnant Essayer l'aperçu et le quitter en sélectionnant Retourner à l'affichage précédent.

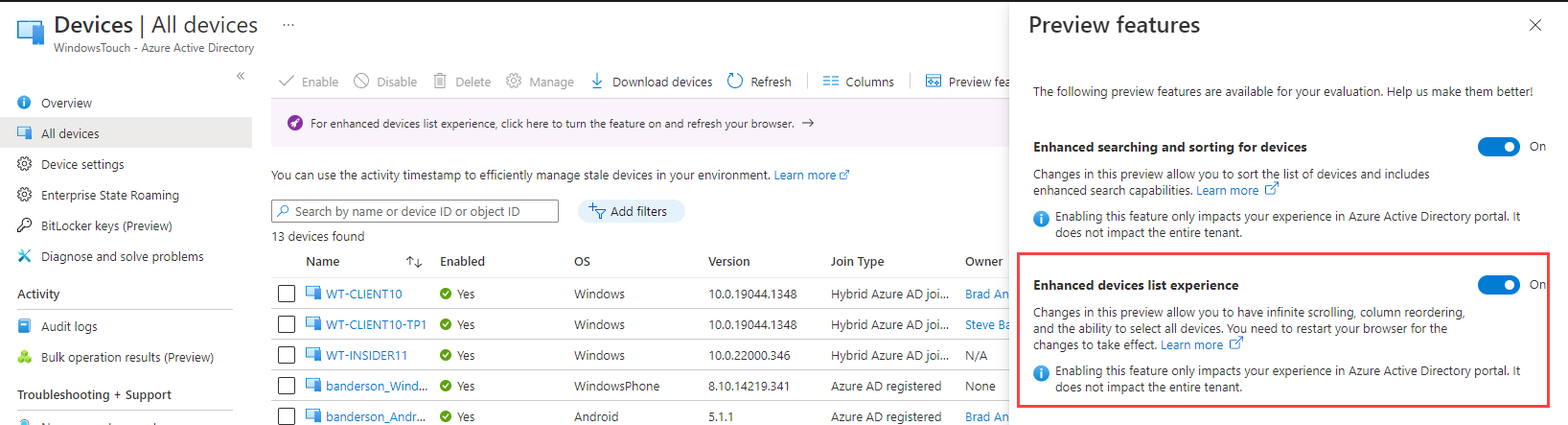

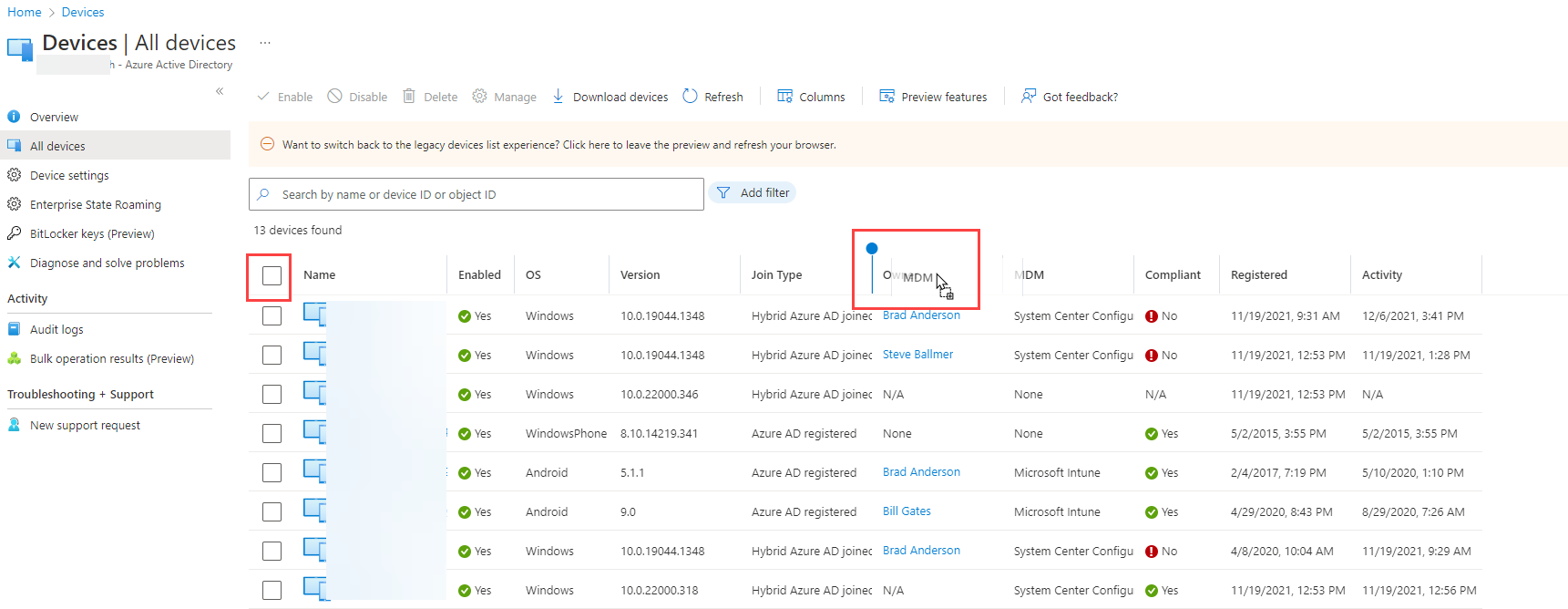

- Public Preview de la nouvelle liste de All Devices du portail Azure AD pour faciliter le filtrage et la gestion de vos périphériques. Les améliorations comprennent le défilement infini, plus de propriétés de périphériques qui peuvent être filtrées, les colonnes peuvent être réorganisées par glisser-déposer, la sélection de tous les périphériques.

Plus d’informations sur : What’s new Azure AD