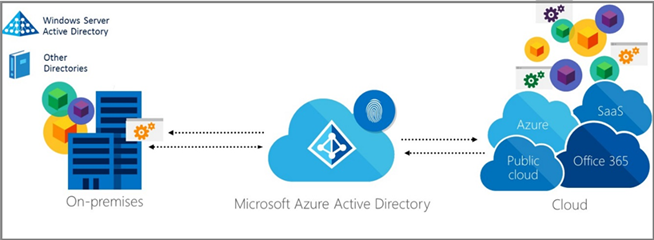

Microsoft a publié un script à destination de Microsoft Teams permettant de créer un Team public à l’échelle de l’entreprise. Le script utilise le module PowerShell Microsoft Teams ainsi que le module Azure AD pour récupérer la liste des utilisateurs associé au tenant.

Télécharger PowerShell script - Create org-wide team in Microsoft Teams