Microsoft a introduit un ensemble de nouveautés dans Microsoft Entra (incluant Azure Active Directory, Permissions Management, etc.) en juillet 2023.

Microsoft apporte les nouveautés suivantes :

Général

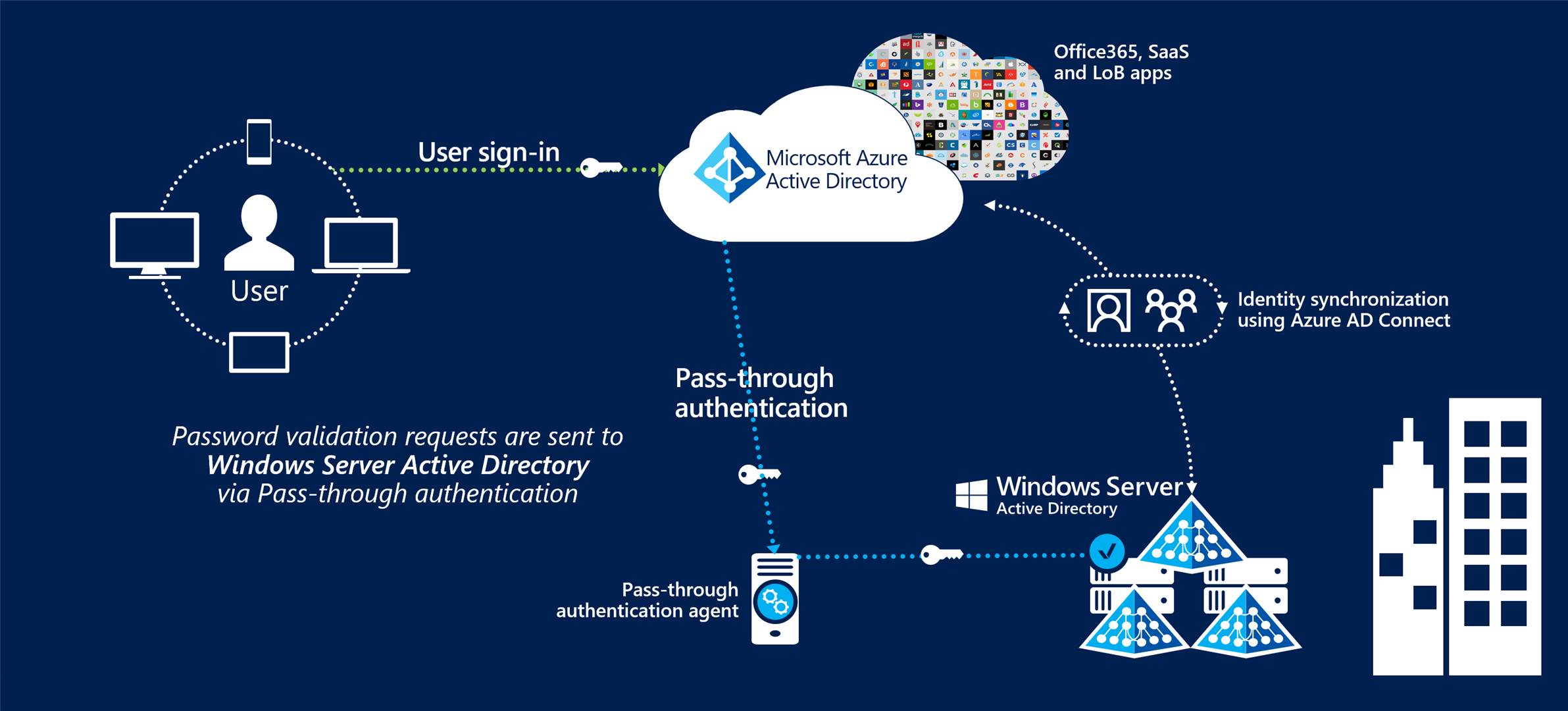

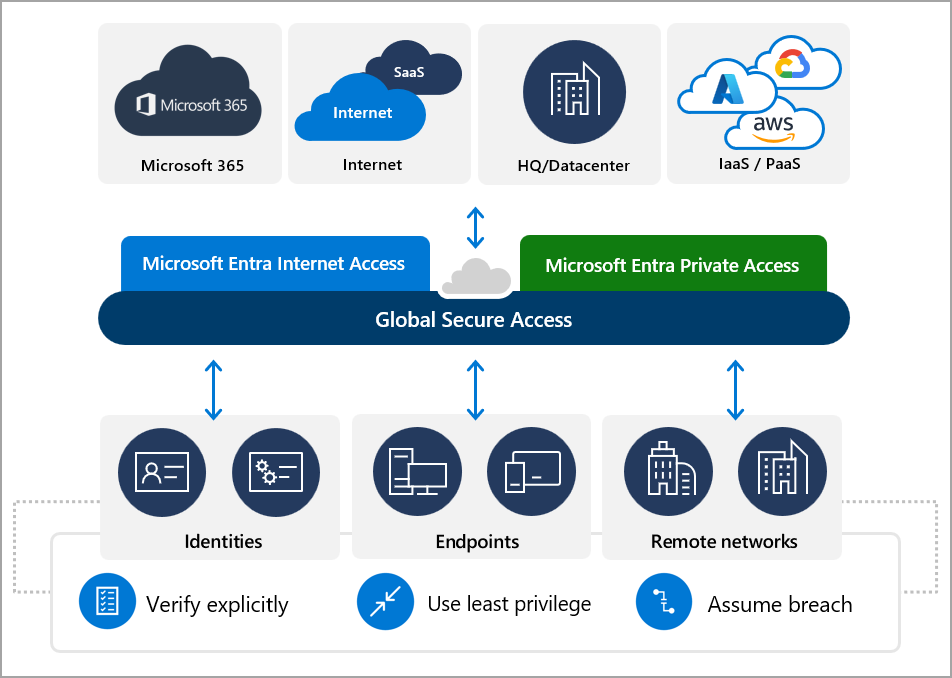

- Microsoft annonce l’arrivée de deux nouveaux services venant concurrencer les proxies cloud et Security Service Edge (SSE) existantes :

- Microsoft Entra Private Access permet de spécifier les noms de domaine entièrement qualifiés (FQDN) et les adresses IP que vous considérez comme privés ou internes, afin que vous puissiez gérer la façon dont votre organisation y accède. Avec Private Access, vous pouvez moderniser la façon dont les utilisateurs de votre organisation accèdent aux applications et ressources privées. Les travailleurs à distance n'ont pas besoin d'utiliser un VPN pour accéder à ces ressources s'ils ont installé le client Global Secure Access. Le client les connecte discrètement et de manière transparente aux ressources dont ils ont besoin. Parmi les fonctionnalités, on retrouve :

- Accès rapide : Accès basé sur du Zero Trust à une gamme d'adresses IP et/ou de FQDN sans nécessiter de VPN.

- Accès par application pour les applications TCP (support UDP en cours de développement).

- Modernisation de l'authentification des applications existantes grâce à une intégration approfondie de l'accès conditionnel.

- Fournir une expérience transparente à l'utilisateur final en acquérant le trafic réseau à partir du client de bureau et en le déployant parallèlement à vos solutions SSE tierces existantes.

- Microsoft Entra Internet Access sécurise l'accès à Microsoft 365, aux applications SaaS et aux applications Internet publiques tout en protégeant les utilisateurs, les appareils et les données contre les menaces Internet. L'accès sécurisé aux applications Internet publiques est réalisé via la Secure Web Gateway (SWG) Cloud de Microsoft Entra Internet Access, centrée sur l'identité. Parmi les fonctionnalités, on retrouve :

- La capacité d’empêcher que des jetons volés soient rejoués grâce à la vérification de la conformité du réseau dans le cadre de l'accès conditionnel.

- La possibilité d’appliquer des restrictions universelles pour les tenants afin d'empêcher l'exfiltration de données vers d'autres tenants ou comptes personnels, y compris l'accès anonyme.

- Des journaux enrichis avec des signaux de réseau et d'appareil actuellement pris en charge pour le trafic SharePoint Online.

- L’amélioration de la précision des évaluations des risques pour les utilisateurs, les lieux et les appareils.

- L’acquisition du trafic réseau à partir du poste de travail client ou d'un réseau distant, tel qu'une succursale.

- Microsoft Entra Private Access permet de spécifier les noms de domaine entièrement qualifiés (FQDN) et les adresses IP que vous considérez comme privés ou internes, afin que vous puissiez gérer la façon dont votre organisation y accède. Avec Private Access, vous pouvez moderniser la façon dont les utilisateurs de votre organisation accèdent aux applications et ressources privées. Les travailleurs à distance n'ont pas besoin d'utiliser un VPN pour accéder à ces ressources s'ils ont installé le client Global Secure Access. Le client les connecte discrètement et de manière transparente aux ressources dont ils ont besoin. Parmi les fonctionnalités, on retrouve :

- Microsoft Entra External ID vient remplacer Azure Active Directory B2C/B2B en tant que marque pour permettre aux clients et partenaires de se connecter à vos applications.

Microsoft Entra ID (Azure Active Directory)

- Azure AD devient Microsoft Entra ID. Ce changement de nom s'appliquera à tous les produits et expériences Microsoft au cours du second semestre 2023

- 10 nouvelles applications fédérées sont ajoutées à la galerie d’applications Azure AD avec notamment : Gainsight SAML, Dataddo, Puzzel, Worthix App, iOps360 IdConnect, Airbase, Couchbase Capella - SSO, SSO for Jama Connect®, mediment (メディメント), Netskope Cloud Exchange Administration Console, Uber, Plenda, Deem Mobile, 40SEAS, Vivantio, AppTweak, ioTORQ EMIS, Vbrick Rev Cloud, OptiTurn, Application Experience with Mist, クラウド勤怠管理システムKING OF TIME, Connect1, DB Education Portal for Schools, SURFconext, Chengliye Smart SMS Platform, CivicEye SSO, Colloquial, BigPanda, Foreman.

- De nouveaux connecteurs de provisionnement sont disponibles dans la galerie d’applications Azure AD. Vous pouvez maintenant automatiser la création, la mise à jour et la suppression des comptes utilisateurs pour :

- Public Preview de Windows MAM permettant de coupler l’accès conditionnel avec Microsoft Edge for Business sur Windows. Ceci permet aux utilisateurs un accès sécurisé aux données de l'entreprise sur des appareils Windows personnels, avec une expérience utilisateur personnalisable. Microsoft a combiné les fonctions de sécurité des stratégies de protection des applications (APP), de Microsoft Defender for Endpoint, et de l'accès conditionnel, toutes ancrées dans l'identité Azure AD pour garantir que les appareils non gérés sont sains et protégés avant d'autoriser l'accès aux données. Cela peut aider les entreprises à améliorer leur posture de sécurité et à protéger les données sensibles contre les accès non autorisés, sans exiger l'inscription complète des appareils mobiles.

- Disponibilité générale de Lifecycle Workflows permettant de gérer le cycle de vie de l'identité de l'utilisateur. Ceci peut avoir un impact positif sur la productivité des utilisateurs (Joiners, Movers et Leavers).. Cependant, les équipes informatiques et de sécurité sont confrontées à d'énormes difficultés pour gérer les processus manuels complexes, chronophages et sujets aux erreurs, nécessaires à l'exécution des tâches d'onboarding et de offboarding requises pour des centaines d'employés à la fois. Il s'agit d'un problème toujours présent et complexe auquel les administrateurs informatiques continuent d'être confrontés avec la transformation numérique à travers la sécurité, la gouvernance et la conformité.

- Public Preview du provisionnement des utilisateurs via une API. Le service de provisionnement de Microsoft Entra ID prend désormais en charge l'intégration avec n'importe quel système d'enregistrement. Les clients et les partenaires peuvent utiliser l'outil d'automatisation de leur choix pour récupérer les données relatives à la main-d'œuvre à partir de n'importe quel système d'enregistrement afin de les intégrer dans Entra ID et dans les domaines Active Directory connectés sur site. L'administrateur a le plein contrôle sur la façon dont les données sont traitées et transformées à l'aide de mappages d'attributs. Une fois que les données sur la main-d'œuvre sont disponibles dans Entra ID, l'administrateur des TI peut configurer les processus d'affaires appropriés pour les entrées et les sorties à l'aide d’Entra ID Governance Lifecycle Workflows.

- L'application mobile Azure a été améliorée pour permettre aux administrateurs disposant d'autorisations spécifiques de réinitialiser facilement les mots de passe de leurs utilisateurs. La réinitialisation des mots de passe en libre-service ne sera pas prise en charge pour le moment. Cependant, les utilisateurs peuvent toujours contrôler et rationaliser plus efficacement leurs propres méthodes de connexion et d'authentification.

- Public Preview de l’accès just-in-time aux applications avec PIM for Groups. Vous pouvez minimiser le nombre d'administrateurs persistants dans des applications telles que AWS/GCP et obtenir un accès JIT aux groupes dans AWS et GCP. Il y a aussi une réduction du délai d'activation de 40+ minutes à 1 - 2 minutes.

- Disponibilité générale des recommandations d'affiliation de l'utilisateur au groupe pour les examens d'accès au groupe (Access Reviews). Cette fonctionnalité fournit des recommandations basées sur l'apprentissage automatique aux réviseurs des révisions d'accès Azure AD afin de rendre l'expérience de révision plus facile et plus précise. La recommandation s'appuie sur un mécanisme de notation basé sur l'apprentissage automatique et compare l'affiliation relative des utilisateurs avec d'autres utilisateurs du groupe, sur la base de la structure hiérarchique de l'organisation.

- La liste All Users dispose désormais d'un défilement infini, et les administrateurs peuvent désormais modifier davantage de propriétés dans le profil de l'utilisateur.

- Public Preview des insights d'invités inactifs. Vous pouvez surveiller les comptes invités à grande échelle grâce à des informations intelligentes sur les utilisateurs invités inactifs au sein de l’organisation. Vous pouvez personnaliser le seuil d'inactivité en fonction des besoins de l’organisation, réduire la portée des utilisateurs invités que vous souhaitez surveiller et identifiez les utilisateurs invités qui peuvent être inactifs.

- Disponibilité générale de l’accès conditionnel pour les actions protégées permettant aux organisations de définir des conditions spécifiques pour que les utilisateurs puissent effectuer ces tâches sensibles.

- Disponibilité générale permettant d’inclure/exclure My Apps dans les stratégies d'accès conditionnel

- Disponibilité générale des modèles d'accès conditionnel fournissant des ensembles prédéfinis de conditions et de contrôles qui donnent une méthode pratique pour déployer de nouvelles stratégies alignées sur les recommandations de Microsoft. Les entreprises sont assurés que leurs stratégies reflètent les meilleures pratiques modernes de sécurisation des actifs de l'entreprise, favorisant un accès sécurisé et optimal pour leur personnel hybride.

- Disponibilité générale des extensions personnalisées dans Entitlement Management vous permettent d'étendre le cycle de vie de l'accès avec des processus spécifiques à votre organisation et une logique d'entreprise lorsque l'accès est demandé ou sur le point d'expirer. Grâce aux extensions personnalisées, vous pouvez créer des tickets pour le provisionnement manuel de l'accès dans des systèmes déconnectés, envoyer des notifications personnalisées à d'autres parties prenantes ou automatiser des configurations supplémentaires liées à l'accès dans vos applications commerciales, telles que l'attribution de la région de vente correcte dans Salesforce.

- Disponibilité générale des affectations automatiques aux paquets d'accès dans Microsoft Entra ID Governance. Microsoft Entra ID Governance permet à un client de configurer une politique d'affectation dans un paquet d'accès de gestion des droits qui comprend une règle basée sur les attributs, similaire aux groupes dynamiques, des utilisateurs qui devraient se voir attribuer l'accès.

- Disponibilité générale des révisions d'accès pour les utilisateurs inactifs. Cette nouvelle fonctionnalité, qui fait partie du nouveau SKU Microsoft Entra ID Governance, permet aux administrateurs d'examiner et de traiter les comptes inactifs qui n'ont pas été actifs pendant une période donnée. Les administrateurs peuvent définir une durée spécifique pour déterminer les comptes inactifs qui n'ont pas été utilisés pour des activités de connexion interactives ou non interactives. Dans le cadre du processus d'examen, les comptes périmés peuvent être automatiquement supprimés.

- Public Preview des groupes dynamiques basés sur l'attribut utilisateur EmployeeHireDate.

- Public Preview - beta Graph API pour les alertes de sécurité PIM sur les rôles Azure AD

- Disponibilité générale de la bibliothèque d'authentification Microsoft pour .NET 4.55.0.

- Disponibilité générale de la bibliothèque d'authentification Microsoft pour Python 1.23.0.

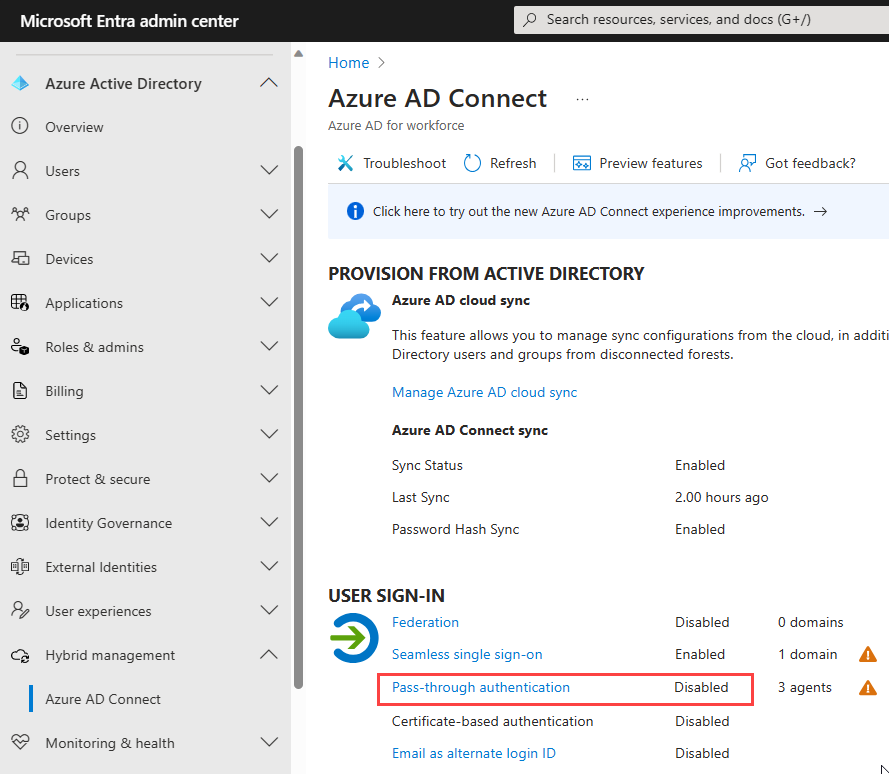

Modifications de service

- Disponibilité générale - Amélioration des expériences de création d'utilisateur et d'invitation d'utilisateur. Microsoft a augmenté le nombre de propriétés que les administrateurs peuvent définir lors de la création et de l'invitation d'un utilisateur dans le portail d'administration d'Entra, amenant l’UX à la parité avec les APIs de création d'utilisateur. De plus, les administrateurs peuvent maintenant ajouter des utilisateurs à un groupe ou à une unité administrative, et assigner des rôles.

- Disponibilité générale des capacités de personnalisation des hyperliens de réinitialisation du mot de passe en libre-service (SSPR), des hyperliens de pied de page et des icônes de navigation dans la stratégie de marque de l'entreprise.

- Mise à jour l'expérience d'authentification Microsoft Entra ID et Microsoft 365 avec de nouvelles fonctionnalités de marque d'entreprisev (Company Branding). Vous pouvez appliquer les chartes de la marque de votre entreprise aux expériences d'authentification avec des modèles prédéfinis.

Plus d’informations sur : What’s new Azure AD et What's new for Microsoft Entra Verified ID