Microsoft a introduit un ensemble de nouveautés dans Microsoft Entra (incluant Azure Active Directory, Permissions Management, etc.) en janvier 2024.

Microsoft apporte les nouveautés suivantes :

Microsoft Entra ID (Azure Active Directory)

- 39 nouvelles applications fédérées sont ajoutées à la galerie d’applications Azure AD avec notamment : Presswise, Stonebranch Universal Automation Center (SaaS Cloud), ProductPlan, Bigtincan for Outlook, Blinktime, Stargo, Garage Hive BC v2, Avochato, Luscii, LEVR, XM Discover, Sailsdock, Mercado Eletronico SAML, Moveworks, Silbo, Alation Data Catalog, Papirfly SSO, Secure Cloud User Integration, AlbertStudio, Automatic Email Manager, Streamboxy, NewHotel PMS, Ving Room, Trevanna Tracks, Alteryx Server, RICOH Smart Integration, Genius, Othership Workplace Scheduler, GitHub Enterprise Managed User - ghe.com,Thumb Technologies, Freightender SSO for TRP (Tender Response Platform), BeWhere Portal (UPS Access), Flexiroute, SEEDL, Isolocity, SpotDraft, Blinq, Cisco Phone OBTJ, Applitools Eyes.

- De nouveaux connecteurs de provisionnement sont disponibles dans la galerie d’applications Azure AD. Vous pouvez maintenant automatiser la création, la mise à jour et la suppression des comptes utilisateurs pour :

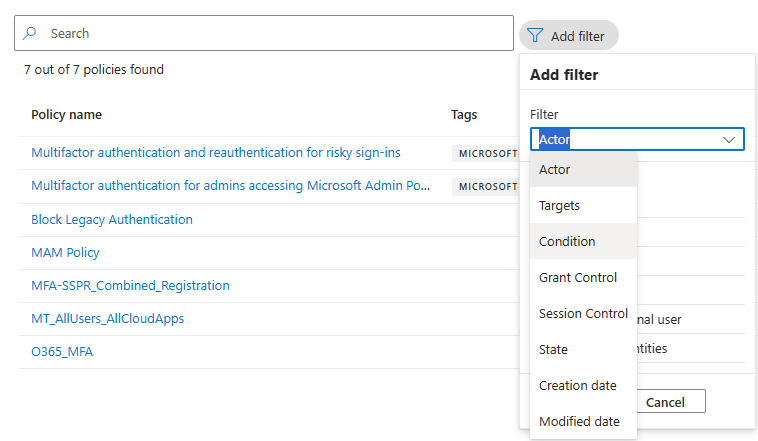

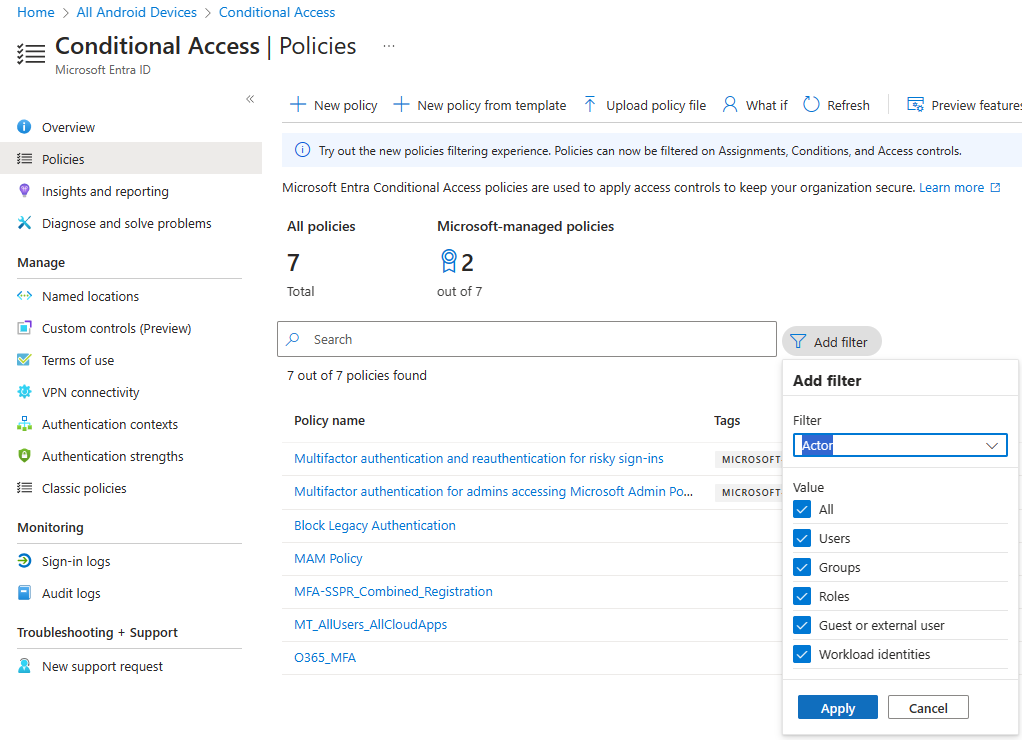

- Les stratégies d'accès conditionnel peuvent désormais être filtrées en fonction de l'acteur, des ressources cibles, des conditions, du contrôle de l'octroi et du contrôle de la session. L'expérience de filtrage granulaire peut aider les administrateurs à découvrir rapidement les stratégies contenant des configurations spécifiques.

- Microsoft a mis en place une nouvelle détection de risque pour les utilisateurs premium dans Identity Protection, appelée Suspicious API Traffic. Cette détection est signalée lorsque Identity Protection détecte un trafic Graph anormal de la part d'un utilisateur. Un trafic API suspect peut suggérer qu'un utilisateur est compromis et qu'il effectue une reconnaissance dans son environnement.

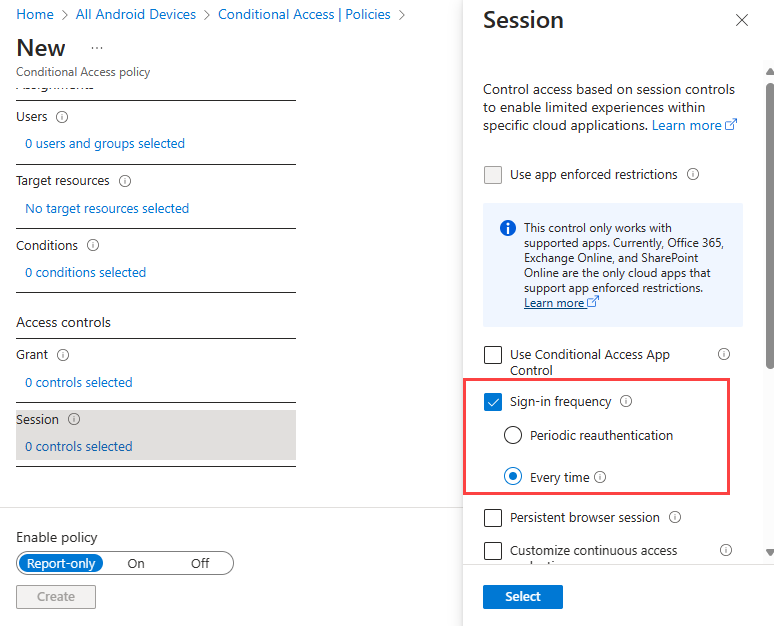

- Public Preview - La stratégie de réauthentification vous permet d'exiger des utilisateurs qu'ils fournissent à nouveau leurs informations d'identification de manière interactive, généralement avant d'accéder à des applications critiques et d'effectuer des actions sensibles. Combinée au contrôle de la fréquence d'ouverture de session de l'accès conditionnel, vous pouvez exiger la réauthentification pour les utilisateurs et les ouvertures de session à risque, ou pour l'inscription à Intune. Cette option est disponible dans les contrôles de session comme suit :

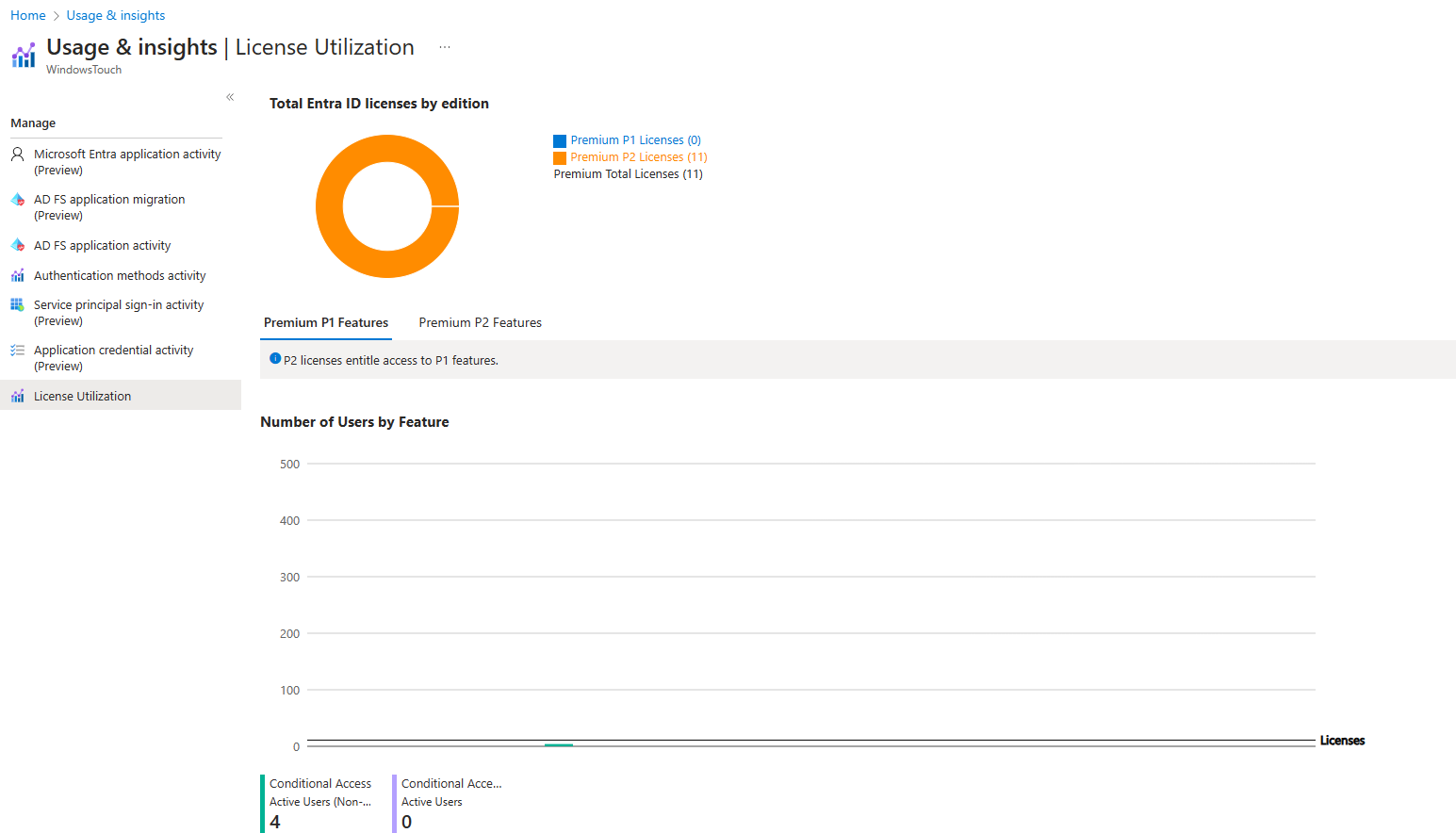

- Public Preview d'un nouveau rapport permettant de suivre l'utilisation des licences Microsoft Entra. Microsoft Entra License Utilization Insights permet de voir combien de licences Entra ID P1 et P2 vous avez et l'utilisation des caractéristiques clés correspondant au type de licence. La Public Preview se focalise sur l'accès conditionnel et l'utilisation de l'accès conditionnel basé sur le risque, mais les autres fonctionnalités seront ajoutés dans la disponibilité générale. Ce dernier se trouve dans Monitoring & Health - Usage & Insights - License Utilisation :

- Disponibilité générale d’Identity Protection et des mécanismes de remédiation aux risques sur l'application mobile Azure. Les administrateurs peuvent ainsi répondre aux menaces potentielles avec facilité et efficacité. Cette fonction inclut des rapports complets, offrant un aperçu des comportements à risque tels que les comptes d'utilisateurs compromis et les ouvertures de session suspectes.

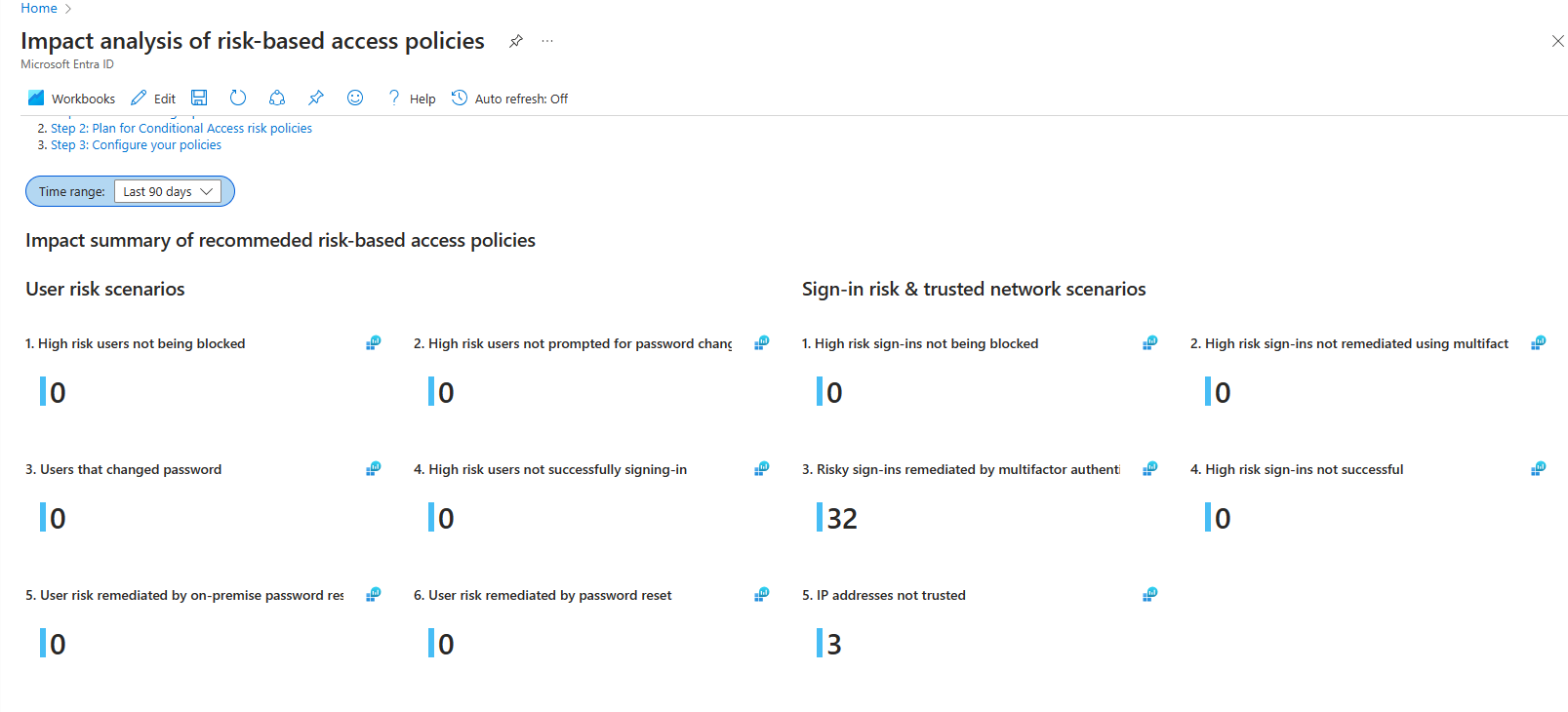

- Nouveau Workbook permettant d'évaluer l'impact des stratégies d'accès basées sur le risque de Microsoft Entra Identity Protection.

Microsoft Entra Verified ID

- Nouvel article présentant le concept d’un service d'assistance vérifié sur la façon d'identifier les appelants qui cherchent de l'aide en utilisant Entra Verified ID.

- L'annulation de la date d'expiration lors de l'émission pour le flux d'attestation idTokenHint nécessite que le contrat ait le flag allowOverrideValidityOnIssuance fixé à true..

Modifications de service

- À partir du 31 mars 2024, toutes les détections et tous les utilisateurs de Microsoft Entra ID Identity Protection présentant un risque "faible" et datant de plus de six mois seront automatiquement supprimés. Cette mesure permettra aux clients de se concentrer sur les risques plus pertinents et de disposer d'un environnement d'investigation plus propre.

- Le connecteur Windows Azure Active Directory pour Forefront Identity Manager (FIM WAAD Connector) de 2014 a été supprimé en 2021. La prise en charge standard de ce connecteur prendra fin en avril 2024. Les clients doivent supprimer ce connecteur de leur déploiement MIM sync, et utiliser à la place un mécanisme de provisionnement alternatif.

Plus d’informations sur : What’s new Azure AD et What's new for Microsoft Entra Verified ID