Microsoft intègre son service Microsoft Intune au portail Microsoft Azure (Ibiza). Cette intégration a de nombreux avantages comme fournir une expérience consistante à travers tous les services mais aussi fournir les APIs adéquates (Graph API, etc.) permettant l’automatisation de certaines tâches. En outre, le nouveau portail permet une gestion plus adéquate des droits de délégation avec notamment l’utilisation du modèle Role Based Administration (RBAC).

Le contrôle d'accès basé sur des rôles a été proposé en 1992 par Ferraiolo et Kuhn. Ce modèle a ensuite été validé en 2004 par le National Institute of Standards and Technology (NIST). Microsoft a commencé à introduire ce modèle dans l'API (Application Programming Interface) Authorization Manager de Windows XP et Windows Server 2003 SP1. Plus tard Exchange Server 2010 apporte un modèle complet permettant de gérer les différentes autorisations d'accès au service de messagerie.

Le modèle Role-Based Administration est défini par les éléments suivants :

- Les utilisateurs administratifs peuvent être des comptes utilisateurs ou des groupes Azure Active Directory.

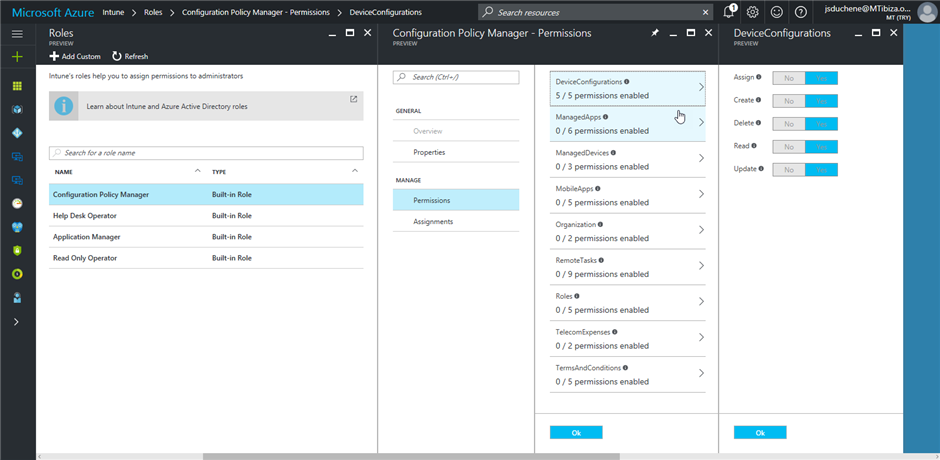

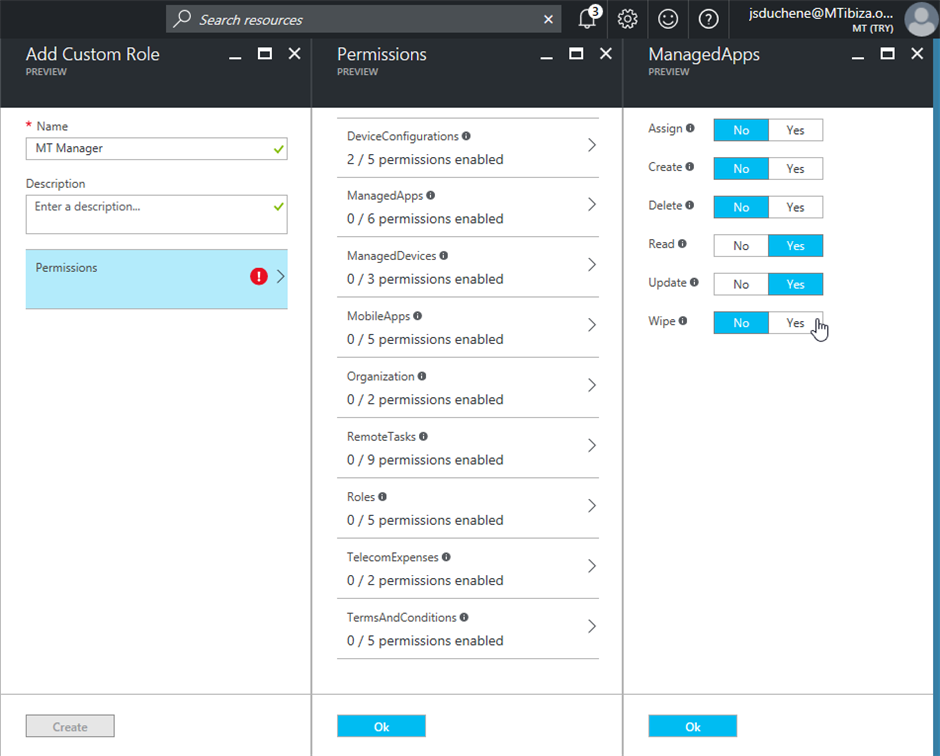

- Les rôles de sécurité donnent accès aux fonctionnalités et fonctions comme la gestion des applications, les actions à distance… Chaque rôle a des permissions spécifiques sur certains types d’objets définis au travers de classes. On retrouve les classes suivantes : DeviceConfigurations, ManagedApps, ManagedDevices, MobileApps, Organization, RemoteTasks, Roles, TelecomExpenses, TermsAndConditions. Cette liste est amenée à grossir en fonction des ajouts de fonctionnalités. Parmi les permissions disponibles, on retrouve : lecture, modification, suppression, création …

- L'étendue de sécurité (Scope) définit les opérations qu'un administrateur peut opérer sur des classes d'objets sécurisées. Elle permet de restreindre l’accès aux groupes de périphériques ou d’utilisateurs.

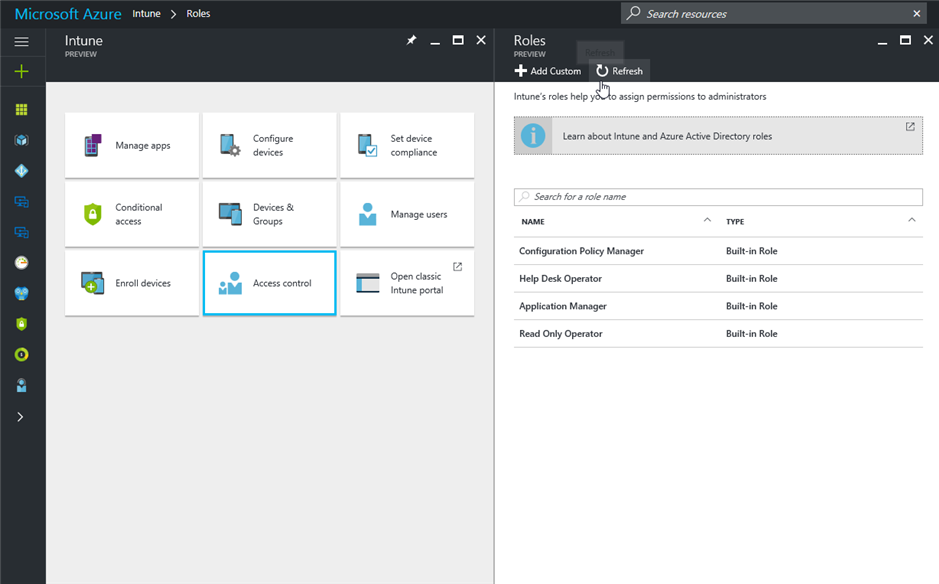

Pour accéder à la délégation, ouvrez le portail Azure et naviguez dans More Services > Intune. Ceci ouvre un tableau de bord où vous pouvez cliquer sur Access Control :

Vous y retrouvez les différents rôles proposés. Microsoft Intune propose 4 rôles par défaut :

- Configuration Policy Manager permet la création et le déploiement de stratégies de configuration des périphériques.

- Help Desk Operator offre des permissions plus générales applicables aux opérateurs du HelpDesk afin d’assigner des configurations de périphérique et d’applications, , de gérer les périphériques, de déployer des applications, d’exécuter des tâches à distance (localisation, redémarrage, verrouillage, effacement, etc.) ou de voir la consommation du forfait.

- Application Manager focalise sur le déploiement d’applications et la gestion des configurations d’applications.

- Read Only Operator est un rôle qui offre une vision globale en lecture seule sur l’ensemble des éléments relatifs à la gestion dans Microsoft Intune.

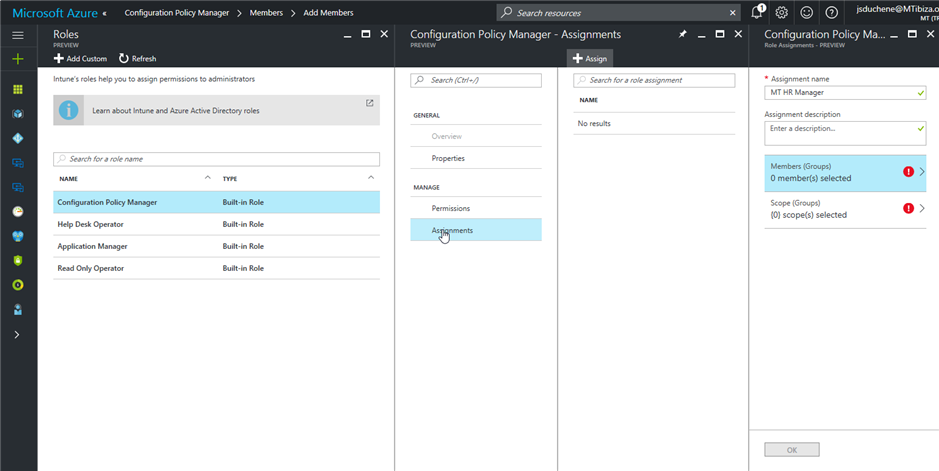

Pour assigner un utilisateur à un rôle par défaut, il vous suffit de cliquer sur ce rôle (par exemple Configuration Policy Manager) et sélectionner Assignements.

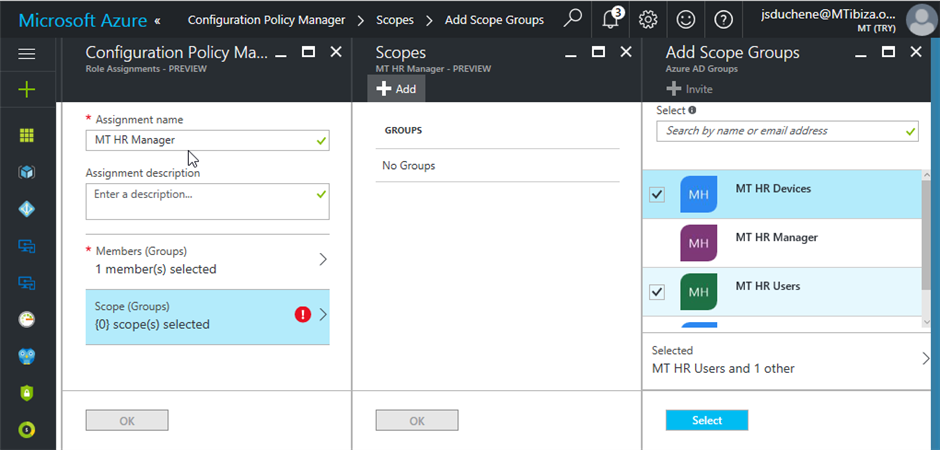

Vous devez ensuite spécifier les membres correspondant aux utilisateurs administratifs associés à ce droit de sécurité. Ainsi que l’étendue (scope) sur laquelle les utilisateurs administratifs auront les droits. L’étendue peut correspondre à des groupes d’utilisateurs ou de périphériques.

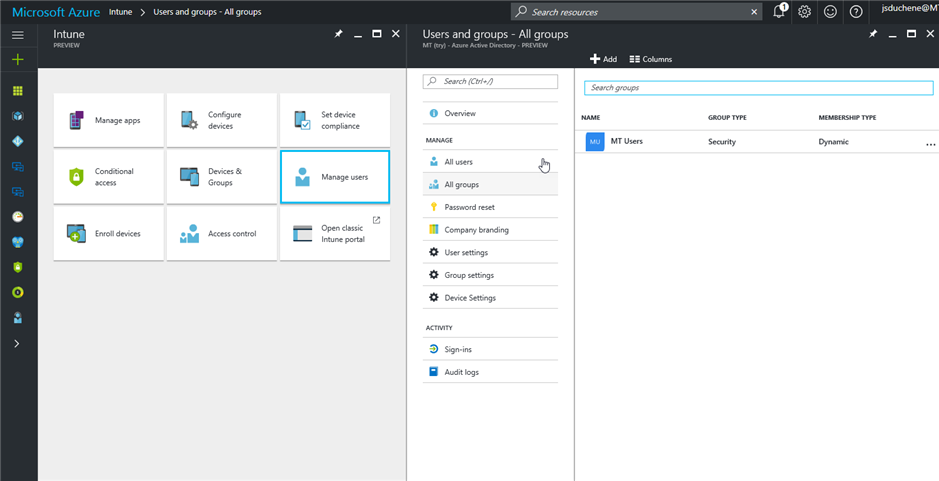

Pour créer ces groupes, vous devez passer par Azure Active Directory. Vous pouvez accéder à cette partie en recherchant dans More Services ou via le tableau de bord Intune en sélectionnant Manage Users.

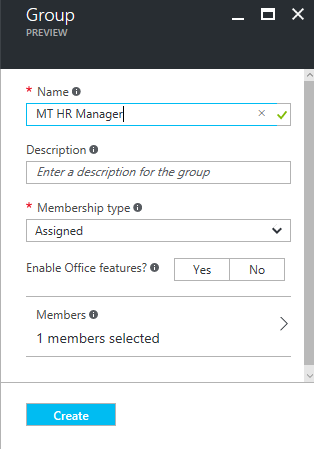

Choisissez All groups puis Add. Vous devez ensuite donner un nom et choisir le type d’appartenance parmi :

- Assigned qui permet de choisir les utilisateurs directement.

- Dynamic Device permettant de créer un groupe dynamique de périphériques sur la base d’attributs (domaine, attribut rooted, etc.)

- Dynamic User pour créer un groupe dynamique d’utilisateurs sur la base de certains attributs (UPN, etc.)

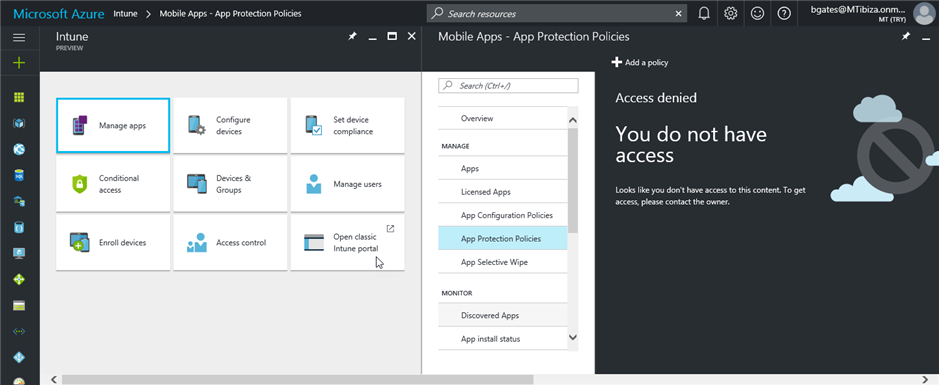

Une fois les droits attribués, les utilisateurs ont accès aux espaces correspondant au rôle de sécurité et reçoit un message d’accès refusé pour les autres espaces :

Outre les 4 rôles de sécurité par défaut, il est possible de créer des rôles personnalisés selon vos besoins. Prenez le cas d’utilisateurs qui peuvent uniquement mettre à jour des stratégies de configuration. Ils se voit par contre dans l’impossibilité de les créer, les supprimer ou les déployer. Pour ce faire, naviguez dans la partie Access Control et choisissez Add. Entrez un nom de rôle et cliquez sur permissions. Choisissez ensuite les permissions concernant les différentes classes comme par exemple Read et Update pour Device Configurations.

Cliquez sur Ok à deux reprises puis Create pour procéder à la création. Il ne vous reste plus qu’à assigner le rôle de la même façon que nous avons le faire précédemment.