Une des grandes forces de la suite Entreprise Mobility + Security (EMS) est sa capacité à restreindre l’accès à Office 365 aux périphériques enregistrés et conformes à la solution d’administration. Cette fonctionnalité s’appelle l’accès conditionnel. Elle fournit une brique essentielle à la sécurisation des services de l’entreprise.

Auparavant, l’accès conditionnel se configurait dans le portail Microsoft Intune. Avec le passage du service Intune dans le portail Azure. L’accès conditionnel des applications SaaS (dont Office 365) est gérée par Azure Active Directory directement. L’accès conditionnel d’une infrastructure Exchange On-Premises se fait toujours via Microsoft Intune.

Notez que l’accès conditionnel des applications SaaS requiert une licence Azure Active Directory Premium. Si vous avez souscrit à des abonnements Microsoft Intune seul (Intune Direct A) alors cette fonctionnalité n’est pas disponible.

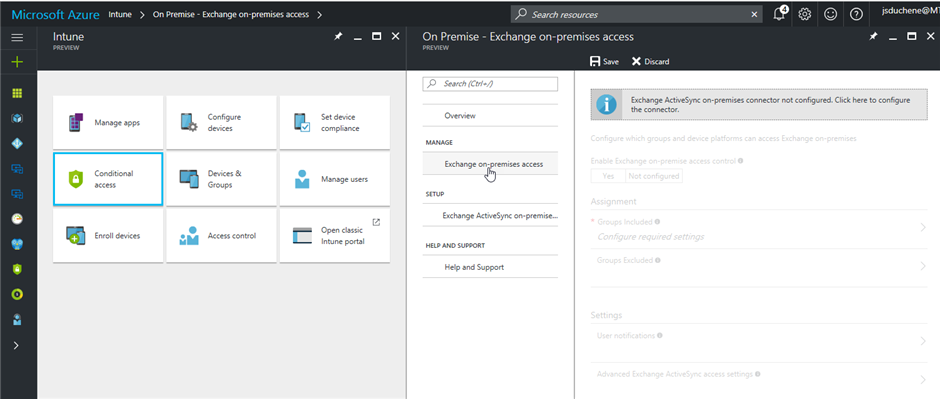

Pour configurer l’accès conditionnel d’une infrastructure Exchange On-Premises, ouvrez le portail Azure et naviguez dans More Services > Intune. Ceci ouvre un tableau de bord où vous pouvez cliquer sur Conditional Access. Vous devez ensuite installer et configurer le connecteur pour pouvoir configurer l’accès conditionnel à votre infrastructure Exchange On-Premises :

Note : Nous ne rentrerons pas plus dans le détail de la configuration de l’accès conditionnel pour Exchange On-Prem.

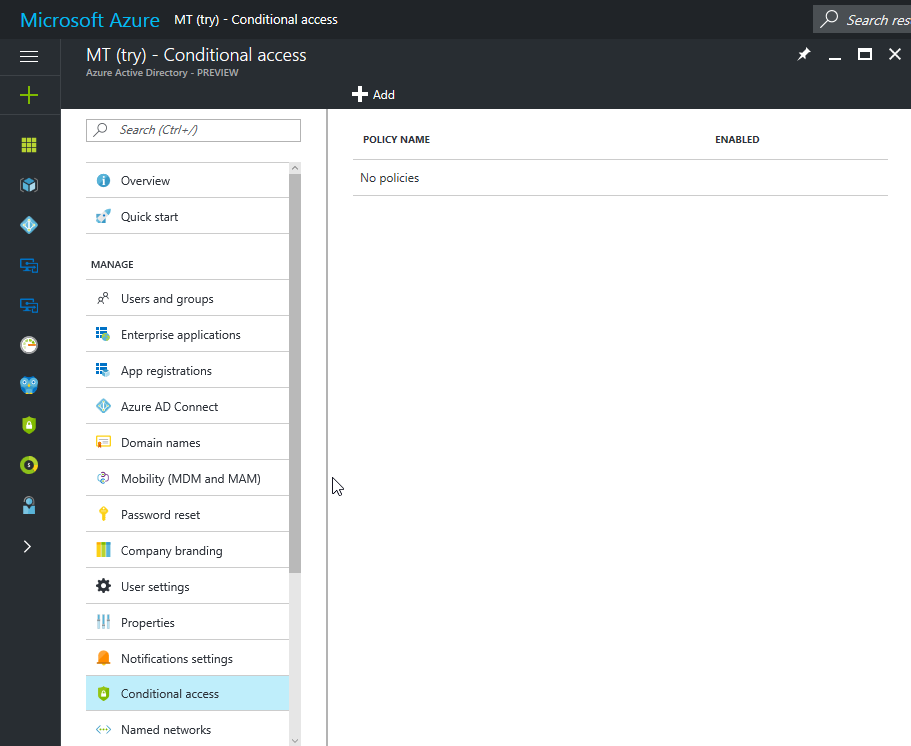

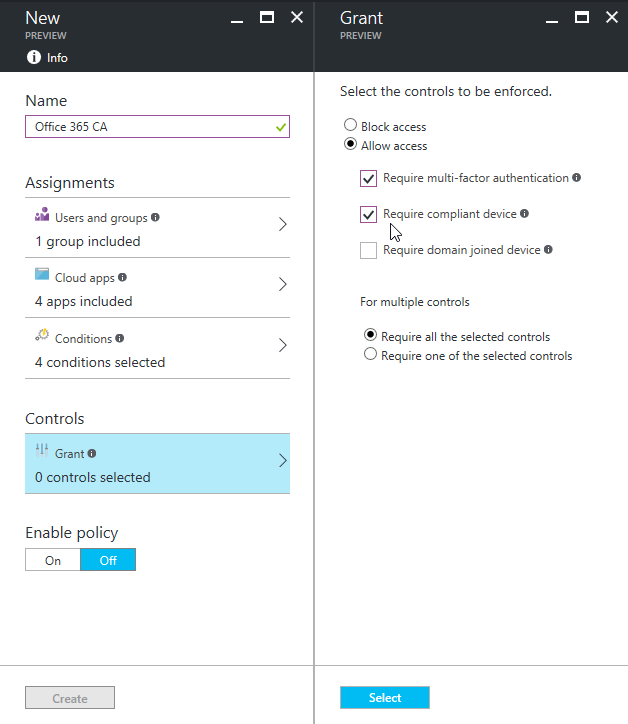

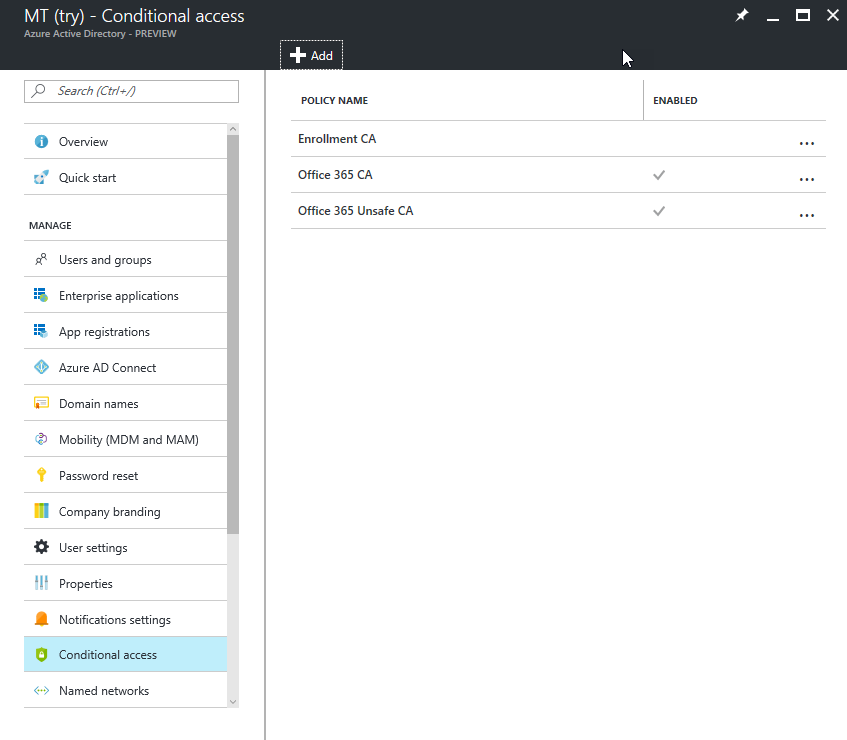

Pour configurer l’accès conditionnel à des applications SaaS telles qu’Office 365, ouvrez le portail Azure et naviguez dans More Services > Azure Active Directory. Choisissez Conditional Access puis Add.

Note : L’administrateur qui configure les règles d’accès conditionnel doit avoir une licence EMS E3 ou Azure Active Directory Premium assignée.

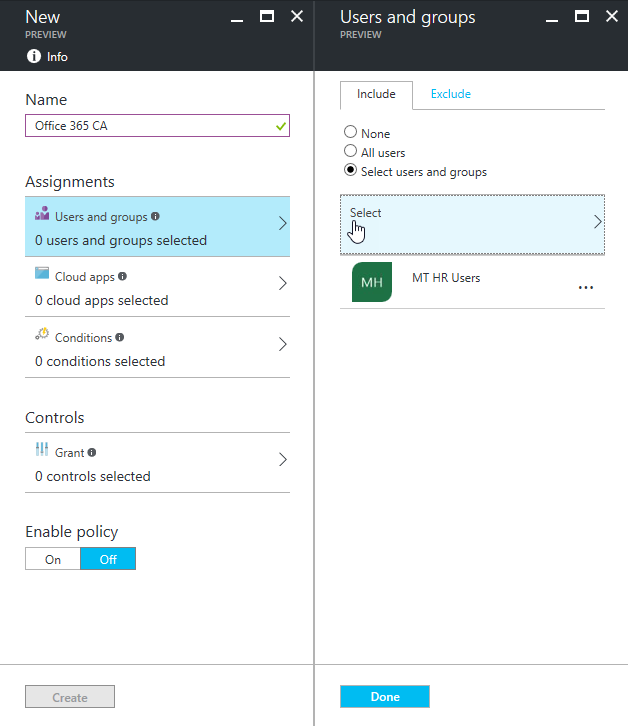

Pour procéder à la création, vous devez d’abord choisir à quels utilisateurs vous souhaitez attribuer la règle :

- Aucun

- Tous les utilisateurs

- Des utilisateurs ou des groupes spécifiques.

Vous pouvez aussi exclure des utilisateurs de cette règle (par exemple lorsque vous choisissez de l’appliquer à tous les utilisateurs).

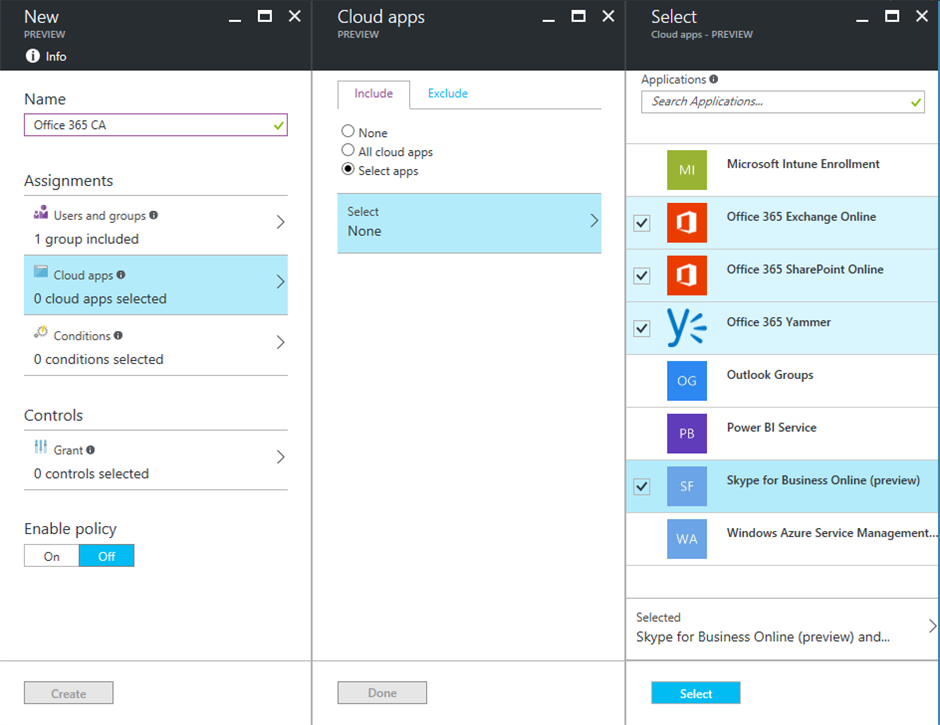

La partie Cloud apps vous permet de choisir les applications SaaS auxquelles vous souhaitez appliquer la règle :

- Aucune application

- Toutes les applications Cloud gérées au travers d’Azure Active Directory

- Des applications Cloud spécifique

Vous pouvez aussi exclure certaines applications lorsque vous choisissez par exemple d’appliquer la règle à toutes les applications Cloud.

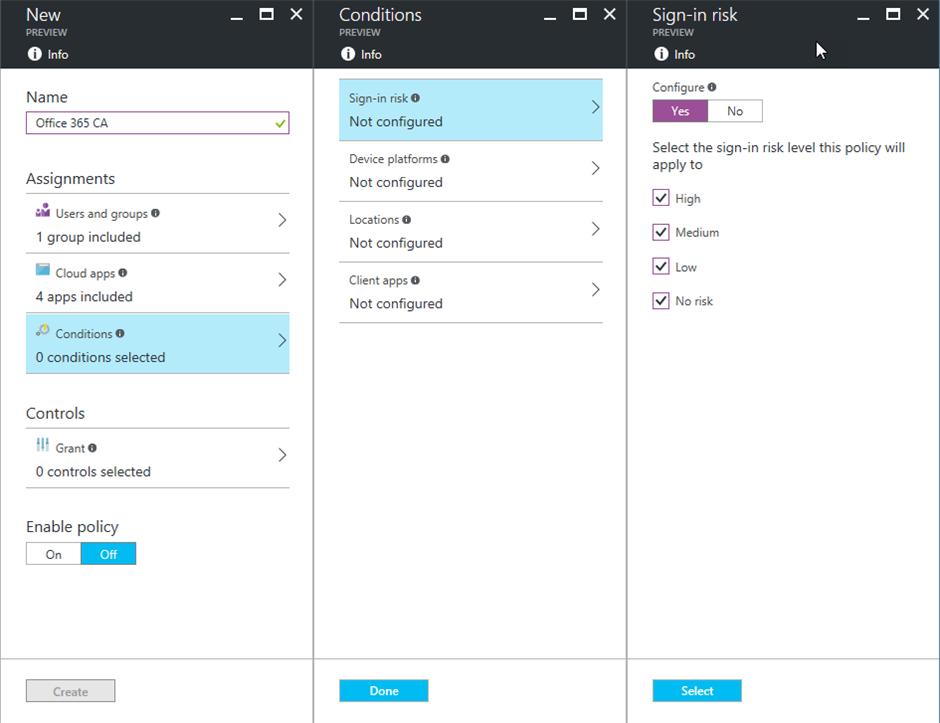

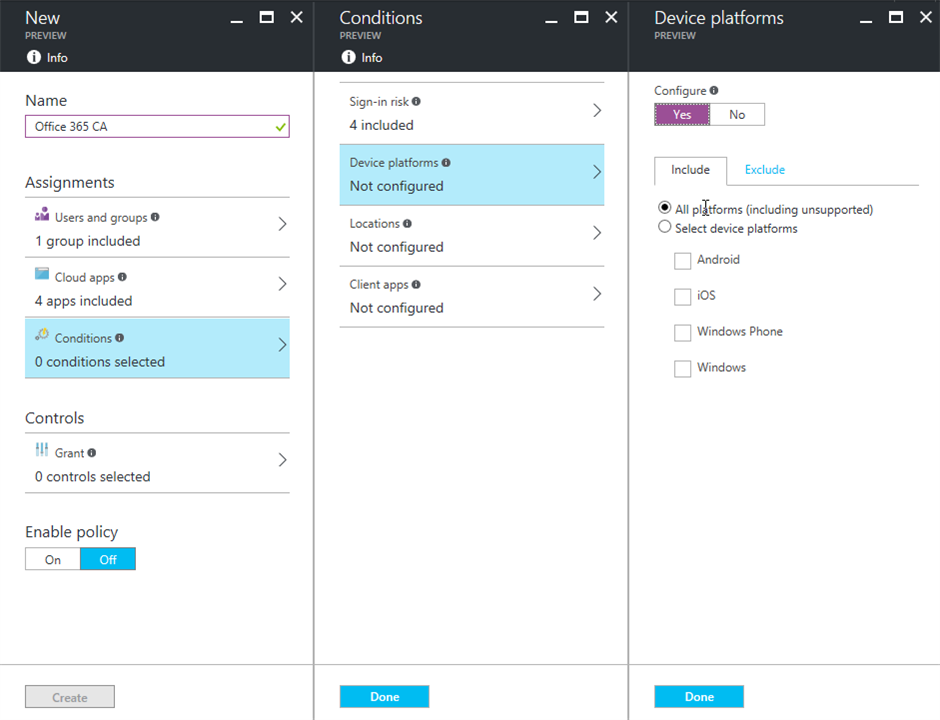

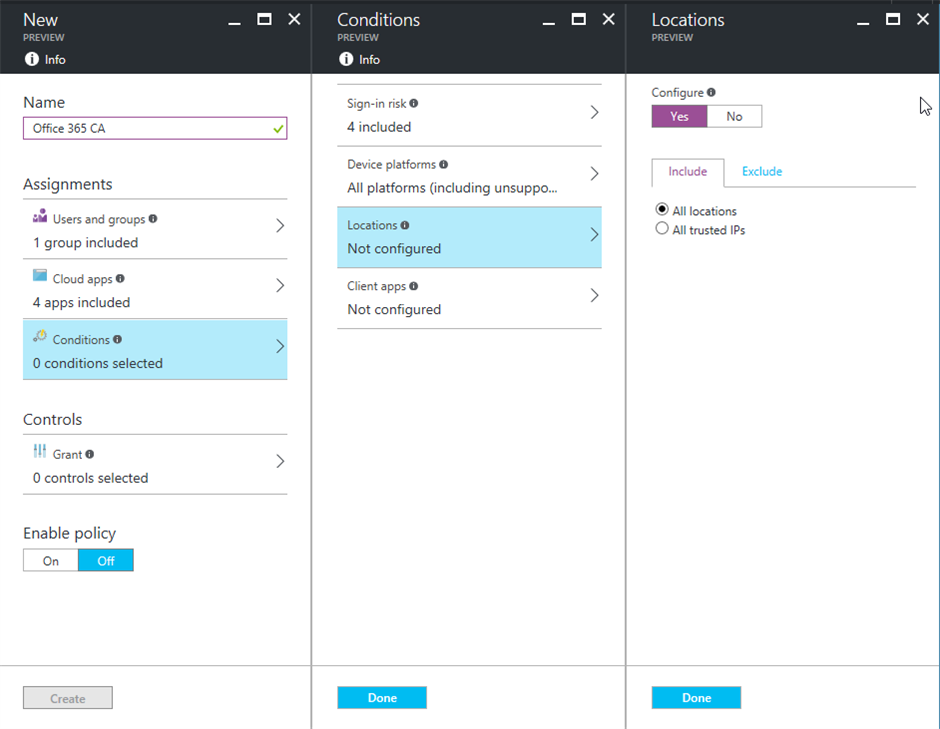

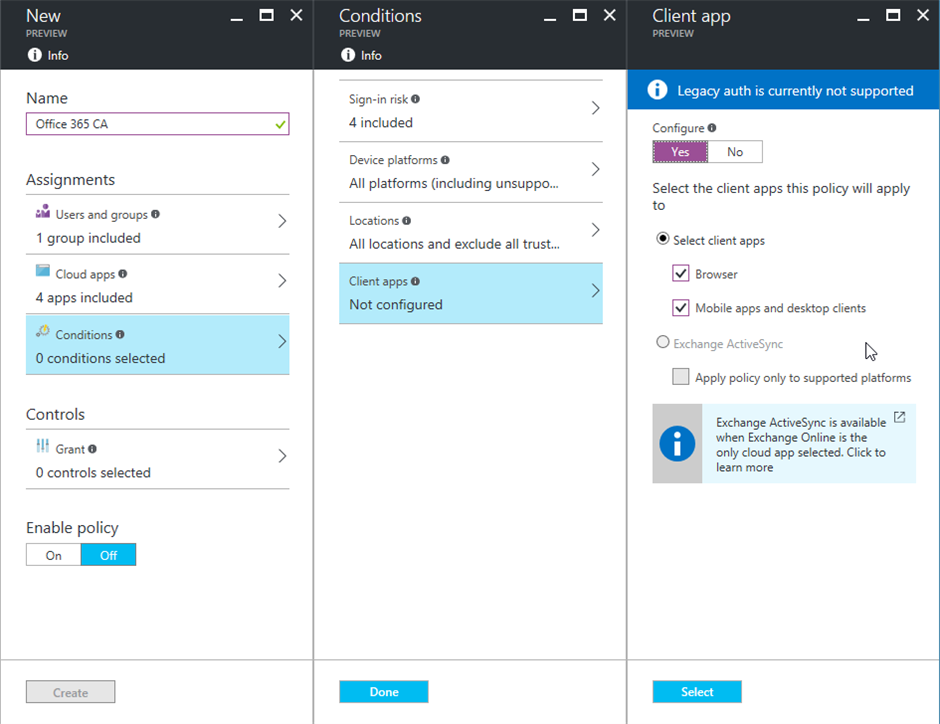

Ensuite, vous pouvez choisir les conditions d’application de la règle. Ceci ne constitue pas une obligation. Si vous ne spécifiez pas de conditions, la règle s’applique pour les applications définies dans tous les cas. Sinon, vous pouvez jouer sur :

- Le niveau de risque de la connexion. Le niveau est jugé par Azure Active Directory lorsque l’utilisateur se connecte par exemple d’un emplacement inconnu ou depuis une adresse IP malicieuse, etc.

- Les plateformes (Android, iOS, Windows Phone, Windows). Vous pouvez cibler toutes les plateformes, des plateformes spécifiques ou en exclure certaines.

- L’emplacement en choisissant d’appliquer quel que soit l’emplacement ou uniquement depuis des adresses IP connues.

- Les applications clientes utilisées pour les applications SaaS compatibles (par exemple Office 365) en sélectionnant si cela s’applique au navigateur, aux applications mobiles et desktop.

Enfin, vous devez terminer en choisissant les contrôles à appliquer dans les conditions définies par la règle. Vous pouvez choisir de :

- Bloquer l’accès

- Autoriser l’accès en demandant une authentification à facteurs multiples, que le périphérique soit conforme ou joint au domaine.

Lorsque plusieurs contrôles sont spécifiés, vous pouvez choisir de forcer l’ensemble des contrôles ou de n’en demander qu’un seul.

Note : N’oubliez pas d’activer la stratégie pour l’application de cette dernière.

L’ensemble de ces paramètres et conditions vous permettent d’adapter vos stratégies en fonction des scénarios d’usages. On peut ainsi imaginer les scénarios suivants :

- Demander à ce que le périphérique soit conforme ou joint au domaine lorsqu’il est sur des adresses IP connues.

- Demander à ce que le périphérique soit conforme ou joint au domaine et associer une authentification à facteurs multiples sur d’autres emplacements que ceux connus ou lorsque le périphérique effectue une connexion à risque.

- Demander à ce que le périphérique soit conforme ou joint au domaine quel que soit l’emplacement pour certains VIP sans contraintes supplémentaires.