Microsoft a publié un Showcase sur la façon dont Microsoft IT a migré Azure Rights Management (RMS) vers Azure Information Protection proposé par l’Enterprise Mobility Suite (EMS). Microsoft utilisait Active Directory Rights Management Services depuis sa sortie en 2002. Microsoft a donc mis en place une transition sans perte de service notamment pour les applications métiers qui en dépendaient. Le document revient sur les grandes étapes :

- La migration des modèles

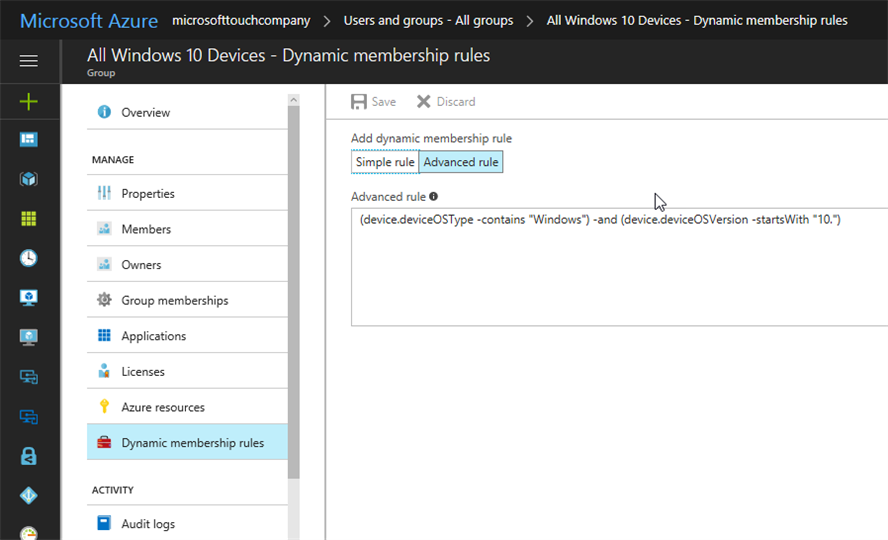

- L’installation du connecteur RMS

- La migration des applications

- La migration des utilisateurs

- La migration des partenaires

- La migration vers Azure Key Vault

On retrouve notamment les bonnes pratiques telles que :

- Garder les modèles statiques pendant la migration

- Comprendre et documenter l’environnement

- Introduire Azure Information Protection aux utilisateurs avec une migration transparente

- Protéger les comptes à forts privilèges.

Télécharger Protecting files in the cloud with Azure Information Protection