Microsoft s’est associé avec Lookout pour fournir une solution de sécurité visant à détecter les menaces sur les périphériques mobiles. Cette dernière s’intègre à Microsoft Intune pour remonter le niveau de menaces et l’utiliser notamment pour l’accès conditionnel aux ressources de l’entreprise.

Lookout propose une solution prédictive basée sur des patterns. La solution dispose de plus de 100 millions de sondes (comprendre périphériques personnels ou d’entreprise) qui remontent des informations sur les applications, les systèmes, les menaces. Les données remontées sont ensuite traitées via un mécanisme de Big Data et des experts qui analysent ces données. Lookout sépare les attaques en trois grandes catégories :

- Système d’exploitation avec le Jailbreak/Root, les vulnérabilités exploitées du système (Pegasus, Trident, etc.), les fuites de données.

- Application avec les applications malicieuses, à risque, vulnérables et les fuites de données.

- Réseau avec les interceptions de données (Man-In-The-Middle) et les configurations malicieuses.

Aujourd’hui la solution est disponible pour les périphériques iOS et Android.

Le but de cette série d’articles est de faire un tour d’horizon de l’intégration entre Microsoft Intune et Lookout avec les phases de mise en œuvre et d’exploitation.

Si vous n’avez pas vu les parties précédentes, je vous invite à lire :

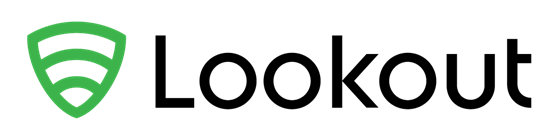

Aperçu de la console d’opérations Lookout

Une fois la solution configurée et l’application déployée, nous pouvons passer à l’exploitation et son utilisation dans l’accès conditionnel. Dans un premier temps, vous pouvez vous connecter à la console Lookout qui vous offre différents espaces agrégeant les données renvoyées par les périphériques.

Le nœud Dashboard offre une vision d’ensemble avec :

- Le nombre de périphériques déployés et les états associés (activés, en attente, désactivés).

- Les périphériques à risque en fonction des niveaux : Faible, Moyen et Haut risque.

- Les menaces actives par niveau de risque et catégories (Applications, Fichiers, Réseau, Système)

- L’utilisation du licensing Premium donne accès à une analyse des applications avec le pourcentage d’accès aux données, d’accès aux services Cloud, le pourcentage de malware, et le pourcentage d’applications qui effectuent des transferts de données. Ces informations sont basées par extrapolation sur une base de connaissances localisée chez Lookout.

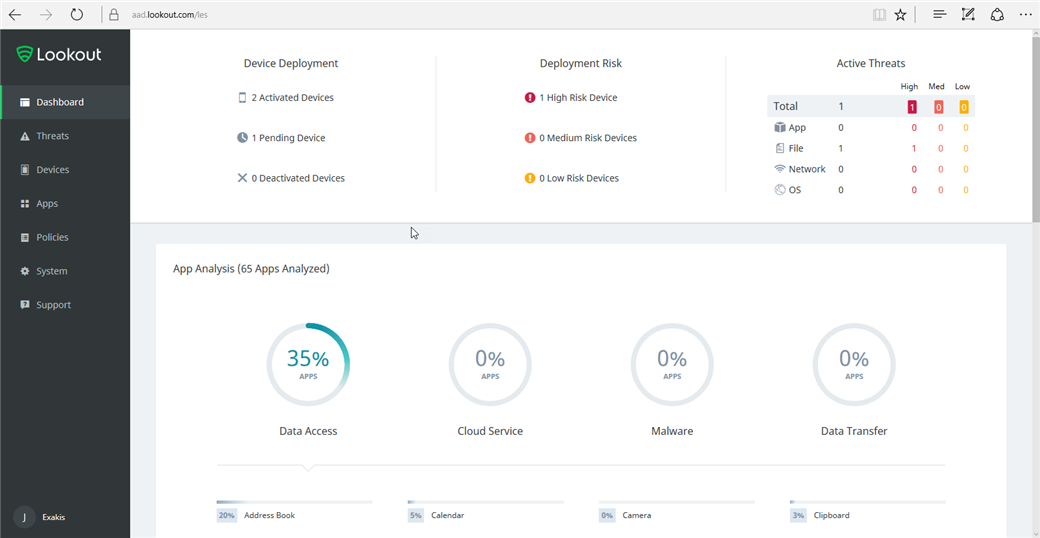

Depuis cet espace, on retrouve différentes sous-parties permettant d’obtenir plus de détails comme par exemple le tableau des détections de menaces par classification :

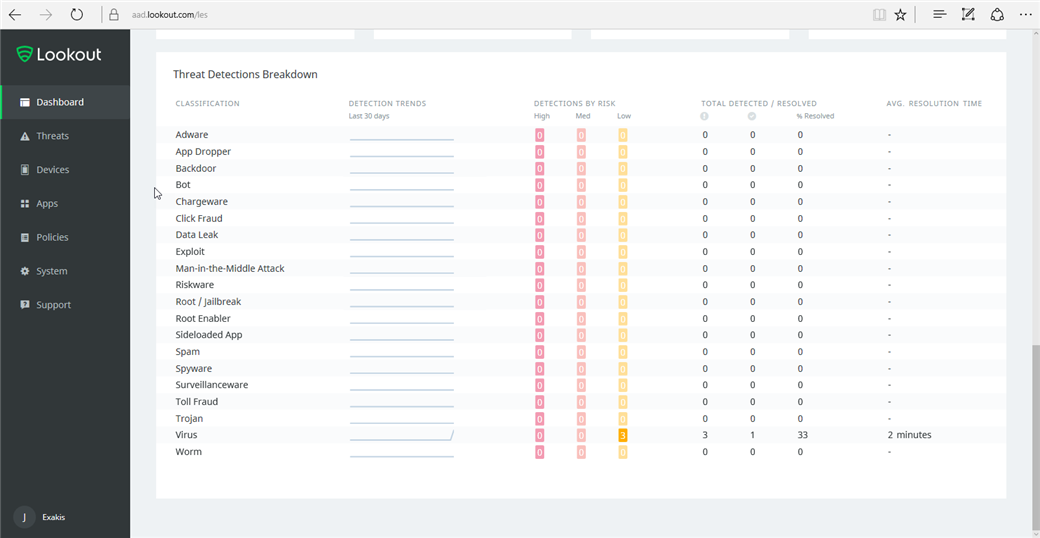

Un espace Threats regroupe les différents menaces découvertes classifiables en fonction des éléments suivants :

- Niveau de risque

- Etat (Actif, Résolu, Ignoré)

- Système d’exploitation

- Type de menaces (Applications, Fichiers, Réseau, Système d’exploitation)

- Classifications (Malware, Adware, etc.)

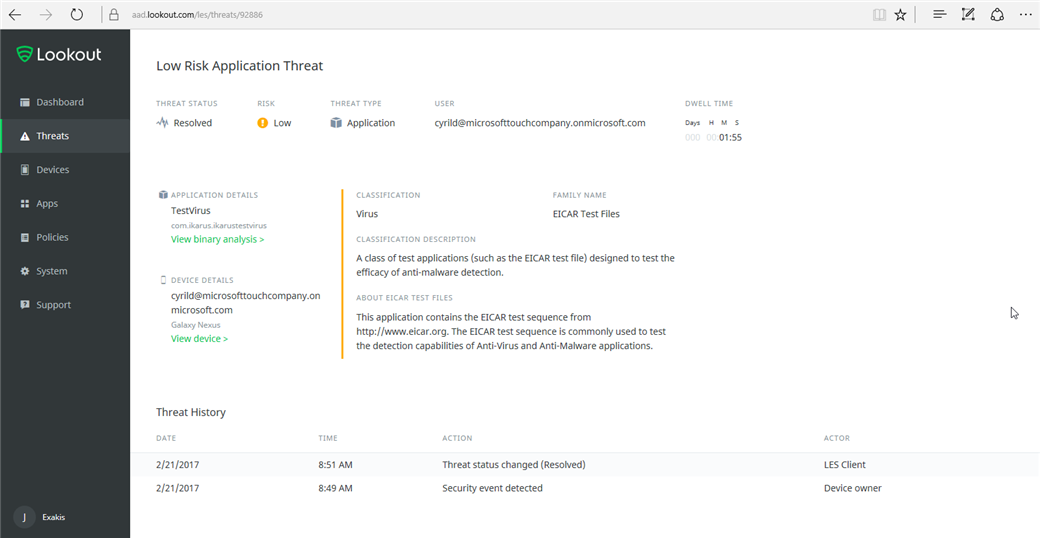

En sélectionnant une menace en particulier, vous retrouvez différentes informations comme l’état, le risque, le type, l’utilisateur, le temps avant résolution, du détail plus précis sur le fichier et la menace ainsi que l’historique associé (détection, etc.). Vous pouvez voir l’analyse des binaires qui a pu être réalisé par Lookout. Cet espace permet aussi d’agir sur l’état de la menace.

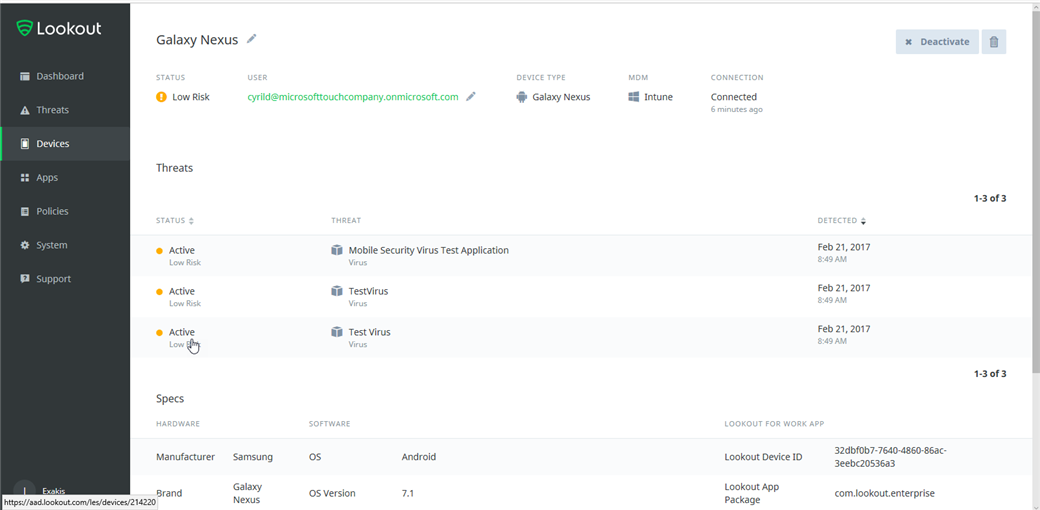

L’espace Devices donne une vision des périphériques avec une vision plus précise par périphérique. Outre les informations sur les menaces, on retrouve des éléments sur le périphérique en lui-même :

- Fabriquant

- Modèle

- Système d’exploitation

- Identifiant du périphérique dans Lookout

- Package de l’application Lookout

- Solution d’administration utilisée

- Date de dernière connexion.

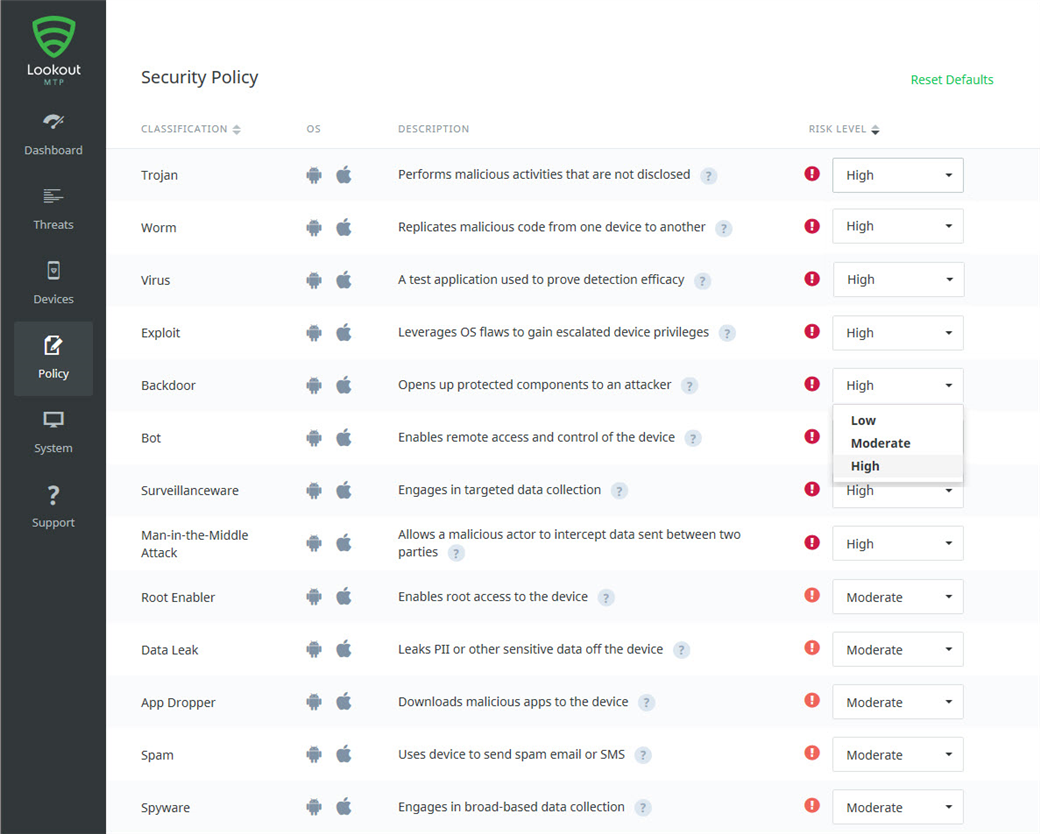

La partie Policy permet de définir un niveau de sévérité personnalisé pour les différentes menaces en fonction de leur classification (Trojet, Worm, Virus, Exploit, etc.)

Aperçu des remontées d’informations dans Microsoft Intune

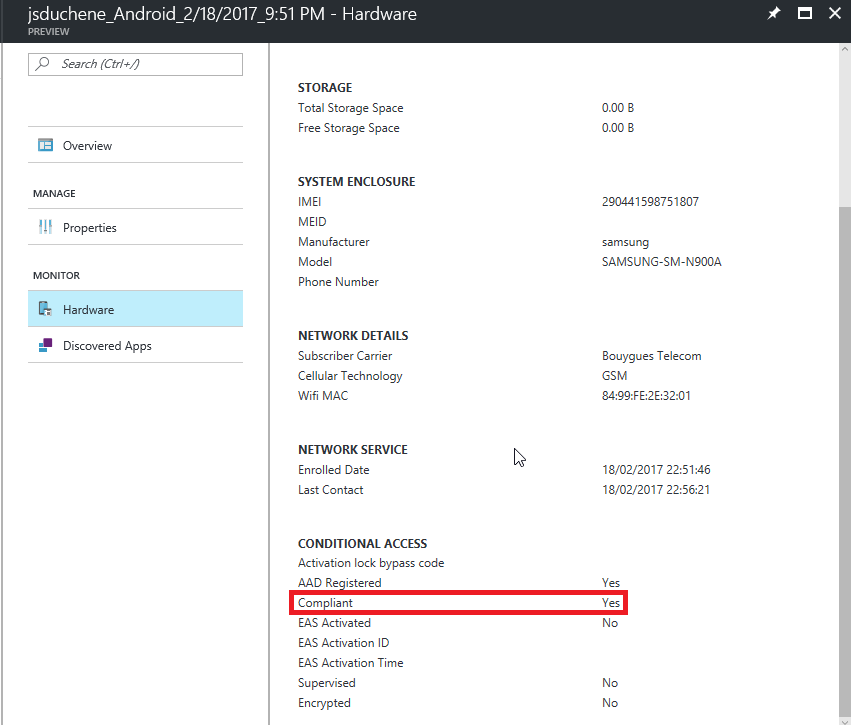

Vous pouvez observer l’état de conformité d’un périphérique de plusieurs façons. Dans le portail Intune, vous pouvez d’abord naviguer dans Devices – All Devices. Vous voyez l’état de conformité pour la liste de tous les périphériques. Cette même information est disponible sur le périphérique en lui-même dans les parties Overview ou Hardware :

Vous pouvez aussi voir le détail de la conformité dans Device Compliance pour chacune des stratégies.

Configuration d’une stratégie d’accès conditionnel dans Microsoft Intune

L’intérêt de l’intégration de Lookout avec Microsoft Intune est l’utilisation des informations de menaces pour l’utilisation lors de l’accès conditionnel aux ressources de l’entreprise telles qu’Office 365.

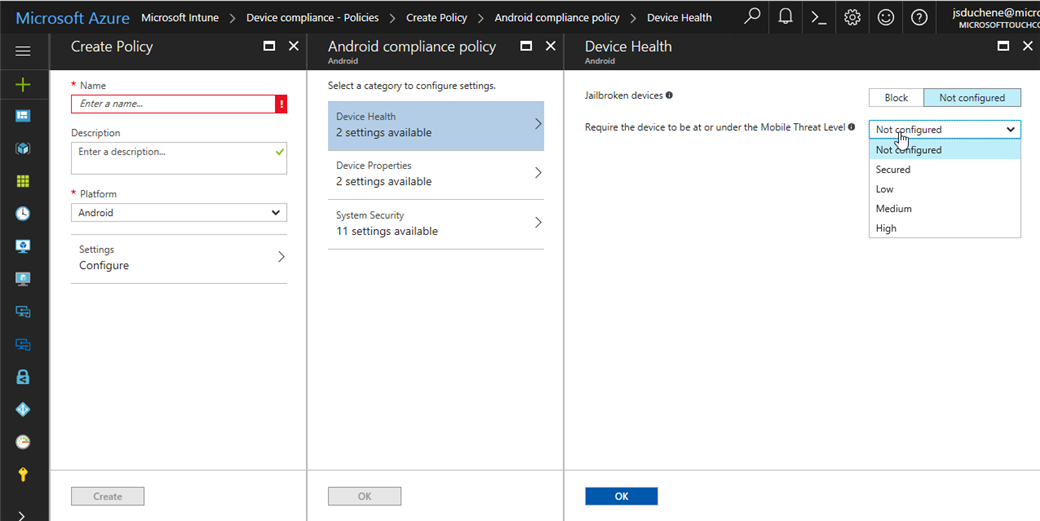

Vous pouvez pour cela créer une stratégie d’accès conditionnel via le nouveau portail Microsoft Intune en naviguant dans Device compliance – Manage - Policies. La création de la stratégie (Create Policy) offre un assistant où vous pouvez paramétrer la sous partie Device Health. Un paramétrage Require the device to be at or under the Mobile Threat Level en définissant le niveau de menaces maximal autorisé parmi :

- Not Configured

- Secured

- Low

- Medium

- High

Je vous recommande la création de stratégies pour iOS, Android et/ou Android for Work afin de couvrir toutes les plateformes.

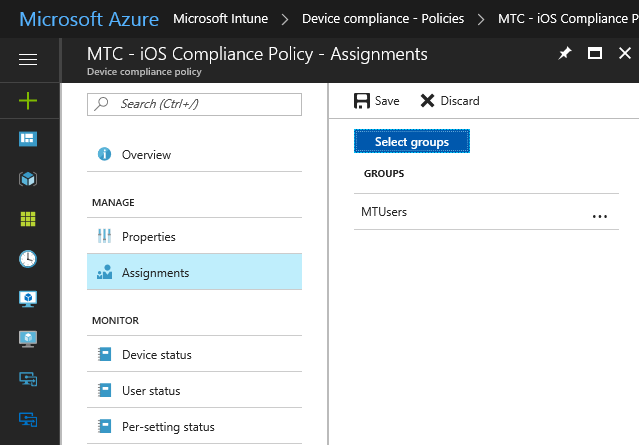

Une fois créée, vous devez déployer les stratégies de conformité via la partie Assignements :

Les éléments Device/User/Per-setting status vous permettent de suivre l’état de déploiement/application de la stratégie.