Microsoft publie un cursus à destination des personnes débutantes sur la Cybersécurité. Il est indépendant des fournisseurs et est divisé en petites leçons qui prennent environ 30 à 60 minutes à réaliser. Chaque leçon comporte un petit quiz et des liens vers des lectures complémentaires si vous souhaitez approfondir le sujet.

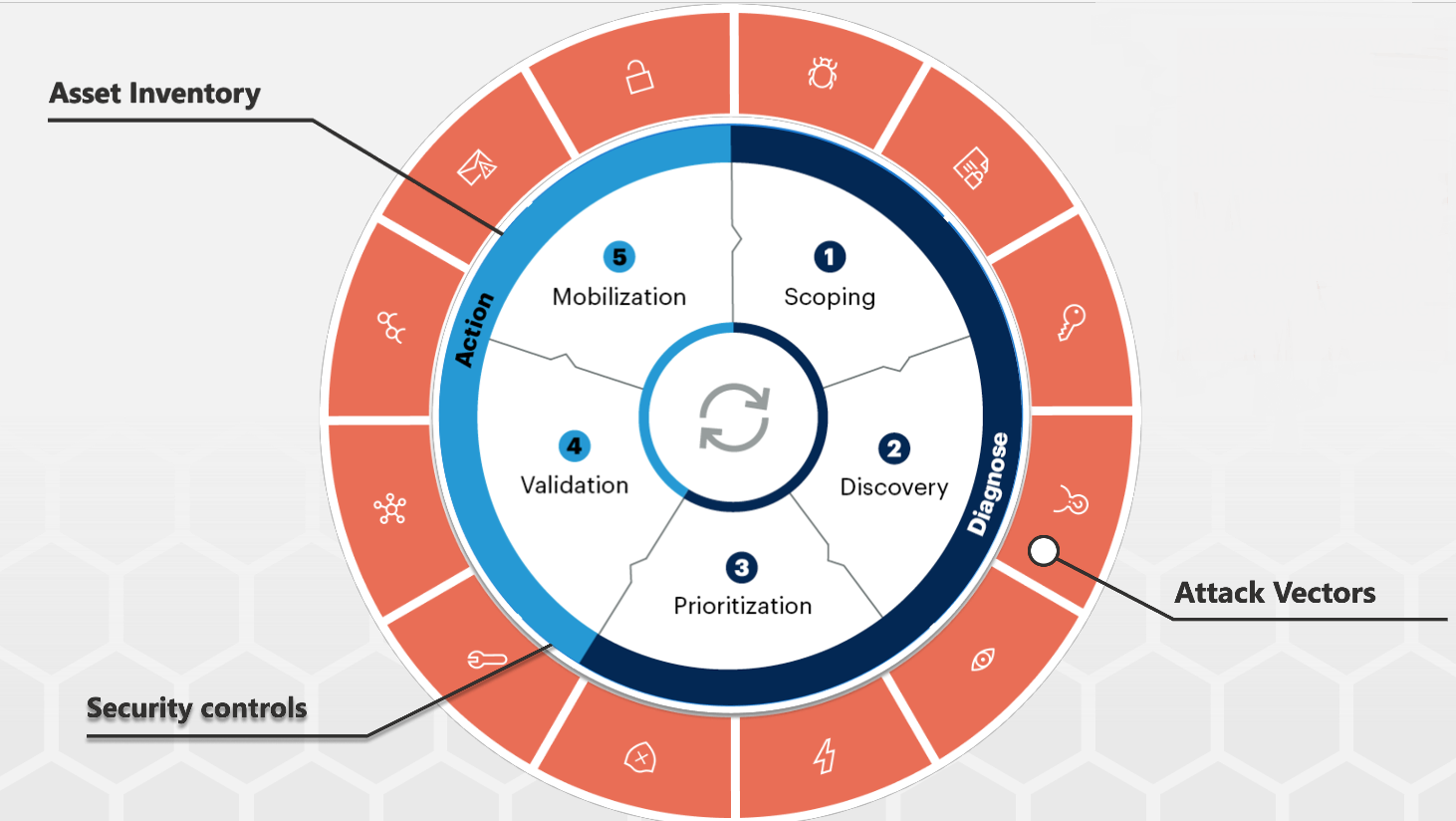

Le cours couvre les éléments suivants :

- Concepts de base de la cybersécurité tels que la triade de la CIA, les différences entre les risques, les menaces, etc,

- Comprendre ce qu'est un contrôle de sécurité et quelles sont ses formes.

- Comprendre ce qu'est le Zero Trust et pourquoi elle est importante dans la cybersécurité moderne.

- Comprendre les concepts et thèmes clés dans les domaines de l'identité, des réseaux, des opérations de sécurité, de l'infrastructure et de la sécurité des données.

- Donner quelques exemples d'outils utilisés pour mettre en œuvre des contrôles de sécurité.

Accéder à GitHub - microsoft/Security-101: 8 Lessons, Kick-start Your Cybersecurity Learning.