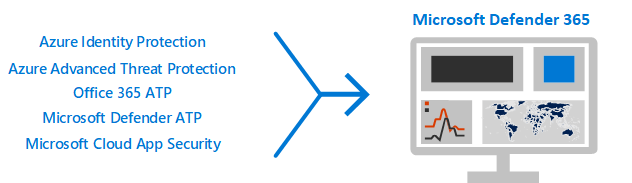

Outre les différentes solutions de sécurité indépendantes, Microsoft propose Microsoft Defender. Ce service Microsoft Defender XDR (Anciennement M365 Defender) est une solution intégrée qui fournit des éléments provenant de tous les outils de sécurité dont Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Microsoft Defender for Identity, Microsoft Defender for Cloud Apps. Ces solutions regroupent des mécanismes et concepts communs comme la détection et l’investigation et la réponse automatique. Cette console regroupera les alertes et les incidents agrégés des différents services.

- La page permettant de gérer les stratégies de sécurité des terminaux est disponible pour la gestion multi-tenants. Vous pouvez Créer, Modifier et Supprimer les stratégies de sécurité pour les périphériques de vos tenants à partir de la page Endpoint security policies.

- Vous pouvez créer des règles d'ajustement des alertes en utilisant les valeurs Alert Severity et Alert Title comme conditions. L'ajustement des alertes peut vous aider à rationaliser la file d'attente des alertes et à gagner du temps lors du triage en masquant ou en résolvant les alertes automatiquement, chaque fois qu'un certain comportement organisationnel attendu se produit et que les conditions de la règle sont remplies.

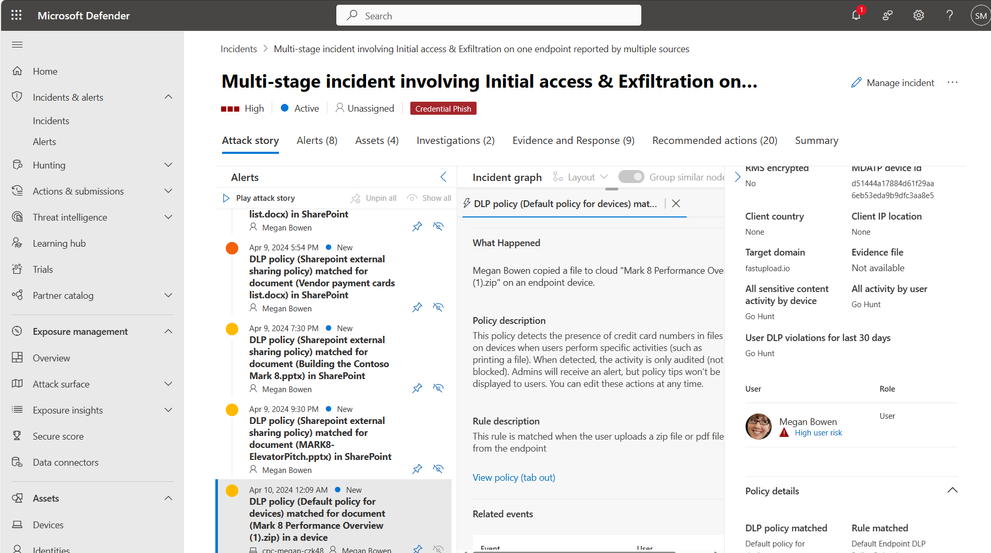

- Public Preview de l'intégration du contexte Insider Risk Management dans la page d'entité utilisateur de Microsoft Defender XDR. Les analystes SOC disposant des autorisations requises peuvent accéder à un résumé des risques d'exfiltration d'utilisateurs pouvant conduire à des incidents potentiels de sécurité des données. Cette fonctionnalité peut aider les analystes SOC à obtenir un contexte de sécurité des données pour un utilisateur spécifique, à prioriser les incidents et à prendre des décisions plus éclairées sur les réponses à apporter aux incidents potentiels.

- Disponibilité Générale de l'effacement automatique de la copie de l'expéditeur lorsque la suppression douce (Soft delete) est sélectionnée comme action pour les messages électroniques est désormais disponible dans l'assistant d'actions de l'Advanced Hunting. Cette nouvelle fonctionnalité rationalise le processus de gestion des éléments envoyés, en particulier pour les administrateurs qui utilisent les actions Supprimer en douceur (Soft Delete) et Déplacer vers la boîte de réception.

- Preview permettant d’activez les options de Preview dans les paramètres principaux de Microsoft 365 Defender avec d'autres fonctionnalités Preview de Microsoft 365 Defender. Les clients qui n'utilisent pas encore les fonctionnalités de prévisualisation continuent de voir les anciens paramètres sous Settings > Endpoints > Advanced features > Preview features.

- Preview de la page d'optimisation SOC du portail Microsoft Defender dans le cadre de la plateforme d'opérations de sécurité unifiée pour optimiser à la fois les processus et les résultats, sans que les équipes SOC ne passent du temps à faire des analyses et des recherches manuelles.

- Preview de l'amélioration de la recherche permettant de chercher des périphériques et des utilisateurs dans Microsoft Sentinel. Ceci permet d'utiliser la barre de recherche pour rechercher des incidents, des alertes et d'autres données dans Microsoft Defender XDR et Microsoft Sentinel.

- Preview permettant désormais interroger les données Microsoft Sentinel à l'aide de l'API Advanced Hunting. Vous pouvez utiliser le paramètre timespan pour interroger les données Defender XDR et Microsoft Sentinel dont la durée de conservation des données est supérieure à la durée par défaut de 30 jours de Defender XDR.

- Preview de la table CloudAuditEvents dans l’Advanced Hunting pour sous permettre de d’investiguer les événements d'audit du cloud dans Microsoft Defender for Cloud et de créer des détections personnalisées pour faire remonter à la surface les activités suspectes d'Azure Resource Manager et de Kubernetes (KubeAudit).

- Preview de l'extension des services couverts par le service Microsoft Defender Experts pour inclure les parcs de serveurs et de machines virtuelles (VM) des clients dans Microsoft Azure et sur site via Defender for Servers dans Microsoft Defender for Cloud. En outre, lacouverture utilisera les signaux de réseaux tiers pour améliorer les enquêtes, créer plus de pistes pour l'investigation des menaces et accélérer la réponse plus tôt dans la chaîne d'attaque.

Plus d’informations sur : What's new in Microsoft Defender XDR | Microsoft Learn