Table des matières

- Introduction

- Fonctionnement

- Préparation des prérequis d’infrastructure

- Préparation des prérequis clients

- Aperçu des fonctionnalités

- Dépannage du client ConfigMgr pour Mac

- La protection antivirale avec EndPoint Protection 2012

- Conclusion

Télécharger la version PDF (disponible prochainement)

Préparation des prérequis clients

Une fois les prérequis côté systèmes de site et infrastructure validés, nous pouvons passer à la préparation des prérequis clients.

Prérequis matériel et logiciels

Pour les facteurs processeur et mémoire, Microsoft recommande de suivre les préconisations liées au système d'exploitation sur lequel vous installez le client. Par exemple, Mac OS X 10.7 requière la configuration suivante :

- Un processeur Intel Core 2 Duo, Core i3, Core i5, Core i7 ou Xeon

Note : Le client MAC n'est pas supporté sur d'autres plateformes qu'Intel 64-bit.

- 2 Go de mémoire vive (RAM)

Concernant l'espace disque nécessaire, le client une fois installé consomme jusqu'à 500 MB. Ajoutez à cela, l'espace nécessaire pour le cache (5 Giga-octets par défaut) servant à stocker temporairement les sources d'installation des applications, mises à jour etc…

System Center 2012 Configuration Manager Service Pack 1 supporte les systèmes d'exploitation suivants :

- Mac OS X 10.6 (Snow Leopard)

- Mac OS X 10.7 (Lion)

Pare-feu

Le client communique avec son serveur de site pour différentes opérations et ceci nécessite que vous ouvriez certains ports dédiés pour la communication avec les systèmes de site : Port TCP 443 en sortie pour la communication HTTPS,

Certificats

Vous devez créer et déployer des certificats sur les serveurs hébergeant les rôles : Management Point, Distribution Point, Enrollment Point, Enrollment Proxy Point. Ces certificats servent à l'authentification serveur et doivent servir pour le serveur Web. Nous aborderons ceci plus loin dans ce chapitre.

Plus précisément, le client Mac nécessite un certificat répondant aux exigences suivantes :

- La valeur d'Enhanced Key Usage doit être 1.3.6.1.5.5.7.3.2 pour spécifier une authentification cliente

- Une valeur unique doit être spécifiée dans le champ Subject Name. Le champ Subject Alternative Name n'est pas supporté

- L'algorithme de hachage supporté est SHA-1

- ConfigMgr supporte des clés de chiffrement jusqu'à 2048 bits.

- Le certificat doit être au format X.509 binary.

Sinon vous devez vous référer à la page de prérequis des certificats : http://technet.microsoft.com/en-us/library/gg699362.aspx

Création du modèle de certificat

Le client ConfigMgr Mac utilise un certificat pour communiquer avec ses systèmes de site. Commençons par déléguer les droits de demande de certificats sur l’autorité au groupe qui sera autorisé. Ouvrez la console Certificate Authority et ouvrez les propriétés de votre autorité de certification. Editez l’onglet Security pour ajouter le droit Request Certificates aux utilisateurs habilités.

Nous allons procéder à la création du modèle nécessaire. Retournez sur l’autorité de certification et ouvrez la console Certificate Authority et dirigez-vous sur le nœud Certificate Templates. Cliquez droit sur le nœud Certificate Templates et sélectionnez Manage.

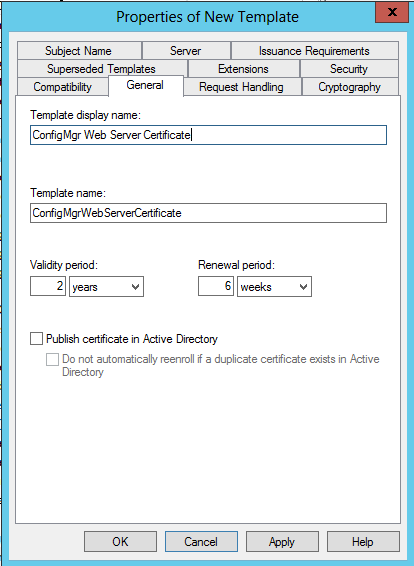

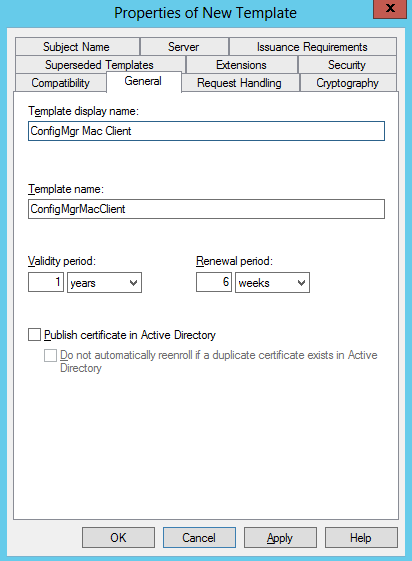

Utilisez le modèle Authenticated Session comme base. Cliquez droit dessus et sélectionnez Duplicate Template. Une fenêtre s’ouvre vous permettant d’éditer les propriétés du modèle. Validez l’utilisation d’un modèle de type Windows Server 2003. Ouvrez l’onglet général, commencez par donner un nom au modèle. Vous pouvez aussi jouer sur les paramétrages de validité et de renouvellement. Une augmentation de ces paramétrages facilitera la maintenance générée par les certificats mais augmentera les risques de sécurité.

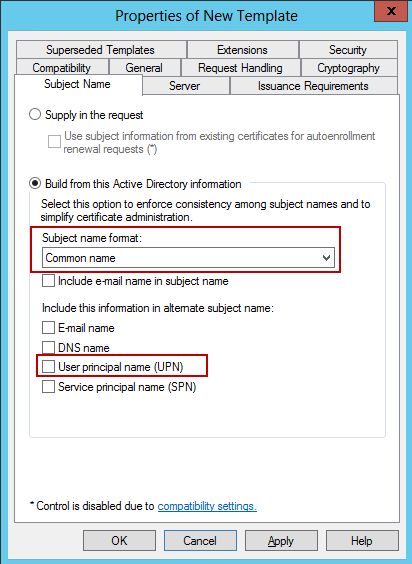

Naviguez dans l’onglet Subject Name et cochez l’option Build from this Active Directory Information. Dans le format du nom, choisissez Common name et décochez la case User principal name (UPN).

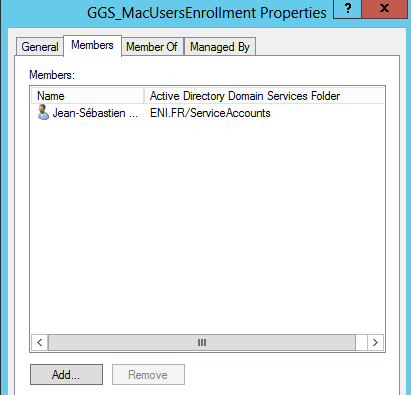

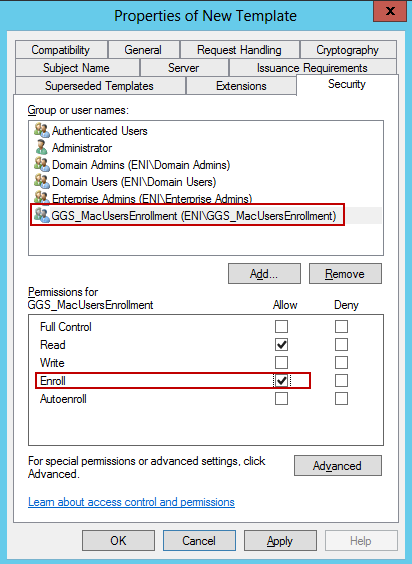

Nous allons ensuite éditer les permissions de sécurité via l’onglet Security. Commencez par retirer les permissions d’enregistrement pour les groupes Domain Admins, Enterprise Admins et Authenticated Users si nécessaire. Vous pouvez ensuite créer un groupe qui contiendra les comptes des personnes (du support par exemple) qui procéderont à l’enregistrement des ordinateurs Mac. Déléguez-leur les droits Read et Enroll nécessaires à la demande de certificat.

Fermez la console de gestion des modèles et retournez sur la console dédiée à l’autorité de certification. Cliquez droit sur le nœud de l’autorité de certification et éditez ses propriétés. Dans la partie Security, ajoutez le groupe que nous avons créé précédemment et déléguez-lui les droits nécessaires pour procéder à une demande de certificats. Fermez la fenêtre des propriétés

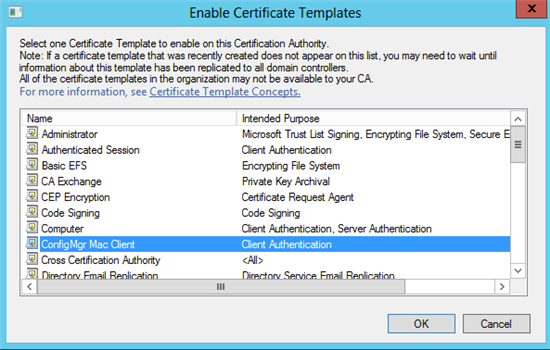

Enfin, cliquez droit dans la partie Certificate Templates, et sélectionnez New – Certificate Template to issue. Une fenêtre s’ouvre afin de vous permettre la sélection du modèle que nous venons de créer.

Une fois le modèle activé, vous le retrouvez dans la liste des modèles disponibles.

Modification de la stratégie pour l’enregistrement

Cette partie ne constitue pas une étape obligatoire, elle permet la configuration de la stratégie par défaut pour permettre l’enregistrement de l’ordinateur Mac et le déploiement automatique du certificat d’entreprise. Si vous choisissez de ne pas utiliser les rôles Enrollment Point et Enrollment Proxy Point et d’installer le client en déployant le certificat à la main, vous pouvez passer cette étape.

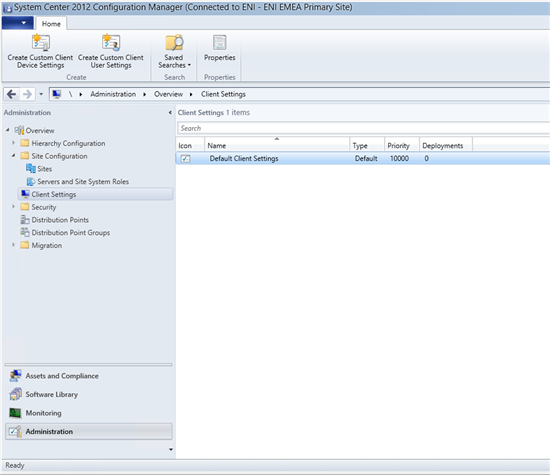

Ouvrez la console d’administration et naviguez dans l’arborescence Administration – Overview - Client Settings. Ouvrez la stratégie par défaut (Default Client Settings).

Note : L’ordinateur n’étant pas encore rattaché à l’infrastructure, ces changements doivent être appliqués à la stratégie par défaut.

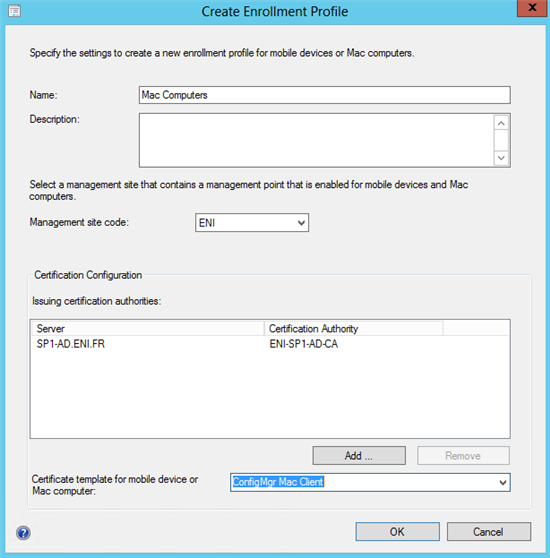

Une fois la stratégie ouverte, choisissez Enrollment. Passez la valeur Allow users to enroll mobile devices and Mac Computers à Yes.

Cliquez ensuite Set Profile… pour définir un profil d’enregistrement. Une fenêtre s’ouvre, cliquez sur Create… pour créer le profil dédié aux ordinateurs Mac. La fenêtre de création s’ouvre, cliquez sur Add pour ajouter l’autorité de certification utilisée pour délivrer le certificat. Vous devez ensuite sélectionner le modèle de certificat dédié aux ordinateurs Mac précédemment créé. Il vous sera aussi nécessaire de spécifier le code de site utilisé pour gérer ces clients.

Cliquez sur Ok pour créer le profil et Ok pour sélectionner le profil que nous créé :

Installation du client ConfigMgr pour Mac

Commencez par vous procurer les sources du client ConfigMgr pour MAC à l’adresse suivante : http://www.microsoft.com/en-us/download/details.aspx?id=36212

Note : La version que vous récupérez doit correspondre à celui de l’infrastructure ConfigMgr.

Installez le MSI sur une machine pour récupérer le fichier DMG dans C:\Program Files (x86)\Microsoft\System Center 2012 Configuration Manager Mac Client\

Il existe deux méthodes d’installation du client Mac :

- La première consiste à utiliser l’auto enregistrement du client et le déploiement automatique du certificat via l’autorité de certification Active Directory Certificate Services

- La seconde revient à déployer le certificat manuellement et à déléguer les droits nécessaires au client.

Méthode 1

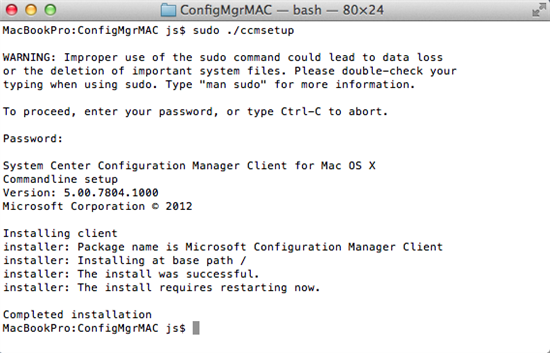

Ouvrez un terminal et procédez à l'installation du client en utilisant sudo ./ccmsetup. Une fois l'installation terminée, ne redémarrez pas !

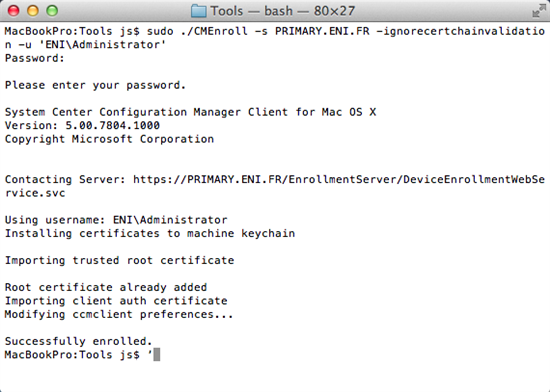

Naviguez dans le dossier Tools et exécutez la commande suivante : sudo ./CMEnroll -s <FQDN du serveur Enrollment Proxy Point> -ignorecertchainvalidation -u '<Domain\Utilisateur ayant les droits d'enregistrement sur le modèle de certificat>'. Entrez le mode de passe du compte utilisateur renseigné.

Note : Les apostrophes autour du nom d’utilisateur sont OBLIGATOIRES.

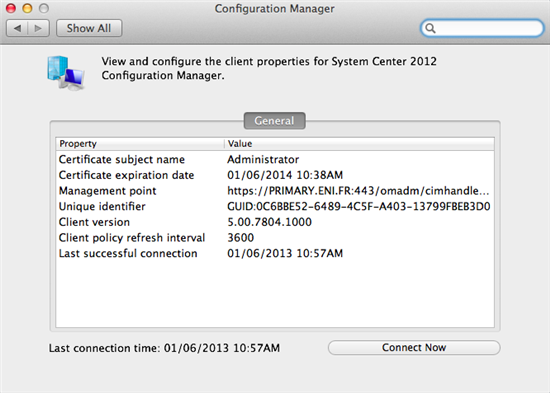

Redémarrez le client Mac. Ouvrez ensuite System Preferences et Configuration Manager. Vous devez voir la configuration du client. Enfin le client a pu apparaître dans le nœud Devices de la console d'administration.

Méthode 2

La seconde méthode vous demande de pré-déployer le certificat tout en l'enregistrant manuellement dans le magasin du client puis d'exécuter l'installation du client.

- Procédez à la demande et à l'installation du certificat sur le client Mac

- Ouvrez un terminal et exécutez la commande suivante : sudo /Applications/Utilities/Keychain\ Access.app/Contents/MacOS/Keychain\ Access

- Une fenêtre s'ouvre, sélectionnez System dans la section Keychains et Keys dans la section Category

- Identifiez le certificat que vous avez installé et double-cliquez dessus. Sur l'onglet Access Control, et sélectionnez Confirm before allowing access.

- Naviguez dans le répertoire d'installation du client (/Library/Application Support/Microsoft/CCM) et sélectionnez l'exécutable CCMClient puis cliquez sur Add.

- Cliquez sur Save.

- Les sources d'installation des clients Mac ne sont pas livrées avec le produit. Récupérez-les sur le centre de téléchargement Microsoft. Décompressez le fichier dmg.

- Exécutez la commande suivante : sudo ./ccmsetup -MP <FQDN du Management Point> -SubjectName <Valeur de la propriété SubjectName du certificat>

- Une fois l'installation terminée, redémarrez le client Mac pour terminer la procédure.

Note : Lorsque le client est installé, vous pouvez initier la récupération d’une stratégie manuellement en cliquant sur le bouton Connect Now. Vous pouvez aussi retrouver l’heure de dernière connexion.