Table des matières

- Introduction

- Fonctionnement

- Préparation des prérequis d’infrastructure

- Préparation des prérequis clients

- Aperçu des fonctionnalités

- Dépannage du client ConfigMgr pour Mac

- La protection antivirale avec EndPoint Protection 2012

- Conclusion

Télécharger la version PDF (disponible prochainement)

Préparation des prérequis d’infrastructure

L’infrastructure doit être préparée pour permettre l’accueil des ordinateurs Mac. Cette partie s’attachera à détailler le processus.

Prérequis des systèmes de site

Voici les prérequis nécessaires à l’installation des différents rôles de System Center 2012 Configuration Manager Service Pack 1 :

- Management Point requiert le rôle Web Server (IIS) avec les services suivants :

- Les services activés par défaut par le rôle

- Application Development

- ISAPI Extensions

- Security

- Windows Authentication

- IIS 6 Management Compatibility

- IIS 6 Metabase Compatibility

- IIS 6 WMI Compatibility

Note : Vous pouvez retirer HTTP Redirection et IIS Management Scripts and Tools.

-

- Les fonctionnalités suivantes doivent être ajoutées :

- .NET Framework 4.0

- BITS Server Extensions

- Les fonctionnalités suivantes doivent être ajoutées :

- Device Management Point requiert le rôle Web Server (IIS) avec les services suivants :

- Les services activés par défaut par le rôle

- ASP.NET (avec la nécessité de réenregistrer l’ASP.NET après l’installation du .NET 4 avec %windir%\Microsoft.NET\Framework64\v4.0.30319\aspnet_regiis.exe –i –enable)

- IIS 6 Management Compatibility

- IIS 6 Metabase Compatibility

- IIS 6 WMI Compatibility

Note : Vous pouvez retirer HTTP Redirection et IIS Management Scripts and Tools.

-

- Les fonctionnalités suivantes doivent être ajoutées :

- .NET Framework 4.0

- BITS Server Extensions

- Les fonctionnalités suivantes doivent être ajoutées :

Concernant les certificats, le rôle Management Point et son sous rôle Device Management Point requièrent :

- Le certificat dédié aux systèmes de site hébergeant le rôle IIS :

- Modèle Microsoft : Web Server

- But : Server Authentication

- Enhanced Key Usage : (1.3.6.1.5.5.7.3.1)

- Subjet Name ou Subject Alternative Name : FQDN Internet et Intranet de la machine

- Support des algorithmes de hachage : SHA-1, SHA-2

- Le certificat utilisé pour la supervision du rôle :

- Modèle Microsoft : Workstation Authentication

- But : Client authentication

- Enhanced Key Usage : (1.3.6.1.5.5.7.3.2)

- Subjet Name ou Subject Alternative Name : doit contenir une valeur unique correspondant au FQDN de la machine

- Support des algorithmes de hachage : SHA-1, SHA-2

- Longueur de clé maximum : 2048 bits

Note : Un Management Point ne peut pas servir des clients à la fois via le protocole HTTP et HTTPS, vous devrez installer deux instances de ce rôle si certains clients ne peuvent pas utiliser le protocole HTTPS.

- Le Distribution Point requiert le rôle Web Server (IIS) avec les services suivants :

- Les services activés par défaut par le rôle

- Application Development :

- ISAPI Extensions

- Security :

- Windows Authentication

- IIS 6 Management Compatibility

- IIS 6 Metabase Compatibility

- IIS 6 WMI Compatibility

Note : Vous pouvez retirer HTTP Redirection et IIS Management Scripts and Tools.

-

- Les fonctionnalités suivantes doivent être ajoutées :

- Remote Differential Compression

- Les fonctionnalités suivantes doivent être ajoutées :

Note : Un Distribution Point ne peut pas servir des clients à la fois via le protocole HTTP et HTTPS, vous devrez installer deux instances de ce rôle si certains clients ne peuvent pas utiliser le protocole HTTPS.

Pour les certificats, le rôle Distribution Point requiert :

- Le certificat dédié aux systèmes de site hébergeant le rôle IIS :

- Modèle Microsoft : Web Server

- But : Server Authentication

- Enhanced Key Usage : (1.3.6.1.5.5.7.3.1)

- Subjet Name ou Subject Alternative Name : FQDN Internet et Intranet de la machine

- Support des algorithmes de hachage : SHA-1, SHA-2

- Le certificat utilisé pour authentifier le point de distribution auprès d’un Management Point utilisant les communications HTTPS et pour authentifier les clients lors du processus de déploiement de système d’exploitation :

- Modèle Microsoft : Workstation Authentication

- But : Client authentication

- Enhanced Key Usage : (1.3.6.1.5.5.7.3.2)

- Subjet Name ou Subject Alternative Name : Pas de prérequis spécifique

- Support des algorithmes de hachage : SHA-1, SHA-2

- Longueur de clé maximum : 2048 bits

- L’Enrollment Point requiert

- les fonctionnalités suivantes :

- .NET Framework 3.5.1

- .NET Framework 4.0

- Toutes les versions : WCF Activation :

- HTTP Activation

- Non-HTTP Activation

- Il requiert aussi le rôle Web Server (IIS) avec les services suivants :

- Les services activés par défaut par le rôle

- ASP.NET et les composants qui en dépendent

- IIS 6 Management Compatibility

- IIS 6 Metabase Compatibility

- les fonctionnalités suivantes :

- L’Enrollment Proxy Point requiert :

- Les fonctionnalités suivantes :

- .NET Framework 3.5.1

- .NET Framework 4.0

- Toutes les versions : WCF Activation :

- HTTP Activation

- Non-HTTP Activation

- Il requiert aussi le rôle Web Server (IIS) avec les services suivants :

- Les services activés par défaut par le rôle

- ASP.NET et les composants qui en dépendent

- IIS 6 Management Compatibility

- IIS 6 Metabase Compatibility

- Les fonctionnalités suivantes :

Concernant les certificats, les rôles Enrollment Point et Enrollment Proxy Point requièrent :

- Le certificat dédié aux systèmes de site hébergeant le rôle IIS :

- Modèle Microsoft : Web Server

- But : Server Authentication

- Enhanced Key Usage : (1.3.6.1.5.5.7.3.1)

- Subjet Name ou Subject Alternative Name : FQDN Internet et Intranet de la machine

- Support des algorithmes de hachage : SHA-1, SHA-2

Vous trouverez plus d’information sur les prérequis logiciels sur la documentation Technet : http://technet.microsoft.com/en-us/library/gg682077.aspx#BKMK_Win2k12SiteSystemPrereqs

Vous trouverez plus de détails sur les certificats requis sur la documentation Technet : http://technet.microsoft.com/en-us/library/gg699362.aspx

Nous ne détaillerons pas leur installation et vous devez au préalable effectuer cette opération pour continuer la lecture de l’article.

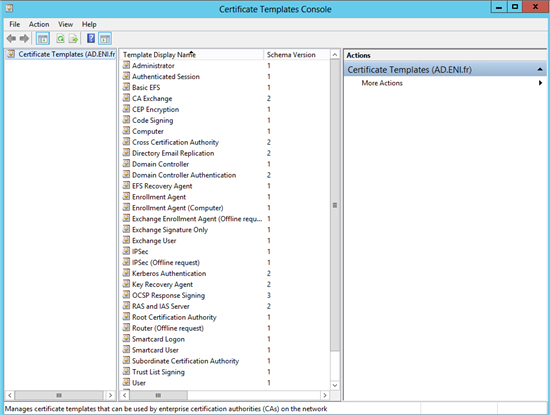

Création des certificats pour les systèmes de site

Commencez par installer une autorité de certification (PKI) d’entreprise visant à délivrer les certificats nécessaires. Nous utiliserons la PKI Active Directory Certificate Services (AD CS) afin de bénéficier des fonctionnalités d’enregistrement des périphériques via les rôles Enrollment Point et Enrollment Proxy Point. Une fois installée, ouvrez la console Certificate Authority et dirigez-vous sur le nœud Certificate Templates. Vous pouvez commencer par retirer tous les modèles que vous n’utiliserez pas. Ceci constitue une bonne pratique visant à augmenter le niveau de sécurité de l’autorité.

Ensuite, cliquez droit sur le nœud Certificate Templates et sélectionnez Manage. Une deuxième console s’ouvre. Nous allons commencer par créer le modèle qui sera utilisé pour délivrer des certificats pour les systèmes de site utilisant le serveur web (IIS).

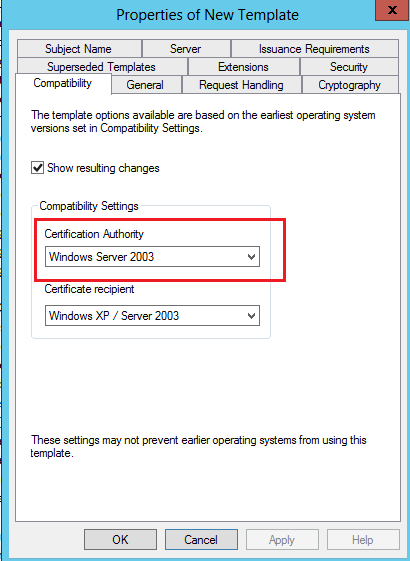

Nous utiliserons le modèle Web Server comme base. Cliquez droit dessus et sélectionnez Duplicate Template. Une fenêtre s’ouvre vous permettant d’éditer les propriétés du modèle. Si vous utilisez une autorité de certification sous Windows Server 2008 ou Windows Server 2008 R2, vous devez utiliser un modèle de type Windows Server 2003. System Center Configuration Manager ne supporte pas les modèles de certificat au nouveau format.

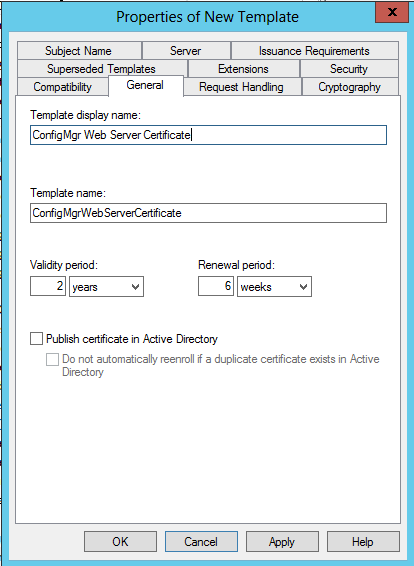

Ouvrez l’onglet général, commencez par donner un nom au modèle. Celui-ci permettra une identification plus aisée lors de la demande de certificat. Vous pouvez aussi jouer sur les paramétrages de validité et de renouvellement. Une augmentation de ces paramétrages facilitera la maintenance générée par les certificats mais augmentera les risques de sécurité.

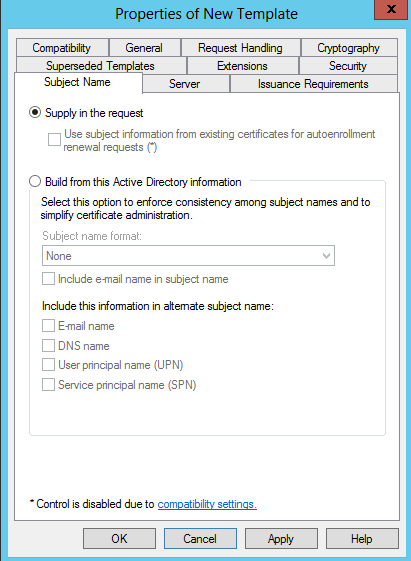

Naviguez dans l’onglet Subject Name et validez sur l’option Supply in the request est sélectionnée.

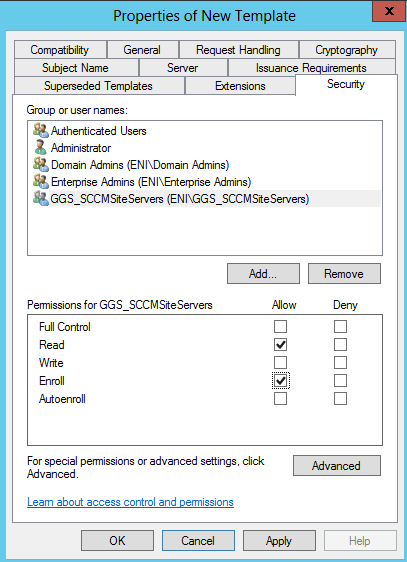

Nous allons ensuite éditer les permissions de sécurité via l’onglet Security. Commencez par retirer les droits d’enregistrement pour les groupes Domain Admins, Enterprise Admins et Authenticated Users si nécessaire. Vous pouvez ensuite créer un groupe qui contiendra les comptes ordinateurs des systèmes de site concernés et déléguer les droits Read et Enroll nécessaires à la demande de certificat.

Fermez la console de gestion des modèles et retournez sur la console dédiée à l’autorité de certification. Cliquez droit sur le nœud de l’autorité de certification et éditez ses propriétés. Dans la partie Security, ajoutez le groupe que nous avons créé précédemment et déléguez-lui les droits nécessaires pour procéder à une demande de certificats. Fermez la fenêtre des propriétés

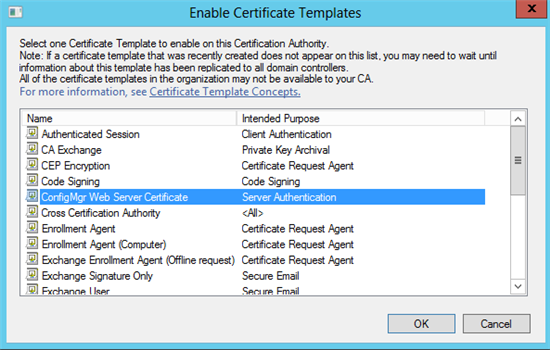

Enfin, cliquez droit dans la partie Certificate Templates, et sélectionnez New – Certificate Template to issue. Une fenêtre s’ouvre afin de vous permettre la sélection du modèle que nous venons de créer.

Une fois le modèle activé, vous le retrouvez dans la liste des modèles disponibles.

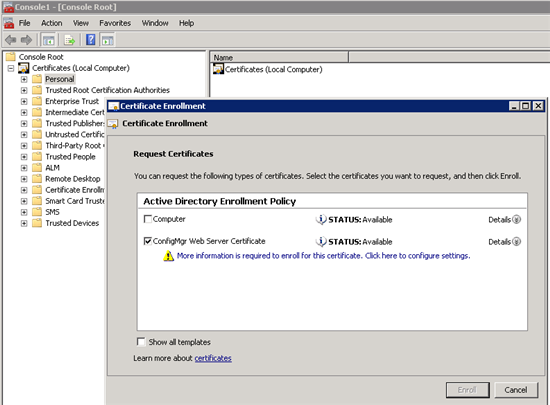

Nous pouvons passer à la demande de certificats sur le ou les systèmes de site qui hébergeront les rôles Management Point, Distribution Point, Enrollment Proxy Point et Enrollment Point. Sur le serveur, ouvrez la console MMC et ajoutez le composant Certificates pour la machine. Par la suite, cliquez droit sur le nœud Personal et sélectionnez All Tasks – Request a new certificate. Une fenêtre s’ouvre afin de procéder à la demande d’un certificat. Le modèle doit apparaître si le compte ordinateur de la machine est dans le groupe disposant des droits nécessaires. Notez qu’un redémarrage du serveur peut être nécessaire afin de renouveler son ticket Kerberos. Sélectionnez le modèle ConfigMgr Web Server Certificate. Des informations complémentaires sont nécessaires, cliquez sur l’avertissement pour les renseigner.

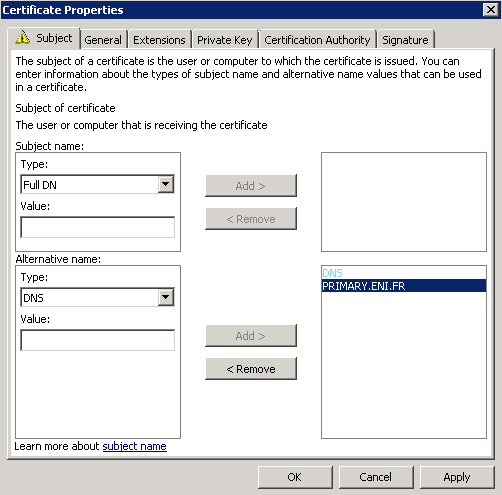

Dans l’onglet Subject, ajoutez un nom alternatif de type DNS comprenant le nom de domaine pleinement qualifié (FQDN) du système de site.

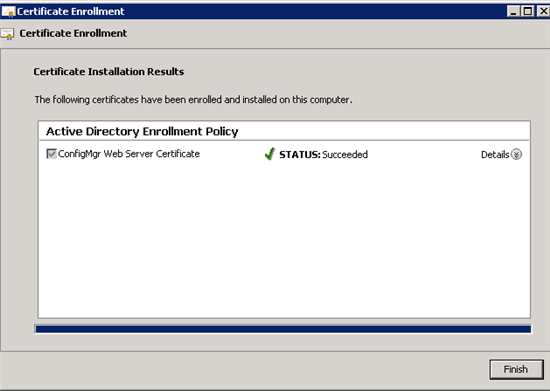

Cliquez ensuite sur Ok pour valider l’information. Une fois revenu sur la fenêtre d’enregistrement, cliquez sur Enroll. La demande doit être effectuée avec succès.

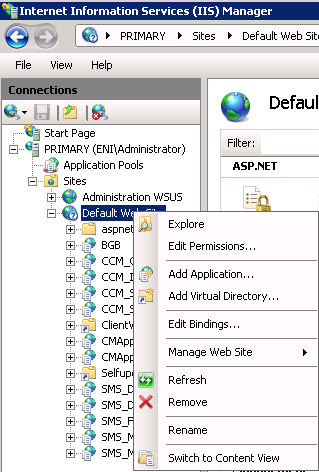

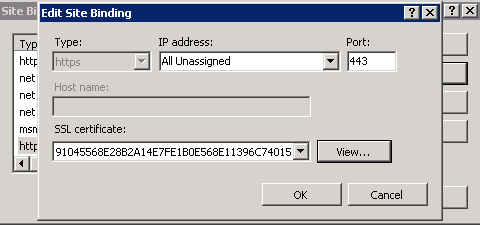

Le certificat apparaît ensuite dans le magasin Personal. Nous allons pouvoir l’associer au site Web IIS. Pour cela, ouvrez la console IIS Manager. Cliquez droit sur le site web qui sera utilisé (en général Default Web Site) et sélectionnez Edit Bindings… :

Ajoutez ou éditez le type https. Sélectionnez le certificat SSL que vous venez de délivrer. Le bouton View vous permettra de valider le certificat que vous avez choisi si le common name n’est pas explicite.

Cliquez sur Ok puis fermez la console IIS Manager.

Installation des systèmes de site

Nous pouvons maintenant procéder à l’installation du système de site et du rôle concerné. Ouvrez la console d’administration de System Center 2012 Configuration Manager. Dirigez-vous dans Administration – Servers and Site Systems Roles. Trois scénarios se présentent à vous :

- Vous installez un ou plusieurs systèmes de site accompagnés des rôles nécessaires.

- Vous ajoutez les rôles à un système de site existant. Pour celle méthode, vous devrez au préalable renseigner le nom de domaine internet sur le système de site existant.

- Vous éditez le rôle de système de site déjà installé pour activer la fonctionnalité HTTPS.

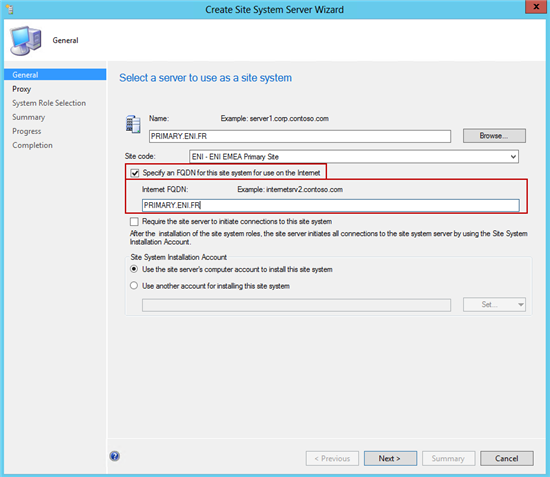

Nous détaillerons le premier scénario. Cliquez sur Create Site System Server. Cliquez sur Browse pour renseigner le serveur que vous utiliserez. Sélectionnez ensuite le site auquel vous souhaitez attacher le système. Cochez la case Specify an FQDN for this site system for use on the internet et entrez FQDN souhaité. Vous pouvez ensuite choisir si vous souhaitez utiliser le compte machine du serveur de site pour installer les composants nécessaires ou un compte dédié. Dans les deux cas, les comptes doivent être administrateurs locaux de la machine.

Cliquez sur Next.

A l’étape System Role Selection, choisissez les rôles que vous souhaitez installer : Enrollment Point, Enrollment proxy Point, Distribution Point, et Management Point. Pour simplifier l’article, j’ai choisi de regrouper les 4 rôles sur la même machine. Cela ne sera surement pas le cas dans votre environnement de production.

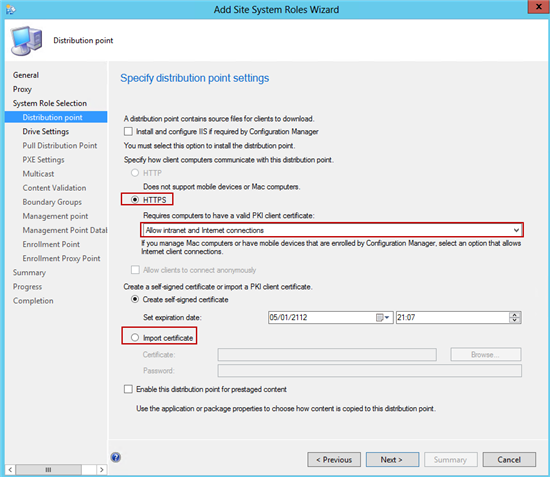

L’assistant commence par la configuration du point de distribution. La case Install and configure IIS if required by Configuration Manager permet l’installation automatique des prérequis nécessaires pour les systèmes d’exploitation supérieurs à Windows Server 2008 SP2. Cochez ensuite HTTPS pour spécifier que les clients qui dialogueront avec ce Distribution Point le feront via ce protocole. Vous devez aussi autoriser à la fois les connexions qui proviennent Intranet ou d’Internet.

Enfin puisque votre Distribution Point sera dans un mode de connexion sécurisé, vous devez importer le certificat utilisé pour authentifier les clients lors du processus de déploiement de système d’exploitation.

Note : Les clients Mac communiquent en mode Internet only mais l’option vous permettra aussi de gérer les clients Windows compatibles pour communiquer en HTTPS.

Nous ne détaillerons pas les écrans de configuration du point de distribution qui suivent. Nous vous rappelons tout de même d’associer le point de distribution à un groupe de limites afin que l’ordinateur Mac puisse accéder au contenu nécessaire.

A l’étape Management Point, cochez la case HTTPS pour spécifier le type de communication du système de site. Sélectionnez ensuite Allow intranet and internet connections et cochez la case Allow mobile devices and Mac computers to use this management point. Ces deux options permettront d’assurer le support des ordinateurs Mac par le rôle Management Point.

Note : Les clients Mac communiquent en mode Internet only mais l’option vous permettra aussi de gérer les clients Windows compatibles pour communiquer en HTTPS.

Passez le groupement Management Point Database si vous ne souhaitez pas configurer un réplica de base de données.

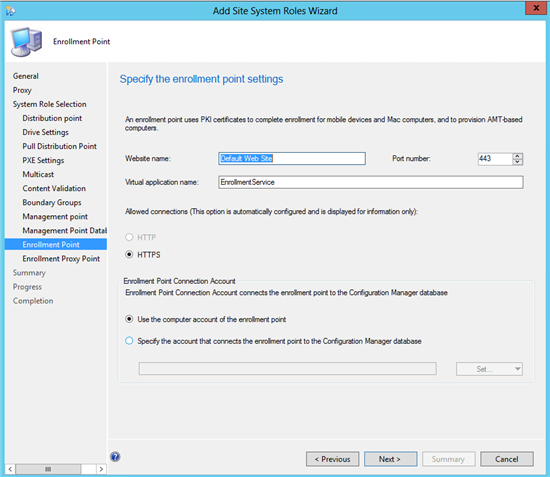

Sur l’écran Enrollment Point, Vous pouvez personnaliser le nom du site web (IIS) utilisé (celui-ci doit être créé manuellement au préalable), le port utilisé, et le nom de l’application virtuelle. Validez sur le protocole HTTPS est sélectionné. Choisissez ensuite d’utiliser le compte ordinateur du système de site ou un compte de service pour lire les informations dans la base de données.

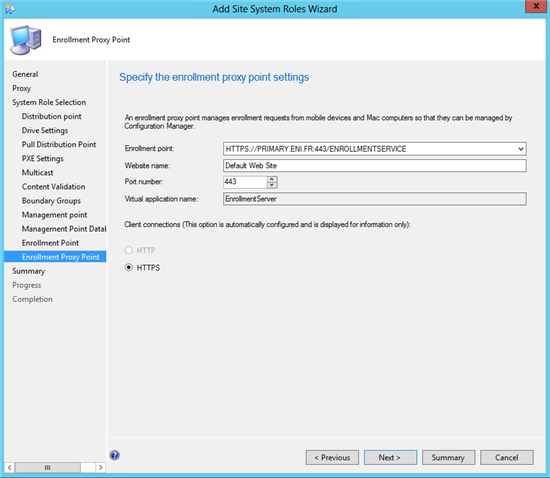

Cliquez sur Next pour passer au groupement Enrollment Proxy Point. Sélectionnez le rôle Enrollment Point avec lequel le proxy dialoguera. Vous pouvez ensuite personnaliser le nom du site web (celui-ci doit être créé manuellement au préalable) et le port par défaut. Validez sur le protocole HTTPS est sélectionné.

Validez l’écran de résumé pour lancer l’installation. Fermez ensuite l’assistant.

Vous pouvez valider l’installation des rôles via les fichiers de journalisation suivants :

- Management Point : MPSetup.log

- Device Management Point : DMPSetup.log

- Enrollment Point : SMSENROLLSRVSetup.log et enrollsrvMSI.log

- Enrollment Proxy Point : SMSENROLLWEBSetup.log et enrollwebMSI.log

La partie Monitoring – System Status – Component Status vous permettra de valider l’état de chacun des composants.

Modification des communications clientes

Cette partie ne constitue pas un élément obligatoire pour la gestion des ordinateurs Mac. Néanmoins, nous avons choisi de l’inclure car elle permettra la gestion des clients Windows via le protocole HTTPS.

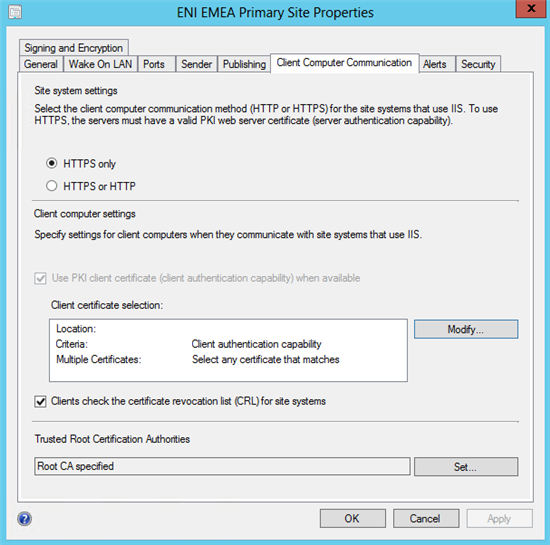

Ouvrez la console d’administration, naviguez dans Administration – Overview – Site Configuration – Sites. Ouvrez les propriétés du site et l’onglet Client Computer Communication. L’option HTTPS Only force le site à n’accepter que les communications HTTPs. Cette option est à activer avec délicatesse pour ne pas isoler des clients qui ne seraient pas compatibles. La case Use PKI client certificate (client authentication capability) when availability permet d’autoriser le client à utiliser un certificat d’entreprise s’il a été déployé. Le bouton Modify permet de modifier les options de sélection du certificat client. Le paramètre Clients check the certificate revocation list (CRL) for site systems permet de forcer le client à vérifier la liste de révocation des certificats pour éviter de dialoguer avec des certificats qui auraient été volés. La partie Trusted Root Certificiation Authorities permet la sélectionne de l’autorité de certification racine utilisée par System Center Configuration Manager.

Note : Cet imprime écran est donné à titre indicatif.