Table des matières

- Introduction

- Fonctionnement

- Préparation des prérequis d’infrastructure

- Préparation des prérequis clients

- Aperçu des fonctionnalités

- Dépannage du client ConfigMgr pour Mac

- La protection antivirale avec EndPoint Protection 2012

- Conclusion

Télécharger la version PDF (disponible prochainement)

La protection antivirale avec EndPoint Protection 2012

Microsoft propose une version de System Center 2012 EndPoint Protection pour les systèmes alternatifs comme Mac OS ou Linux/Unix. Cette solution permet la protection des machines malgré leur spécificité. Microsoft a pour cela signer un partenariat avec ESET qui édite des versions clientes pour ces systèmes

La fonctionnalité de protection antivirale a été volontairement mise à l’écart des fonctionnalités dans cet article car celle-ci ne propose pour le moment pas d’intégration à System Center 2012 Configuration Manager. Il n'est ainsi pas possible de déployer des stratégies, des mises à jour de définitions, ou d'obtenir un statut centralisé de la protection.

Le client System Center 2012 EndPoint Protection est supporté sur les versions suivantes :

- Mac OS X 10.6 (Snow Leopard)

- Mac OS X 10.7 (Lion)

- Mac OS X 10.8 (Mountain Lion) si vous utilisez EndPoint Protection 2012 SP1

Les sources du client EndPoint Protection ne sont disponibles que par le portail d’entreprise MVLS. Le package contient trois fichiers :

- Install : Un binaire d'installation

- Uninstall : Un binaire qui pourra être utilisé pour désinstaller

- Un fichier Read Me

Avant de démarrer l'installation, assurez-vous d'avoir désinstallé les autres programmes antivirus

- Passez les écrans d'introduction, ReadMe

- Acceptez le contrat de licence et passez l'écran Privacy

- La page Setup permet de choisir le mode d'installation (classique ou personnalisé)

- Si vous avez choisir le mode d'installation personnalisé, vous devez renseigner la configuration du serveur proxy.

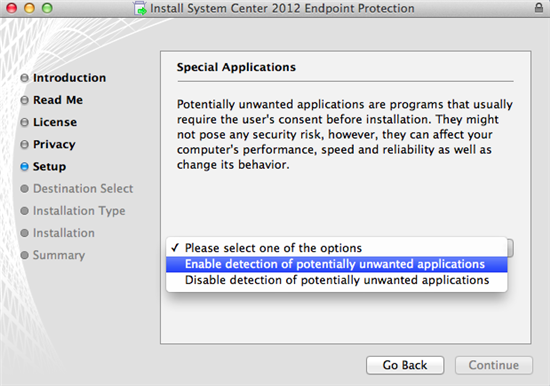

- L'étape suivante permet de choisir si vous souhaitez détecter les applications non souhaitées.

- Vous pouvez ensuite personnaliser le répertoire de destination.

- L'étape qui suit donne la taille nécessaire à l'installation de l'antivirus.

- Pour lancer l'installation, vous devez entrer le mot de passe d'un administrateur

- L'installation terminée, vous pouvez fermer l'assistant.

- L'icône apparaît dans la barre supérieure

Lorsque vous ouvrez l'interface graphique, les panneaux suivants sont disponibles :

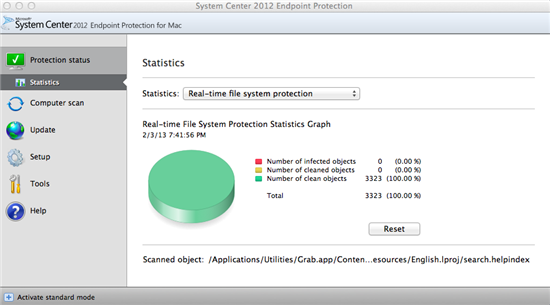

- Protection Status donne l'état de la protection (nombre d'attaques bloquées, version des mises à jour de définition) et des statistiques sur la protection antivirale et la protection du système de fichiers en temps réel.

- L'écran Computer Scan permet l'exécution des analyses intelligentes ou personnalisées. Vous pouvez aussi personnaliser les types d'analyse.

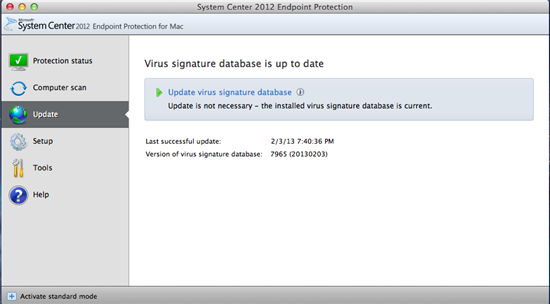

- La page Update permet l'exécution de la recherche des mises à jour de définition. Vous retrouvez aussi la version des définitions installée et la dernière date de mise à jour avec succès.

- La partie Setup donne accès à l'ensemble des configurations. En voici une liste non exhaustive :

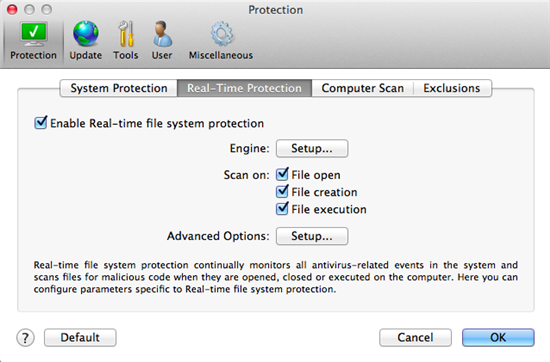

- Le paramétrage de la protection système et en temps réel incluant les types d'objets à analyser (fichiers, liens symboliques, fichiers email, boites aux lettres, archives, archives à extraction…), les options d'analyses, le niveau de nettoyage, la liste d'exclusion...

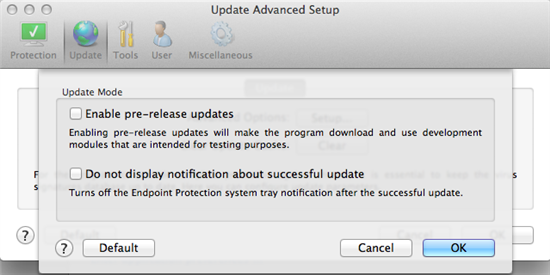

- Les paramétrages de mise à jour pour activer ou non les notifications ou le téléchargement des versions préliminaires

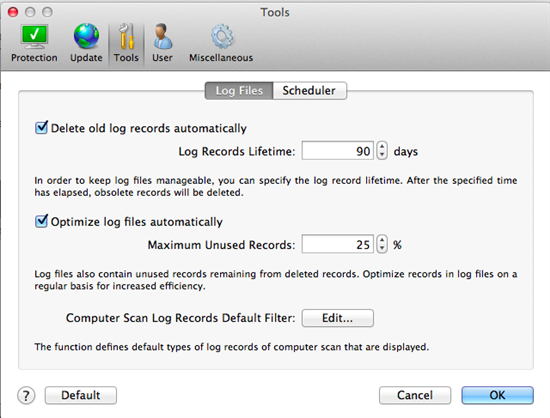

- Les paramétrages des outils pour spécifier l'intervalle de rétention des logs et les mécanismes d'optimisation.

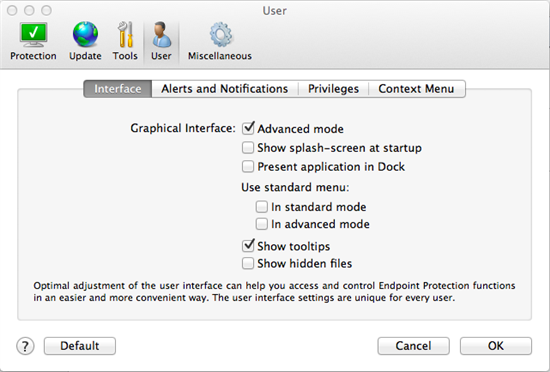

- Les configurations utilisateur impactant notamment l'interface, les alertes et notifications, les privilèges sur l'antivirus, ou l'intégration au menu contextuel.

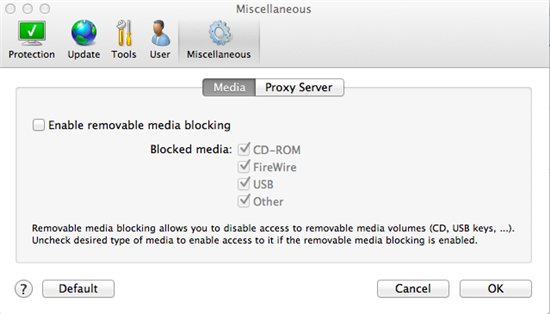

- Des paramétrages divers comme la configuration d'un serveur proxy pour la récupération des mises à jour ou l'activation du blocage des périphériques amovibles (CD-ROM, FireWire, USB…).