Microsoft a introduit un ensemble de nouveautés dans Microsoft Entra (incluant Entra ID, Permissions Management, etc.) en mai 2024.

Microsoft apporte les nouveautés suivantes :

Général

- Microsoft introduit Passkey pour les comptes Microsoft à destination des utilisateurs finaux.

- Microsoft va imposer de l’authentification à facteurs multiples (MFA) pour tous les utilisateurs qui s’authentifieraient pour administrer des ressources Azure. Voici les détails :

- Champ d'application : Tous les utilisateurs qui se connectent au portail Azure, au CLI, à PowerShell ou à Terraform pour administrer les ressources Azure sont concernés par cette mise en application.

- Impact sur les utilisateurs finaux : Les étudiants, les utilisateurs invités et les autres utilisateurs finaux ne sont concernés que s'ils se connectent au portail Azure, à CLI, à PowerShell ou à Terraform pour administrer les ressources Azure. Cette politique d'application ne s'étend pas aux applications, sites web ou services hébergés sur Azure. La politique d'authentification pour ces derniers sera toujours contrôlée par les propriétaires de l'application, du site web ou du service.

- Exclusions : Les principaux de service, les identités gérées, les identités de charge de travail et les comptes similaires basés sur des jetons utilisés pour l'automatisation sont exclus. Microsoft recueille encore les commentaires de ses clients pour certains scénarios tels que les comptes "break-glass" et d'autres processus de récupération spéciaux.

- Méthodes MFA : Toutes les méthodes MFA prises en charge sont disponibles.

- Exceptions : Bien qu'il n'y ait pas d'exclusion, un processus d'exception sera prévu pour les cas où aucune solution de rechange n'est disponible. Les détails de la procédure d'exception seront communiqués par le biais de notifications officielles.

- Calendrier : À partir de juillet 2024, un déploiement progressif de cette application pour le portail uniquement commencera. Une fois que nous aurons terminé le déploiement pour le portail, un déploiement progressif similaire commencera pour CLI, PowerShell et Terraform. Nous sommes conscients de l'impact que cette mise en application pourrait avoir sur les scripts automatisés utilisant des identités d'utilisateur et nous donnons donc la priorité à la mise en application pour le portail Azure afin de disposer d'un délai supplémentaire pour s'adapter si nécessaire.

- Communication : Microsoft enverra des informations détaillées et des calendriers par le biais de courriels officiels et de notifications avec un préavis afin de s'assurer que les clients sont bien informés et préparés. L'objectif de ce billet de blog est de sensibiliser à ce changement à venir et de vous aider à préparer la transition vers l'authentification multifactorielle.

Microsoft Entra ID (Azure Active Directory)

- De nouveaux connecteurs de provisionnement sont disponibles dans la galerie d’applications Azure AD. Vous pouvez maintenant automatiser la création, la mise à jour et la suppression des comptes utilisateurs pour :

- Public Preview de Platform SSO pour macOS avec Microsoft Entra ID. Platform SSO est une amélioration du plug-in Microsoft Enterprise SSO pour Apple Devices qui rend l'utilisation et la gestion des appareils Mac plus transparentes et sécurisées que jamais. Platform SSO fonctionne pour l’instant avec Microsoft Intune. D'autres fournisseurs de gestion des appareils mobiles (MDM) seront bientôt disponibles.

- Microsoft ouvre les méthodes d’authentification externes pour Microsoft Entra ID en Public Preview. Ceci permet à certaines organisations qui ont déjà déployé l’authentification à facteurs multiples (MFA) d’utiliser leur fournisseur préexistant avec Microsoft Entra ID. Les méthodes d'authentification externes permettent aux organisations d'utiliser n'importe quelle solution MFA pour répondre aux exigences MFA avec Entra ID. Au lancement, les intégrations de méthodes d'authentification externes seront disponibles avec les fournisseurs d'identité suivants : Cisco, ENTRUST, HYPR, Ping, RSA, SILVERFORT, Symantec, THALES et TrustBuilder.

- Annonce de la Public Preview pour intégrer le support de passkeys lié au périphérique dans l’application Microsoft Authenticator sur iOS & Android.

- Disponibilité générale des connexions sans mot de passe basée sur le téléphone pour les périphériques Android. Les consultants, étudiants et autres personnes possédant plusieurs comptes dans Microsoft Entra peuvent ajouter chaque compte à Microsoft Authenticator et utiliser la connexion téléphonique sans mot de passe pour tous ces comptes à partir du même appareil Android. Les comptes Microsoft Entra peuvent être dans le même tenant ou dans des tenants différents. Les comptes invités ne sont pas pris en charge pour les connexions à plusieurs comptes à partir d'un seul appareil.

- Microsoft annonce en Public Preview des tableaux de bord permettant de suivre les métriques de supervision de l’état de santé du tenant Microsoft Entra ID et notamment des éléments essentiels comme :

- L’authentification à facteurs multiples (MFA)

- Les connexions pour les appareils gérés dans le cadre de politiques d'accès conditionnel

- Les connexions pour les appareils conformes aux politiques d'accès conditionnel

- Les connexions SAML

- Le déploiement d'Entra ID Protection est devenu plus simple grâce à un tableau de bord (Workbook) d'analyse d'impact.

- Disponibilité Générale de la fonctionnalité permettant d’autoriser les changements de mot de passe On-Premises pour réinitialiser les risques pour l'utilisateur.

- Vous pouvez également affiner l'algorithme d'apprentissage automatique (ML) en fournissant des commentaires et identifier et bloquer le vol de jetons et les actions suspectes prises par un attaquant au sein d'Entra ID avec de nouvelles détections.

- Public Preview - Prise en charge de Microsoft Graph par les modèles Bicep.

- Le très attendu $select a été implémenté dans l'API signIn pour réduire le nombre d'attributs renvoyés pour chaque enregistrement. Cela devrait grandement aider les clients qui ont des problèmes d'étranglement et permettre à tous les clients d'exécuter des requêtes plus rapides et plus efficaces.

Microsoft Entra Identity Governance

- Public Preview pour Lifecycle Workflows peuvent maintenant activer, désactiver et supprimer les comptes d'utilisateurs synchronisés à partir des services de domaine Active Directory (AD DS) vers Microsoft Entra. Cela vous permet de vous assurer que les processus d'intégration de vos employés sont terminés en supprimant le compte d'utilisateur après une période de rétention.

- Les clients peuvent désormais appliquer leurs données RH confidentielles stockées dans des attributs de sécurité personnalisés en plus d'autres attributs pour définir la portée de leurs flux de travail dans les flux de travail du cycle de vie pour automatiser les scénarios d'entrée, de sortie et de départ.

- Les clients peuvent désormais contrôler la santé des workflows et obtenir des informations sur l'ensemble de leurs workflows dans Lifecycle Workflows, y compris la visualisation des données de traitement des workflows à travers les workflows, les tâches et les catégories de workflows.

Microsoft Entra Permissions Management

- Disponibilité Générale de l'intégration entre Microsoft Entra Permission Management avec Defender for Cloud.

Microsoft Entra External ID

- Disponibilité Générale de Microsoft Entra External ID comme solution Customer Identity Access Management (CIAM).

- Public Preview permettant d’activer les domaines URL personnalisés pour les applications Microsoft Entra External ID dans les tenants externes. Un domaine URL personnalisé vous permet de marquer les points de connexion de votre application avec votre propre domaine URL personnalisé au lieu du nom de domaine par défaut de Microsoft.

Microsoft Entra Private Access

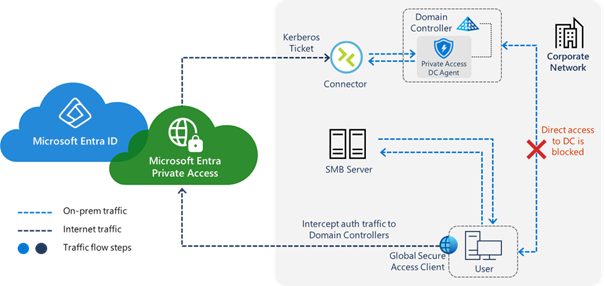

- Microsoft annonce l’arrivée du service pour les utilisateurs On-Premises afin de mettre en œuvre une segmentation granulaire des applications et appliquer l'authentification à facteurs multiples (MFA) sur n'importe quelle ressource sur site authentifiant le contrôleur de domaine (DC) pour les utilisateurs sur site, sur tous les appareils et protocoles sans accorder un accès complet au réseau. Vous pouvez également protéger vos contrôleurs de domaine contre les menaces liées à l'identité et empêcher les accès non autorisés en autorisant simplement l'accès privilégié aux DCs par l'application de l’authentification à facteurs multiples et de la gestion des identités privilégiées (PIM).

Modifications de service

- En raison de la demande et d'une confiance accrue dans la stabilité des propriétés, Microsoft a ajouté LastSuccessfulSignIn et LastSuccessfulSigninDateTime dans la V1.

- À partir d'août 2024, les nouvelles applications Microsoft Entra créées à l'aide de n'importe quelle interface (y compris le centre d'administration Microsoft Entra, le portail Azure, Powershell/CLI ou l'API d'application Microsoft Graph) auront la valeur par défaut de la propriété "requestedAccessTokenVersion" dans l'enregistrement de l'application fixée à "2" ; il s'agit d'un changement par rapport à la valeur par défaut précédente de "null" (signifiant "1"). Cela signifie que les nouvelles applications de ressources reçoivent des jetons d'accès v2 au lieu de v1 par défaut. Cela améliore la sécurité des applications.

Plus d’informations sur : What's new? Release notes - Microsoft Entra | Microsoft Learn et What's new for Microsoft Entra Verified ID