Microsoft vient de publier une nouvelle version (1.0.5.10) du pack d’administration ou Management Pack (MP) pour Microsoft Azure Stack Hub. Ce Management Pack vient remplacer les précédents pour Windows Azure. System Center Operations Manager (SCOM) fait partie de la gamme System Center, il propose une supervision souple et évolutive de l’exploitation au niveau de toute l’entreprise, réduisant la complexité liée à l’administration d’un environnement informatique, et diminuant ainsi le coût d’exploitation. Ce logiciel permet une gestion complète des événements, des contrôles proactifs et des alertes, et assure une gestion des services de bout en bout. Il établit des analyses de tendance et des rapports, et contient une base de connaissances sur les applications et le système.

Cette version apporte les éléments suivants :

- Support d'une nouvelle version de l'API de sauvegarde (la nouvelle version prise en charge est le 2018-09-01)

- Support d'une nouvelle version de l'API de performance de stockage (la nouvelle version prise en charge est le 2018-01-01)

- Mise en œuvre du tableau de bord des performances de stockage des pages Blob

- Ajout du support pour TLS 1.2.

Ce management pack fournit les fonctionnalités suivantes :

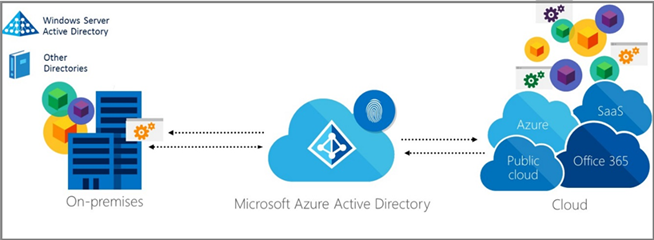

- Supervision de la disponibilité de l’infrastructure Azure Stack

- Découverte à distance et collecte des informations comme les déploiements, les régions, et les alertes.

Notez que ce Management Pack nécessite System Center 2012 R2 Operations Manager ou ultérieur

Télécharger System Center Management Pack for Microsoft Azure Stack