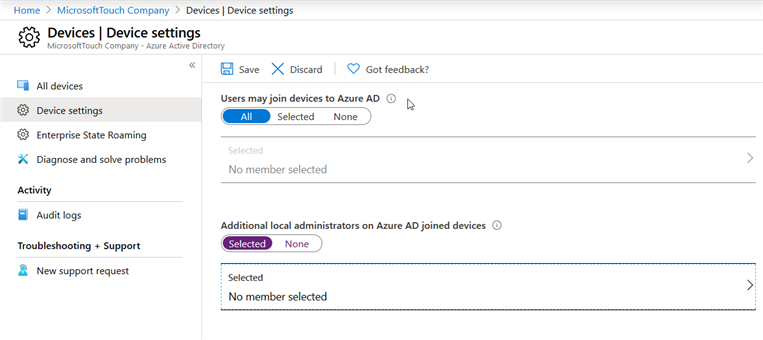

Azure Active Directory intègre un mécanisme natif permettant de configurer des administrateurs locaux supplémentaires sur les machines jointes à Azure Active Directory. Ce mécanisme est néanmoins très limité puisqu’il comprend les contraintes suivantes :

- Il n’est possible d’ajouter que des utilisateurs (pas de groupes)

- Les membres sont ajoutés pour l’ensemble des machines du tenant (pas de régionalisation, etc.)

Ceci rend donc la fonctionnalité inutilisable pour les moyennes et grandes entreprises.

En outre, apparu avec Windows 10 1803, le Configuration Service Provider (CSP) RestrictedGroups permet comme pour les stratégies de groupe de configurer les groupes locaux selon vos contraintes. Depuis cette version, le CSP ne permettait de configurer que les utilisateurs Azure Active Directory et les utilisateurs ou groupes locaux.

En effet, Windows 10 ne savait pas résoudre les SID de groupes Azure Active Directory.

Sur indication de Michael Niehaus (MSFT), ceci a changé avec Windows 10 2004 qui interprète maintenant les SID des groupes Azure Active Directory pour interroger Azure Active Directory et en connaître les membres.

Il devient donc possible de gérer les administrateurs locaux via des groupes Azure AD ouvrant la voie à plus de flexibilité pour gérer les scénarios d’administration et de régionalisation avec différentes équipes/acteurs.

Les prérequis suivants s’appliquent :

- Un tenant Azure Active Directory et Microsoft Intune

- Les machines doivent utiliser Windows 10 2004 ou plus.

Note : Les machines antérieures se verront attribuer les SID mais sans disposer du mécanisme d’interprétation et d’interrogation de l’annuaire Azure AD. - Les machines doivent être jointes à Azure AD

Note : Les machines Hybrid Azure AD ne permettent pas la connexion de comptes Azure AD. Vous devez donc ajouter des groupes Active Directory. - Les machines doivent être gérées par Microsoft Intune

- Des groupes Azure AD à ajouter dans les groupes locaux

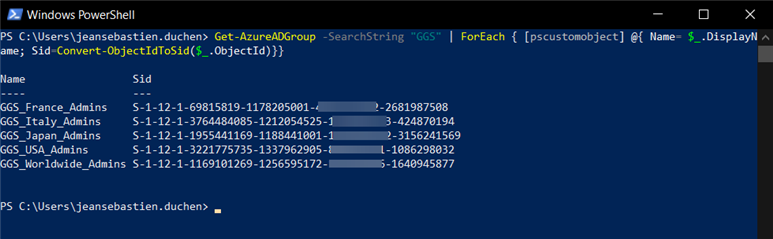

Commencez par récupérer les SID des groupes Azure Active Directory.

Pour cela, ouvrez une invite PowerShell et installez le module PowerShell AzureAD via

install-module AzureAD

Connectez-vous au tenant via la commande :

Connect-AzureAD

Chargez ensuite la fonction suivante permettant de convertir les ObjectID en SID:

function Convert-ObjectIdToSid

{

param([String] $ObjectId)

$d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-')

}

Recherchez ensuite les groupes choisis via la commande :

Get-AzureADGroup -SearchString "<Mot clé>" | ForEach { [pscustomobject] @{ Name= $_.DisplayName; Sid=Convert-ObjectIdToSid($_.ObjectId)}}

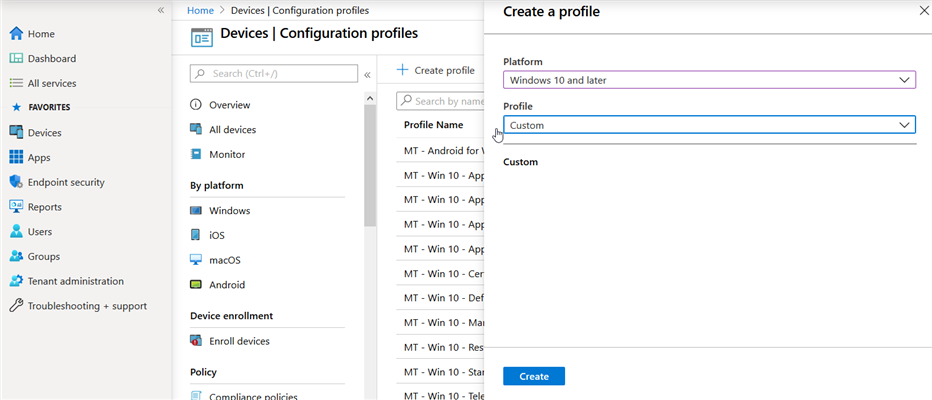

Une fois les SID des groupes récupérés, ouvrez le portail Microsoft Endpoint Manager Microsoft Intune et naviguez dans Devices – Configuration Profiles.

Cliquez sur Create Profile puis sélectionnez la plateforme Windows 10 puis le type de profil Custom puis cliquez sur Create.

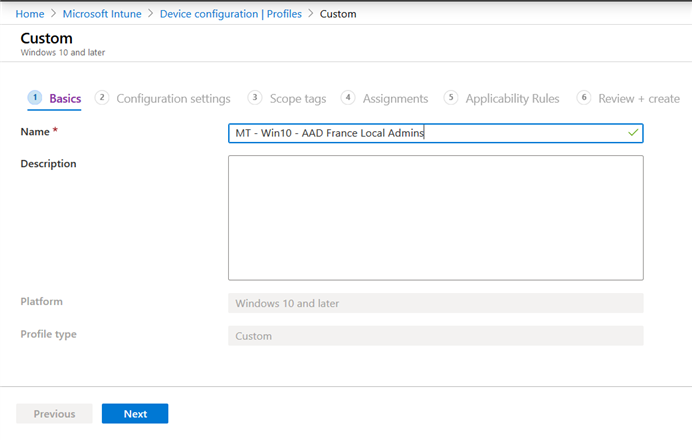

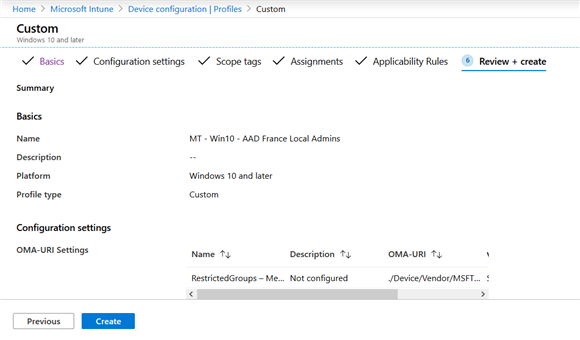

Nommez le profil selon votre convention de nommage habituelle :

Sur l’écran suivant cliquez sur Add pour ajouter un paramétrage OMA-URI.

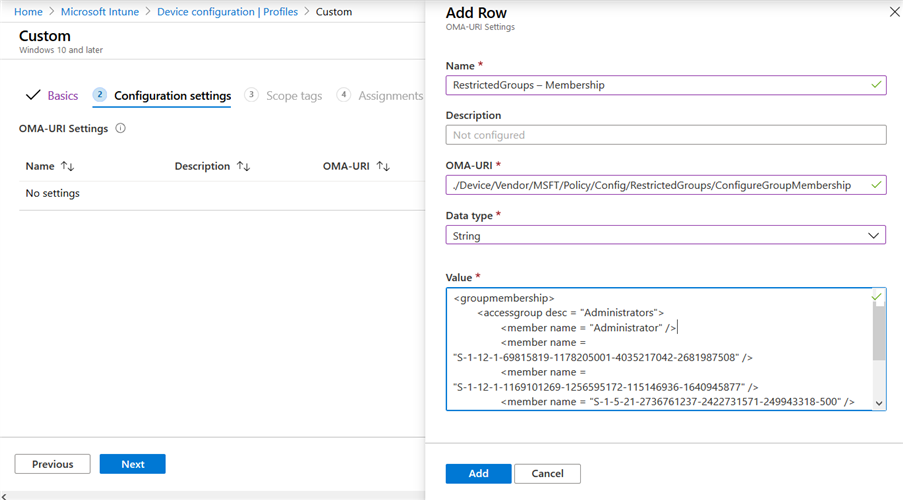

Sur la page qui s’affiche :

- Renseignez le nom du paramétrage (par exemple : RestrictedGroups – Membership)

- L’OMA-URI suivant : ./Device/Vendor/MSFT/Policy/Config/RestrictedGroups/ConfigureGroupMembership

- Le type de données : String

- La valeur doit être construite de la façon suivante :

<groupmembership>

<accessgroup desc = "<Groupe Local>">

<member name = "<Utilisateur local>" />

<member name = "<SID Groupe Azure AD 1>" />

<member name = "<SID Groupe Azure AD 2>" />

</accessgroup>

</groupmembership>

Par exemple :

<groupmembership>

<accessgroup desc = "Administrators">

<member name = "Administrator" />

<member name = "S-1-12-1-69815829-1178405001-4035617042-2681907508" />

<member name = "S-1-12-1-1169101219-1256535172-115196936-1640945877" />

<member name = "S-1-5-21-2736761267-2422631571-249973318-500" />

<member name = "S-1-12-1-1056520221-1108734488-981220086-1973936364" />

</accessgroup>

</groupmembership>

Cliquez sur Add

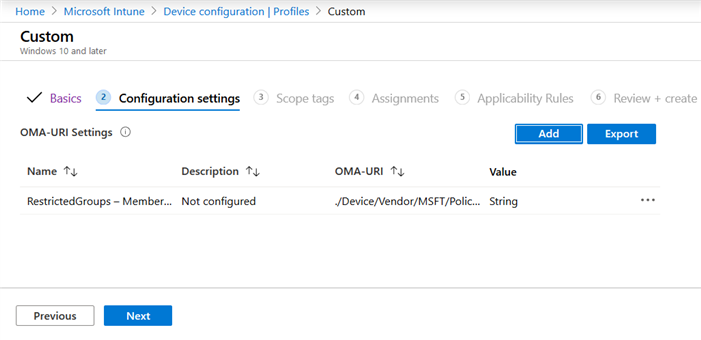

Une fois revenu sur l’écran de configuration, cliquez sur Next

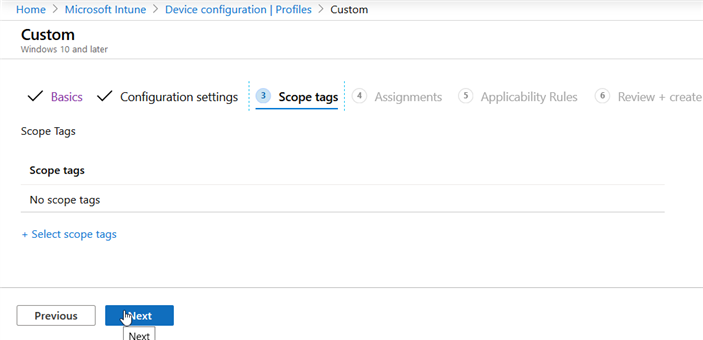

Configurez les étendues selon votre modèle de délégation :

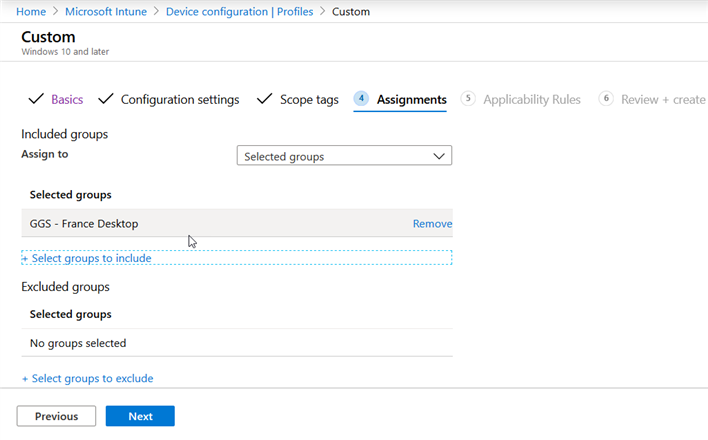

Sur l’écran Assignements, ajoutez les groupes de machines (de préférence pour faciliter le déploiement) cibles de paramétrage :

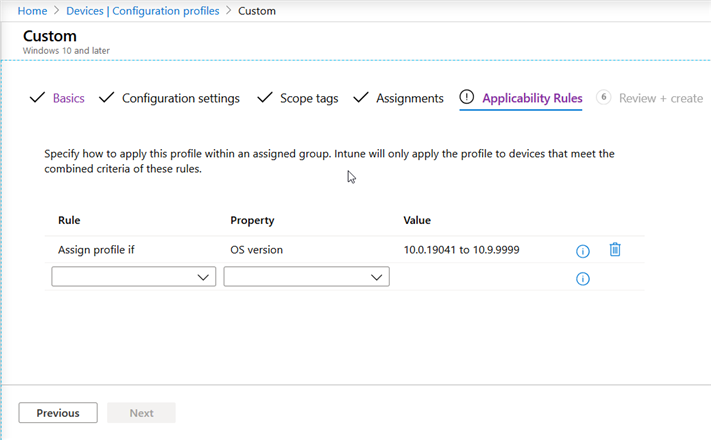

Configurez les éventuelles règles d’applicabilité (par exemple pour demander à minima la build de la version 2004) :

Validez l’écran de résumé et cliquez sur Create

Une fois déployé, vous pouvez constater la configuration par différents moyens.

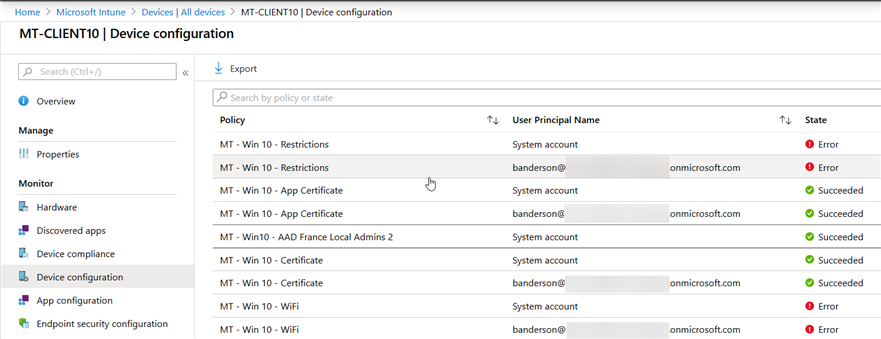

La console MEM permet d’avoir le statut

- Global en naviguant dans Devices – Configuration Profiles - <le profil de configuration>

- Pour une machine en naviguant Devices – All Devices - <le périphérique> - Device configuration

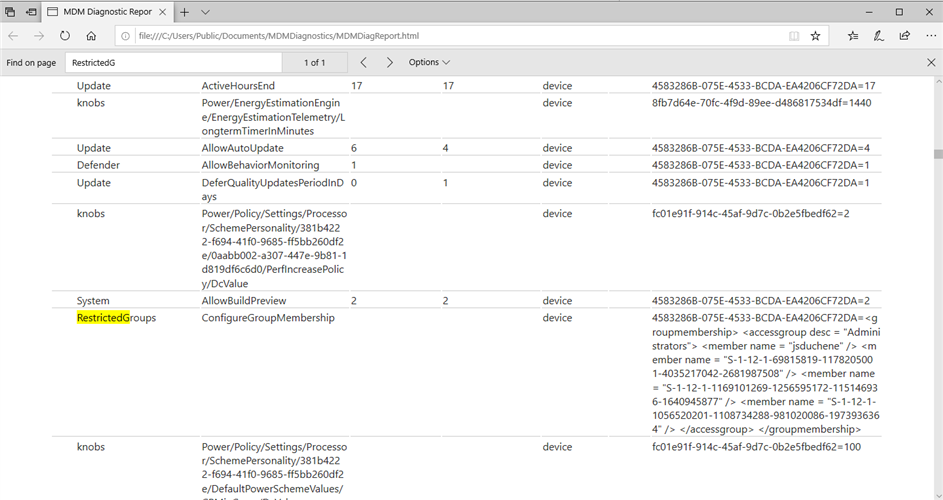

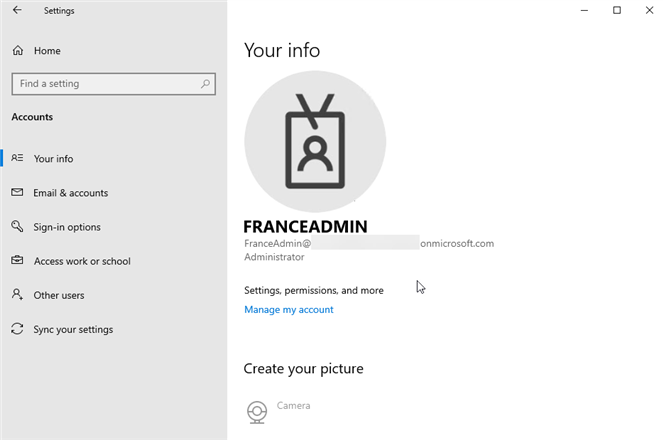

Sur le périphérique, vous pouvez ouvrir le rapport de diagnostic MDM en naviguant dans l’application Settings/Paramètres puis Accounts/Comptes puis Access work or school/Accès professionnel ou scolaire. Cliquez ensuite sur le compte de l’entreprise puis Info/Information.

Choisissez Create report/Créer le rapport puis Export/Exporter

Ouvrez ensuite le rapport dans votre navigateur et recherchez le mot clé RestrictedGroups :

Enfin, vous pouvez constater l’ajout des membres directement dans le groupe choisi via le gestionnaire d’ordinateur :

Vous pouvez faire l’essai en ouvrant une session avec un compte Azure AD inclus dans les groupes Azure AD. Vous pouvez ensuite constater ses droits par exemple en allant dans la page d’information du compte et visualiser qu’il est administrateur comme souhaité.

Bonne configuration !