Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Enregistrement des périphériques

- [Général] Mise à jour de l’expérience utilisateur pour le site web du portail d’entreprise. Ces nouvelles fonctionnalités, basées sur les commentaires des clients, avec des zones du site - comme les détails du périphérique, la partie Feedbacks et support et l'aperçu du périphérique- qui ont fait l'objet d'une nouvelle conception moderne et réactive. On retrouve aussi :

- Des scénarios rationalisés sur toutes les plates-formes de périphériques

- L’amélioration de l'identification des périphériques et des scénarios d’enregistrement

- Des messages d'erreur plus utiles

- Un langage plus proche de l’utilisateur avec moins de jargon technologique

- La possibilité de partager des liens directs vers des applications.

- Des performances améliorées pour les catalogues d'applications volumineux

- L’accessibilité accrue pour tous les utilisateurs

Plus d’informations sur : UI updates for Intune end-user apps.

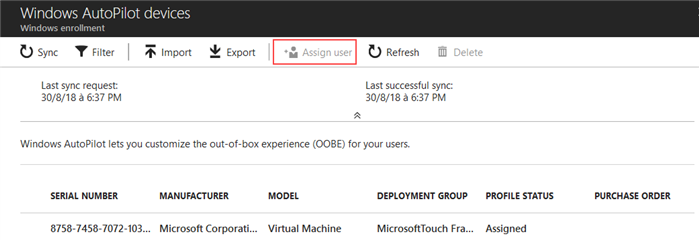

- [Windows 10] Vous pouvez maintenant affecter un utilisateur à un seul périphérique AutoPilot. Les administrateurs pourront également donner des noms pour accueillir l'utilisateur lors de la configuration de leur périphérique avec AutoPilot. S'applique à : Windows Insider 1809 ou version ultérieure.

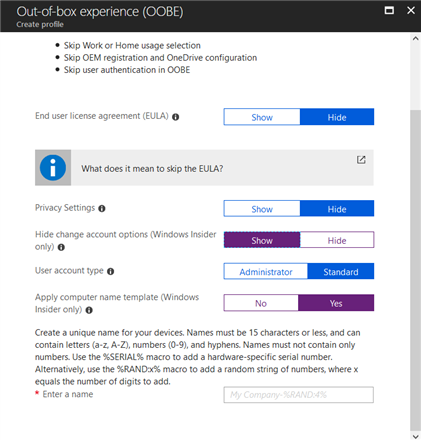

- [Windows 10] Vous pouvez spécifier un modèle de nom d'ordinateur pour générer et définir le nom de l'ordinateur lors de l’enregistrement avec Windows AutoPilot.

- [Windows 10] Il existe de nouvelles options de profil Windows Autopilot pour les administrateurs afin de masquer l’options de changement de compte sur les pages d'erreur d'ouverture de session et de domaine. Pour masquer ces options, il faut que le branding de la société soit configurée dans Azure Active Directory. S'applique à Windows Insider 1809 ou version ultérieure.

- [Windows 10] Vous pouvez bloquer l’enregistrement des appareils personnels Windows 10 (BYOD).

- [iOS/macOS] Si quelqu'un essaie de supprimer un certificat Apple MDM Push, une boîte de dialogue de confirmation affiche le nombre de périphériques iOS et macOS associés. Si le certificat est supprimé, ces périphériques devront être réenregistrés.

- [iOS] Vous avez maintenant la possibilité d'exécuter le portail d'entreprise en mode Single App si vous authentifiez un utilisateur par l'intermédiaire du portail d'entreprise au lieu de l'assistant de configuration lors de l’enregistrement DEP. Cette option verrouille le périphérique immédiatement après la fin de l'assistant de configuration, de sorte qu'un utilisateur doit se connecter pour accéder au périphérique. Ce processus permet de s'assurer que l'appareil termine l’enregistrement et n'est pas dans un état orphelin sans qu'aucun utilisateur ne soit lié.

- [iOS] Vous pouvez maintenant utiliser les licences périphériques du Programme d'achat en volume (VPP) pour pré-provisionner le portail d’entreprise pendant l’enregistrement au Programme Apple Device Enrollment Program (DEP). Pour ce faire, lorsque vous créez ou modifiez un profil d’enregistrement, spécifiez le token VPP que vous souhaitez utiliser pour installer le portail d'entreprise. Assurez-vous que votre token n'expire pas et que vous avez suffisamment de licences pour le portail d’entreprise. Dans les cas où le token expire ou n'a plus de licences, Intune va pousser le portail d’entreprise à partir de l’App Store à la place (ce qui demandera un Apple ID).

- [macOS] Support de l’enregistrement de périphériques macOS via le programme Apple Device Enrollment Program (DEP).

- [macOS] Le Portail d’entreprise sur macOS inclut maintenant le numéro de version dans le nom du fichier d'installation.

Gestion du périphérique

- [Général] Changement de la terminologie pour "Retire" et "Wipe". Par souci de cohérence avec GraphAPI, l'interface utilisateur et la documentation de Intune ont modifié les termes suivants :

- Remove company data sera changé pour "Retire".

- Factory Reset sera changé pour Wipe.

- [Windows 10] Vous pouvez permettre aux utilisateurs de contrôler les installations d'applications. Si cette option est activée, les installations qui pourraient autrement être arrêtées en raison d'une violation de la sécurité sont autorisées à continuer. Vous pouvez demander à l'installateur Windows d'utiliser des permissions élevées lorsqu'il installe n'importe quel programme sur un système. En outre, vous pouvez activer l'indexation des éléments Windows Information Protection (WIP) et les métadonnées les concernant tout en étant stocké dans un emplacement non chiffré. Lorsque la stratégie est désactivée, les éléments protégés par WIP ne sont pas indexés et n'apparaissent pas dans les résultats de Cortana ou dans l'explorateur de fichiers. La fonctionnalité de ces options est désactivée par défaut.

- [Windows 10] Vous pouvez configurer les profils VPN Windows 10 pour enregistrer dynamiquement les adresses IP attribuées à l'interface VPN avec le DNS interne, sans avoir besoin d'utiliser des profils personnalisés.

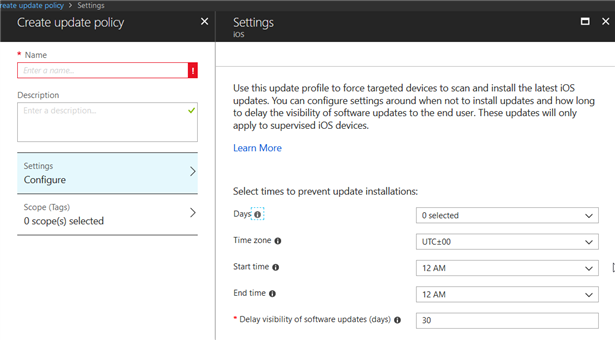

- [iOS] Dans Intune > Software Updates > Update policies for iOS, vous pouvez configurer les jours et les heures où vous ne voulez pas que les périphériques installent des mises à jour. Dans une prochaine version, vous pourrez retarder l’affichage d’une mise à jour, de 1 à 90 jours.

- [macOS] Vous pouvez supprimer les périphériques gérés par JAMF en allant dans Devices > choisissez le périphérique Jamf > Delete.

Configuration du périphérique

- [Général] Les stratégies de conformité créées sur le portail Azure classic seront bientôt obsolètes. Vous pouvez consulter et supprimer les politiques de conformité existantes, mais vous ne pouvez pas les mettre à jour. Si vous devez migrer des politiques de conformité vers le portail Intune Azure actuel, vous pouvez exporter les politiques sous la forme d'un fichier séparé par des virgules (fichier.csv). Ensuite, utilisez les détails du fichier pour recréer ces politiques dans le portail Intune Azure.

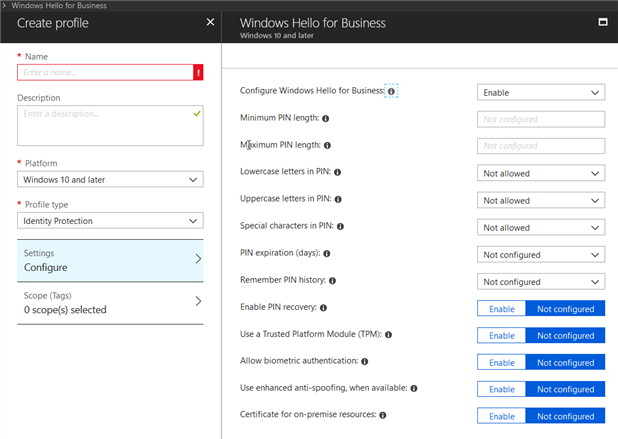

- [Windows 10] Lorsque vous créez une stratégie Windows Hello for Business, elle s'applique à tous les utilisateurs au sein de l'organisation. Avec cette mise à jour, la stratégie peut également être appliquée à des utilisateurs spécifiques ou à des périphériques spécifiques à l'aide d'une stratégie de configuration des périphériques (Device Configuration > Profiles > Create profile > Identity Protection > Windows Hello for Business).

- [Windows 10] Vous pouvez maintenant activer le mode Federal Information Processing Standards (FIPS) pour les profils Wi-Fi d'entreprise pour Windows 10.

- [Windows 10] Vous pouvez créer un profil de configuration de périphérique qui fait passer un périphérique Windows 10 du mode S au mode S, ou empêcher les utilisateurs de passer du au mode S. Cette fonctionnalité se trouve dans Intune > Device configuration > Profiles > Windows 10 and later > Edition upgrade and mode switch. Ceci ne s'applique qu’à Windows 10 1809 et plus.

- [Windows 10] Lorsque vous utilisez Windows Defender Advanced Threat Protection et Intune, vous deviez auparavant télécharger un package de configuration et l'ajouter à votre profil de configuration. Avec cette mise à jour, Intune reçoit automatiquement le package de Windows Defender Security Center, et l'ajoute à votre profil.

- [Windows 10] Vous pouvez maintenant définir des profils de périphérique pour exiger que le périphérique se connecte à un réseau avant de passer la page Réseau pendant la configuration de Windows 10. Ne s’applique qu’à Windows 10 Insider.

- [iOS] Vous pouvez créer un type de connexion Zscaler pour la création d’un profil VPN sur iOS.

- [iOS] Dans Device compliance > Policies > Create policy > iOS > System Security, il y a un nouveau paramètre Restricted applications. Ce nouveau paramètre utilise une stratégie de conformité pour bloquer l'accès aux ressources de l'entreprise si certaines applications sont installées sur l'appareil. L'appareil est considéré comme non conforme jusqu'à ce que les applications restreintes soient retirées de l'appareil.

- [iOS]Mise à jour pour ajouter le support des clients VPN iOS suivants :

- F5 Access (version 3.0.1 et plus)

- Citrix SSO

- Palo Alto Networks GlobalProtect version 5.0 et plus

- Les types de connexion F5 Access existants sont renommés F5 Access Legacy for iOS.

- Les types de connexion Palo Alto Networks GlobalProtect existants sont renommés Palo Alto Networks GlobalProtect (legacy) for iOS.

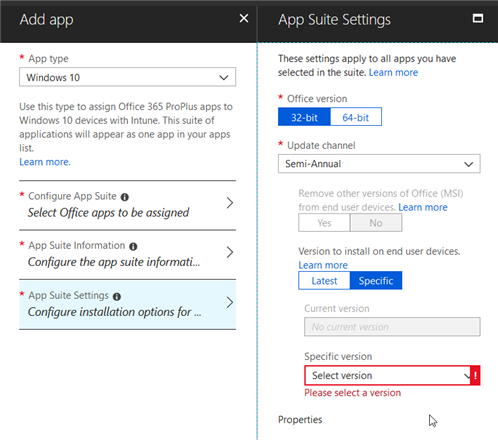

Gestion des applications

- [Windows 10] Lorsque vous déployez des applications Office 365 ProPlus aux périphériques Windows 10 en utilisant Intune, vous pouvez sélectionner la version d'Office. Dans le portail Azure, sélectionnez Microsoft Intune > Apps > Add App. Ensuite, sélectionnez Office 365 ProPlus Suite (Windows 10) dans la liste déroulante Type. Sélectionnez App Suite Settings pour afficher la lame associée. Réglez le canal de mise à jour sur une valeur, telle que Monthly. Si nécessaire, supprimez l'autre version d'Office (msi) des périphériques de l'utilisateur final en sélectionnant Oui. Sélectionnez la version spécifique d'Office pour le canal à installer sur les périphériques de l'utilisateur final. Les déploiements actuels continueront à déployer l'ancienne version, mais la liste des versions sera continuellement mise à jour par canal.

- [iOS] Support des tunnels de paquets pour les profils VPN iOS par application pour les types de connexion personnalisés et Pulse Secure. Lorsque vous utilisez les profils VPN iOS par application, vous pouvez choisir d'utiliser le tunneling au niveau de l’application (app-proxy) ou le tunneling au niveau du paquet (packet-tunnel).

- [iOS] Les mises à jour automatiques des applications fonctionnent à la fois pour les applications sous licence périphérique et utilisateur pour iOS version 11.0 et supérieure.

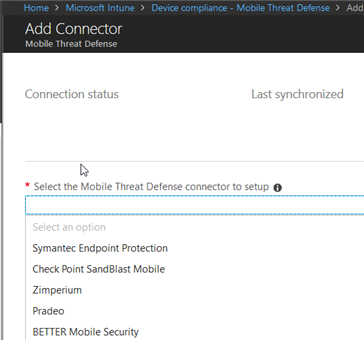

Sécurité du périphérique

- [Général] Vous pouvez contrôler l'accès des périphériques mobiles aux ressources de l'entreprise en utilisant l'accès conditionnel basé sur l'évaluation des risques réalisée par Better Mobile, une solution Mobile Threat Defense qui s'intègre à Microsoft Intune. Note : BETTER offre 50 licences de périphériques gratuites pour 18 mois à tous les tenants Microsoft Intune. Plus d’informations sur : https://www.better.mobi/intune

- [Général] Vous pouvez créer des balises pour limiter l'accès aux ressources d'Intune. Ajoutez une balise à une affectation de rôle, puis ajoutez la balise scope à un profil de configuration. Le rôle n'aura accès qu'aux ressources dont les profils de configuration ont des balises de portée correspondantes (ou aucune balise de portée).

- [iOS] Le paramètre de détection de jailbreak amélioré apparaît maintenant dans tous les rapports de conformité de la console d'administration.

Plus d’informations sur : https://docs.microsoft.com/en-us/intune/whats-new