Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Endpoint Manager (Microsoft Intune).

Microsoft Endpoint Manager ne supporte plus Android 5.x

Les fonctionnalités suivantes sont ajoutées :

Enregistrement des périphériques

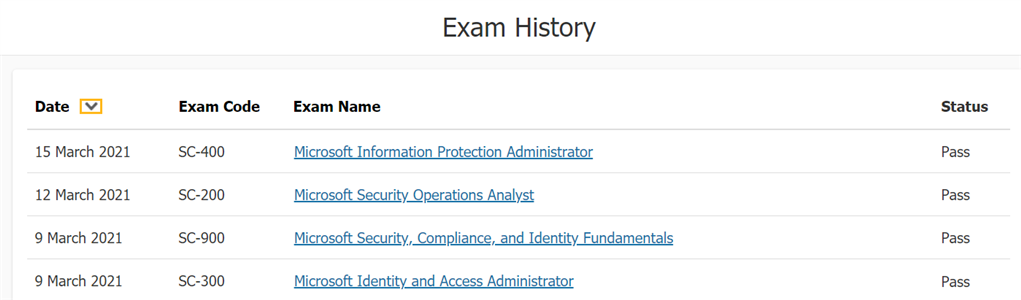

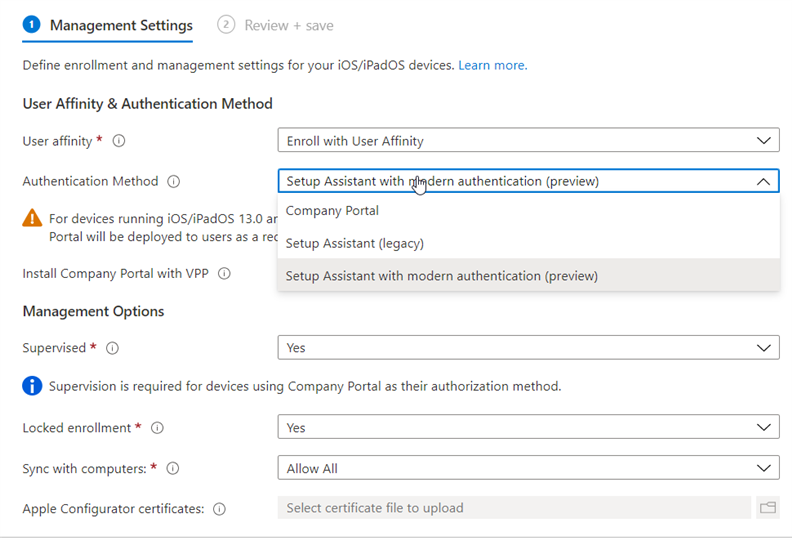

- [iOS/iPadOS/macOS] Public Preview d’une nouvelle méthode d’authentification moderne avec Apple Setup Assistant. Lors de la création d'un profil d'inscription automatique des périphériques, vous pouvez désormais choisir une nouvelle méthode d'authentification : Setup Assistant avec authentification moderne. L'utilisateur doit s'authentifier à l'aide de l'authentification à facteurs multiples d’Azure AD (MFA) pendant les écrans de l'assistant de configuration. Cela nécessitera une connexion Azure AD supplémentaire après l'inscription à l'application Company Portal pour accéder aux ressources de l'entreprise protégées par un accès conditionnel. La version correcte de Company Portal doit être automatiquement envoyée en tant qu'application requise sur l'appareil pour iOS/iPadOS. Pour macOS, voici les options pour obtenir le Company Portal sur l'appareil.

L'inscription est terminée lorsque l'utilisateur accède à l'écran d'accueil, et les utilisateurs peuvent utiliser librement le périphérique pour les ressources non protégées par l'accès conditionnel. L'affinité avec l'utilisateur est établie lorsque l'utilisateur accède à l'écran d'accueil après les écrans de configuration, mais le périphérique ne sera pas entièrement enregistré dans AAD avant la connexion au portail de l'entreprise. L'appareil n'apparaîtra pas dans la liste des appareils d'un utilisateur donné dans le portail AAD avant la connexion au portail de l'entreprise. Si le tenant a activé l'authentification MFA pour ces périphériques ou utilisateurs, il sera demandé aux utilisateurs de compléter l'authentification à facteurs multiples lors de l'inscription pendant l'assistant de configuration. L'authentification à facteurs multiples n'est pas obligatoire, mais elle est disponible pour cette méthode d'authentification dans l'accès conditionnel si nécessaire.

- [iOS] Microsoft a ajouté un texte supplémentaire à l'écran de confidentialité du portail d'entreprise pour clarifier la manière dont le portail d'entreprise utilise les données collectées. Il assure aux utilisateurs que les données collectées ne sont utilisées que pour vérifier que les appareils sont conformes aux stratégies de leur entreprise.

Gestion du périphérique

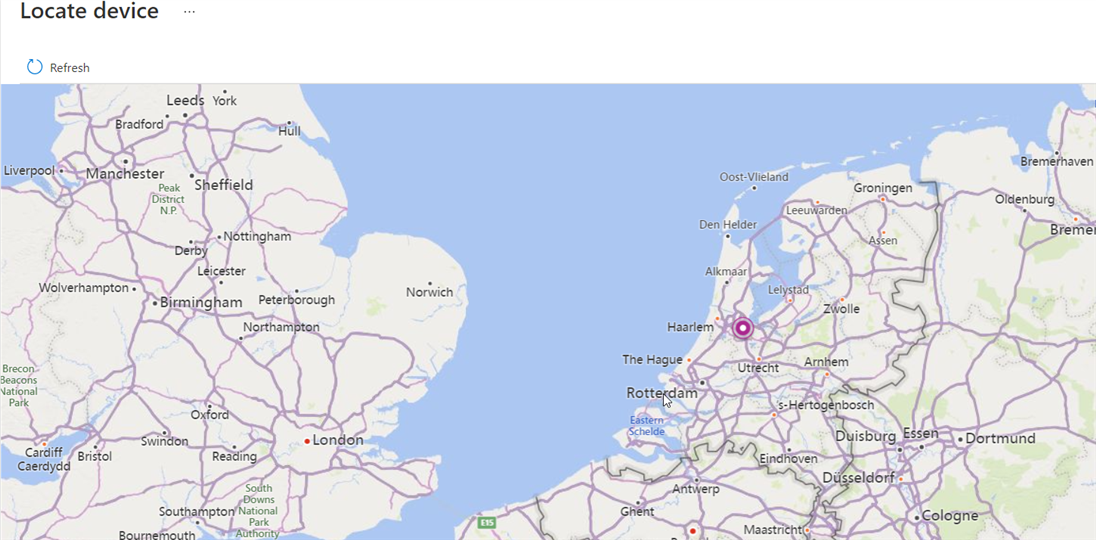

- [Windows 10] Une action de localisation géographique des périphériques à distance est disponible pour Windows 10 incluant : 20H2 (10.0.19042.789), 2004 (10.0.19041.789), 1909 (10.0.18363.1350), ou 1809 (10.0.17763.1728). Pour voir la nouvelle action, connectez-vous au centre d'administration de Microsoft Endpoint Manager et choisissez Devices > Windows > choose a Windows 10 > Locate device. Les services de localisation doivent être activés sur les appareils pour que cette action à distance fonctionne. Si Intune est incapable de récupérer l'emplacement de l'appareil et que l'utilisateur a défini un emplacement par défaut dans les paramètres de l'appareil, il affichera l'emplacement par défaut.

- [Android Enterprise] Pour les périphériques Android Enterprise (Dedicated, Fully Managed, et Fully managed with work profile), les numéros de téléphone des périphériques associés sont maintenant affichés dans Microsoft Endpoint Manager. Si plusieurs numéros sont associés au périphérique, un seul numéro sera affiché.

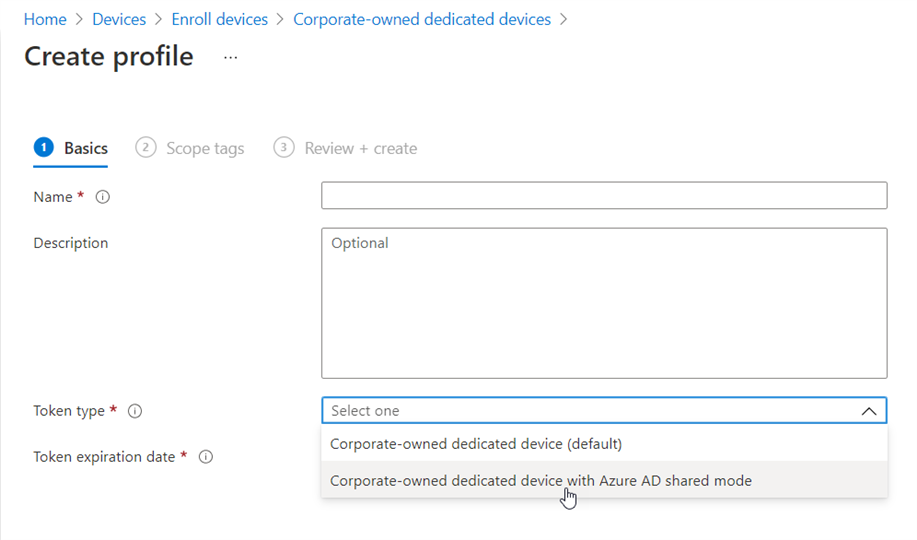

- [Android Enterprise] La possibilité de provisionner des appareils dédiés Android Enterprise avec Microsoft Authenticator automatiquement configuré en mode Azure AD shared device est maintenant en disponibilité générale.

- [iOS/iPadOS] L'identifiant eSIM (EID) est un identifiant unique pour la carte SIM intégrée (eSIM). La propriété EID apparaît désormais sur la page des détails du matériel pour les appareils iOS/iPadOS.

Configuration du périphérique

- [Android] Vous pouvez créer une politique OEMConfig pour ajouter, créer et personnaliser des paramètres spécifiques au fabricant. Désormais, le rapport sur la stratégie est mis à jour pour indiquer également le succès sur un utilisateur, un appareil et pour chaque paramètre de la politique.

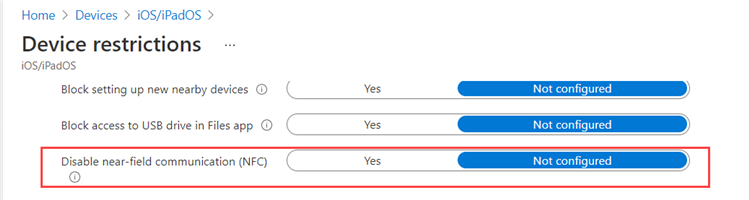

- [iOS/iPadOS] Sur les périphériques iOS/iPadOS supervisés, vous pouvez créer un profil de restriction des appareils qui désactive la fonction NFC (Devices > Configuration profiles> Create profile > iOS/iPadOS comme plateforme > Device restrictions pour profil > Connected devices > Disable near field communication (NFC)). Lorsque vous désactivez cette fonction, elle empêche les appareils de s'apparier avec d'autres appareils compatibles NFC et désactive la NFC.

Gestion des applications

- [Général] On retrouve de nouvelles applications protégées par Intune incluant : Omnipresence Go, Comfy, et M-Files for Intune.

- [Windows 10] À partir de la page des applications installées du portail d'entreprise Windows ou du site Web du portail d'entreprise, les utilisateurs peuvent afficher l'état d'installation et les détails des applications obligatoires attribuées aux périphériques. Cette fonctionnalité est fournie en plus de l'état d'installation et des détails des applications requises attribuées par l'utilisateur.

- [Windows 10] La version de l’application Win32 est maintenant affichée dans le centre d'administration de Microsoft Endpoint Manager. La version de l'application est fournie dans la liste All apps, où vous pouvez filtrer par applications Win32 et sélectionner la colonne optionnelle de la version. Dans le centre d'administration de Microsoft Endpoint Manager, sélectionnez Apps > All apps > Columns > Version pour afficher la version de l'application dans la liste des applications.

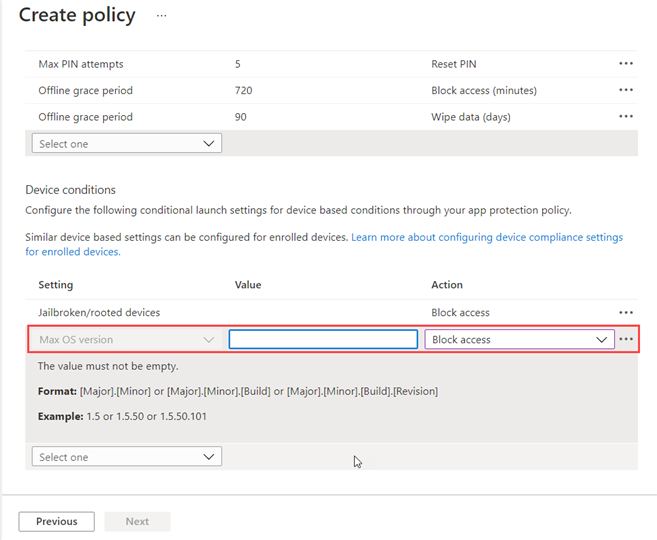

- [iOS] À l'aide des stratégies de protection des applications Intune, vous pouvez ajouter un nouveau paramètre de lancement conditionnel pour vous assurer que les utilisateurs n'utilisent pas de version préliminaire ou bêta du système d'exploitation pour accéder aux données des comptes professionnels ou scolaires sur les périphériques iOS. Ce paramètre vous permet de vérifier toutes les versions du système d'exploitation avant que les utilisateurs n'utilisent activement les nouvelles fonctionnalités du système d'exploitation sur les périphériques iOS. Dans le centre d'administration de Microsoft Endpoint Manager, sélectionnez Apps > App protection policies.

Sécurité du périphérique

- [Général] Microsoft a ajouté des options pour aider à gérer la mise à niveau des serveurs Microsoft Tunnel Gateway incluant la définition d’une fenêtre de maintenance, le type de mise à niveau des serveurs, et un onglet vérification de l’état de santé.

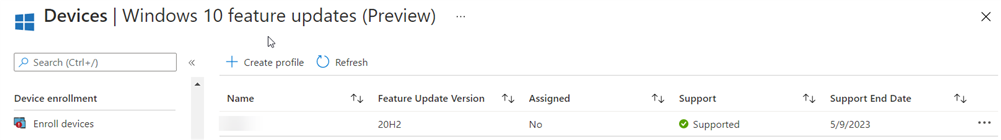

- [Windows 10] Pour vous aider à planifier la fin de service des mises à jour de fonctionnalités de Windows 10 que vous déployez avec Intune, Microsoft a ajouté deux nouvelles colonnes d'informations aux profils de mises à jour de fonctionnalités dans le centre d'administration de Microsoft Endpoint Manager. Les nouvelles colonnes et détails sont les suivants :

- Support - Cette colonne affiche le statut de la mise à jour de la fonctionnalité :

- Supporté - La mise à jour est supportée pour la distribution.

- Support terminé - La mise à jour est dans les deux mois de sa date de fin de service.

- Non prise en charge - La mise à jour n'est plus prise en charge, car elle a atteint sa date de fin de service.

- Date de fin de support - Cette colonne affiche la date de fin de service de la mise à jour de la fonctionnalité dans le profil.

- Support - Cette colonne affiche le statut de la mise à jour de la fonctionnalité :

- [Windows 10] Vous pouvez désormais configurer la fusion de l'administration locale Defender en tant que paramètre dans un profil Microsoft Defender Antivirus pour bloquer la fusion des listes d'exclusion locales pour Microsoft Defender Antivirus sur les périphériques Windows 10. Les listes d'exclusion pour Microsoft Defender Antivirus peuvent être configurées localement sur un périphérique, et spécifiées par la stratégie Intune Antivirus :

- Lorsque les listes d'exclusion sont fusionnées, les exclusions définies localement sont fusionnées avec celles d'Intune.

- Lorsque la fusion est bloquée, seules les exclusions de la politique seront effectives sur l'appareil.

- [Windows 10] Amélioration du flux pour l'accès conditionnel sur les appareils Surface Duo a simplifié le flux d'accès conditionnel sur les dispositifs Surface Duo.

- Lorsque l'accès à une ressource est bloqué par l'accès conditionnel, les utilisateurs sont désormais redirigés vers l'app Company Portal qui était préinstallée sur l'appareil. Auparavant, ils étaient dirigés vers la liste de l'application du portail de l'entreprise dans le Store Google Play.

- Pour les périphériques inscrits en tant que COPE, lorsqu'un utilisateur tente de se connecter à une version personnelle d'une application à l'aide de ses informations d'identification professionnelles, il est désormais dirigé vers la version professionnelle du portail de l'entreprise, où des messages d'orientation sont affichés. Auparavant, l'utilisateur était envoyé vers la liste de le Store Google Play de la version personnelle de l'application du portail de l'entreprise, où il devait réactiver le portail de l'entreprise personnel pour voir les messages d'orientation.

Supervision et Dépannage

- [Général] Les nouveaux rapports opérationnels prennent désormais en charge une nouvelle interface utilisateur permettant d'ajouter des filtres de données.

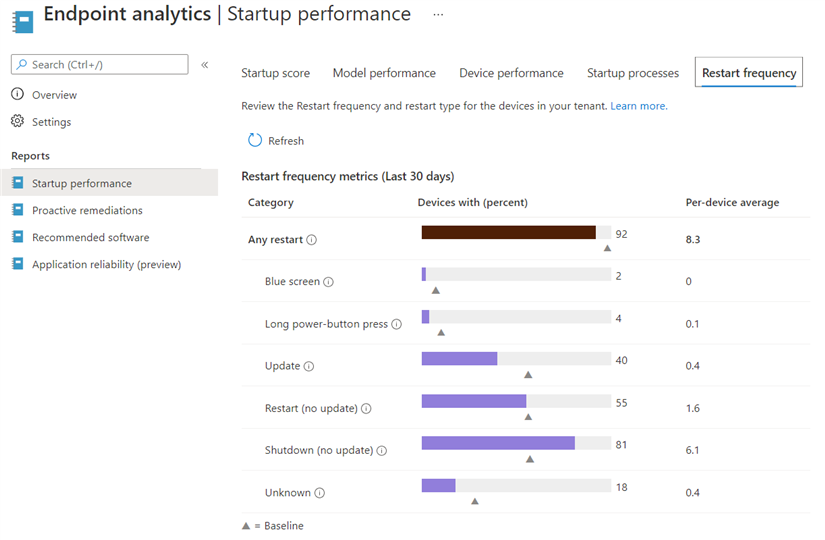

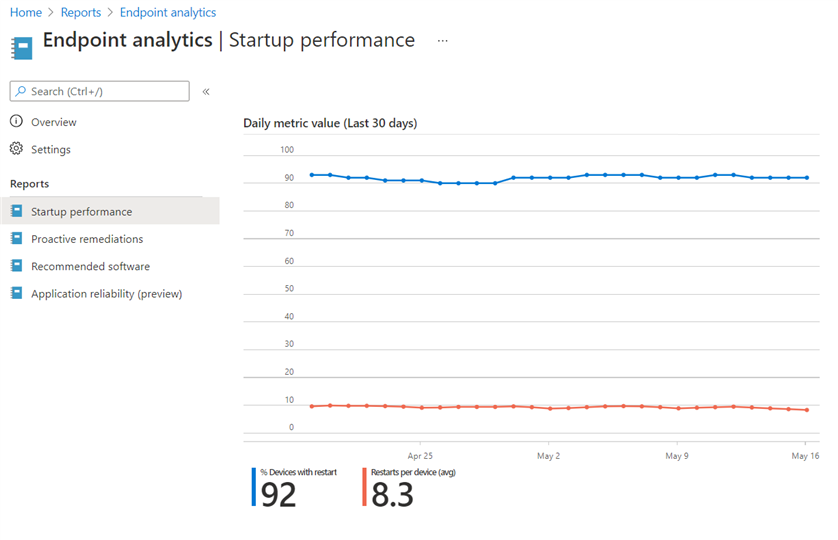

- [Windows 10] Le rapport sur la fréquence de redémarrage de Windows dans Endpoint analytics est en disponibilité générale.

Plus d’informations sur : What's new in Microsoft Intune - Azure | Microsoft Docs