L’équipe du support Microsoft Intune a publié un billet concernant un problème qui touche la migration du mode hybride MDM de System Center Configuration Manager et Microsoft Intune. Il semble que les enregistrements des périphériques Apple DEP, restent dans la console d’administration. La problématique est qu’une fois que l’autorité MDM a été changé vers Intune, les administrateurs ne peuvent pas supprimer ces périphériques de la console d’administration.

Microsoft propose deux solutions de contournement :

- Si vous rencontrez ce problème avant de modifier votre autorité MDM, veuillez supprimer les enregistrements DEP de ConfigMgr.

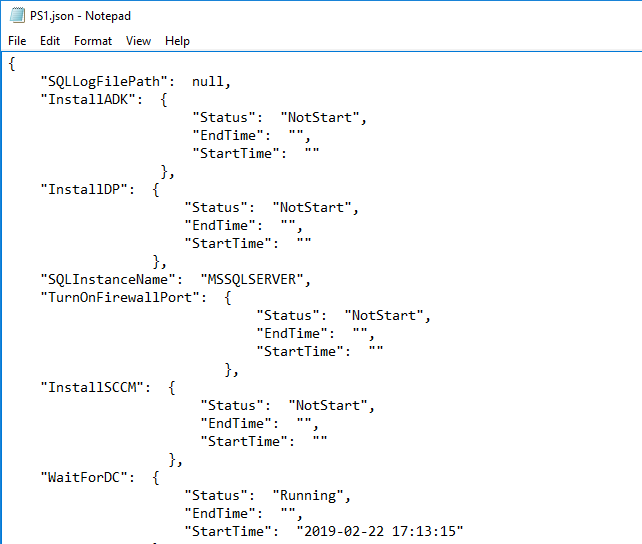

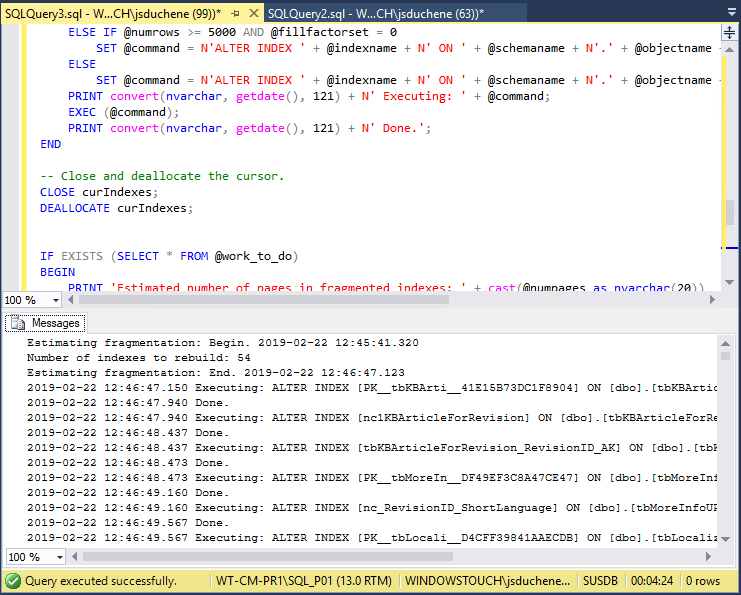

- Si vous avez déjà migré, vous pouvez exécuter la commande SQL ci-dessous sur la base de données ConfigMgr, qui supprimera les enregistrements :

Delete from MDMCorpOwnedDevices where DeviceType=8 and DiscoverySources=4