Microsoft a introduit un ensemble de nouveautés dans Microsoft Entra (incluant Entra ID, Permissions Management, etc.) en novembre et décembre 2025.

Microsoft apporte les nouveautés suivantes :

Général

- Disponibilité générale de la modernisation des flux d’authentification Microsoft Entra ID avec WebView2. Les flux d’authentification utilisant Web Account Manager (WAM) peuvent désormais s’appuyer sur WebView2, le contrôle web Chromium, à partir de la mise à jour KB5072033 (OS Builds 26200.7462 / 26100.7462). Cette évolution apporte une expérience de connexion plus moderne, cohérente et sécurisée. WebView2 deviendra le framework par défaut dans une future version de Windows, remplaçant l’ancien WebView EdgeHTML. Microsoft recommande d’activer dès maintenant cette option et d’ajuster les environnements (règles proxy, code des services, etc.) en conséquence.

- Public Preview de l’exploration de données dans Microsoft Entra. Lorsque les réponses Copilot retournent plus de 10 éléments, il est désormais possible d’ouvrir une vue tabulaire complète. Cette grille affiche également l’URL Microsoft Graph sous-jacente, facilitant la vérification et la reproductibilité des requêtes.

Microsoft Entra ID (Azure Active Directory)

- Disponibilité générale du renforcement de la sécurité pour prévenir les prises de contrôle de comptes. Microsoft introduit de nouveaux mécanismes pour bloquer les attaques de type SyncJacking (abus du hard match). Changements clés :

- Vérification de OnPremisesObjectIdentifier pour détecter les tentatives de remappage.

- Journaux d’audit enrichis (OnPremisesObjectIdentifier, DirSyncEnabled).

- Possibilité pour les administrateurs de réinitialiser OnPremisesObjectIdentifier en cas de récupération légitime. Actions requises : mise à jour vers la dernière version d’Entra Connect et activation des recommandations de durcissement

- Disponibilité générale du nouveau connecteur SCIM 2.0 SAP CIS. Le nouveau connecteur SCIM 2.0 remplace l’intégration précédente et ajoute :

- Provisioning et déprovisioning des groupes

- Support des attributs d’extension personnalisés

- Authentification OAuth 2.0 Client Credentials

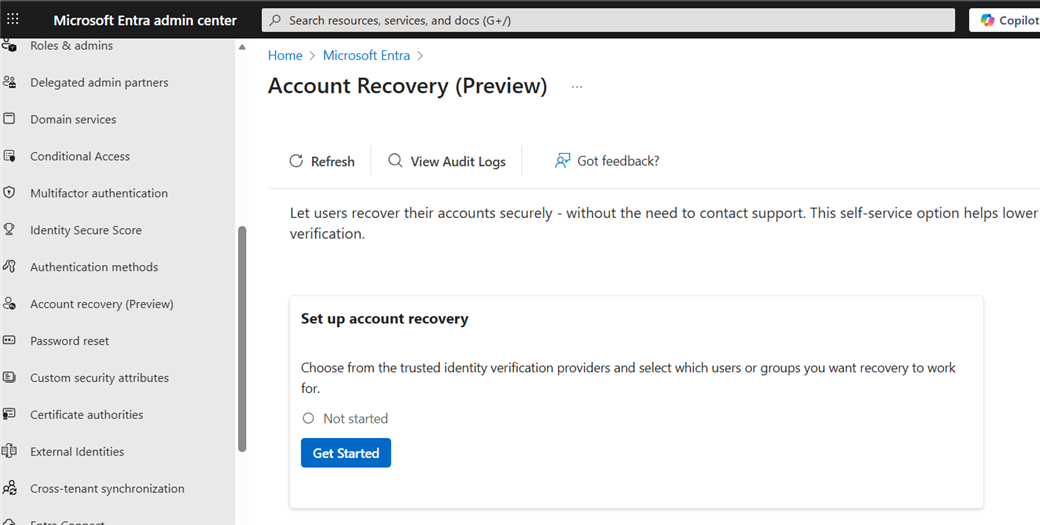

- Public Preview de Microsoft Entra ID Account Recovery avec un nouveau mécanisme avancé de récupération permettant aux utilisateurs de restaurer l’accès à leur compte même lorsqu’ils ont perdu toutes leurs méthodes d’authentification. L’objectif est de rétablir la confiance et l’identité avant de réinitialiser les méthodes, contrairement aux approches classiques centrées sur le mot de passe.

- Public Preview de l’auto‑remédiation pour les utilisateurs passwordless. Les stratégies d’accès conditionnel basées sur le risque prennent désormais en charge la remédiation automatique pour toutes les méthodes d’authentification, y compris les méthodes sans mot de passe. Les sessions compromises sont révoquées en temps réel, réduisant la charge du support.

- Disponibilité générale du support des étiquettes/labels de sensibilité Purview pour les groupes. Les workflows affichent désormais les labels Purview associés aux groupes/Teams, facilitant les décisions de gouvernance.

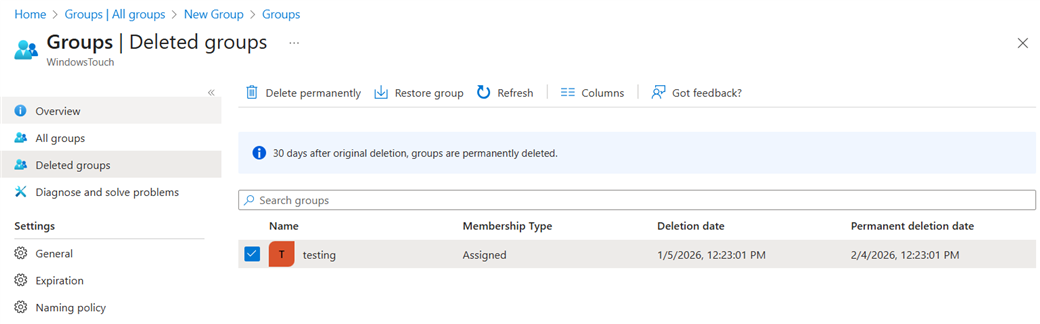

- Public Preview de la suppression souple (Soft Deletion) pour les groupes de sécurité cloud. Lorsqu’un groupe de sécurité cloud est supprimé, il entre désormais dans un état de suppression temporaire pendant 30 jours.

- Les membres et la configuration sont conservés.

- Les administrateurs peuvent restaurer le groupe via le centre d’administration Entra ou l’API Microsoft Graph. Cette fonctionnalité réduit les pertes accidentelles et facilite la continuité d’activité.

- Public Preview de la gestion des identités agents par les utilisateurs finaux. Une nouvelle interface permet aux utilisateurs de consulter et gérer les identités agents qu’ils possèdent ou sponsorisent. Ils peuvent activer, désactiver ou demander l’accès à ces identités directement depuis leur portail.

- Public Preview de l’accès conditionnel pour les identités agents. Les identités agents sont désormais traitées comme des identités de première classe dans les stratégies d’accès conditionnel.

- Évaluation des risques et application des contrôles Zero Trust

- Logique spécifique aux agents pour les décisions d’accès

Cette évolution sécurise les agents IA au même niveau que les utilisateurs humains.

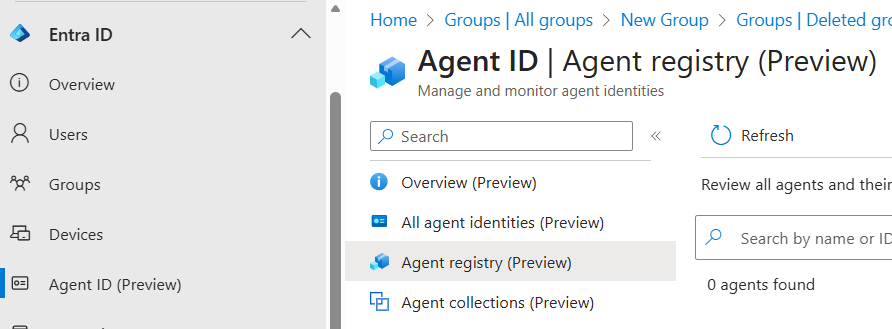

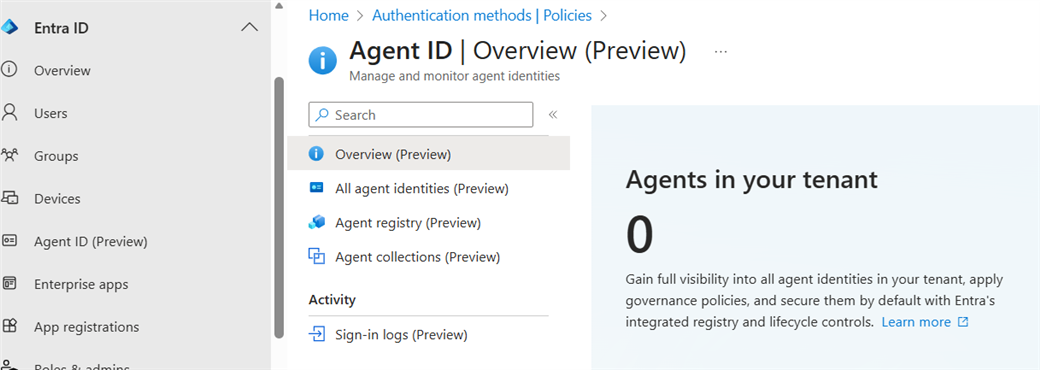

- Public Preview de Microsoft Entra Agent Registry fournissant une vue unifiée de tous les agents déployés (Microsoft et tiers). Il permet :

- Découverte centralisée

- Gouvernance cohérente

- Collaboration sécurisée à grande échelle

Ce registre devient essentiel à mesure que les agents IA prennent en charge des tâches critiques.

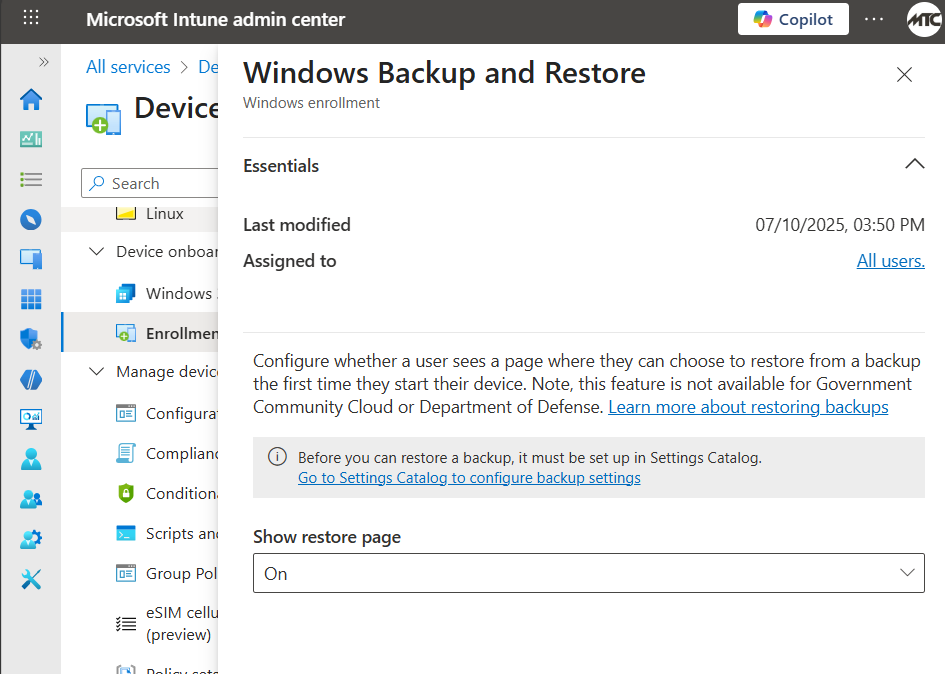

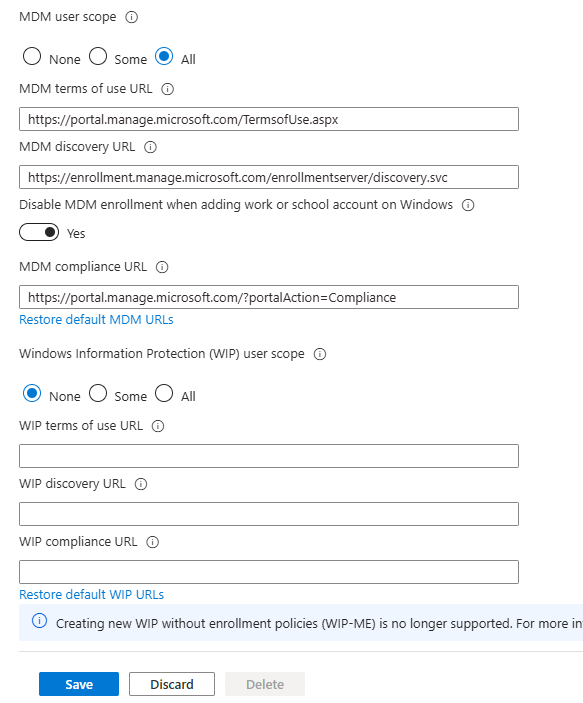

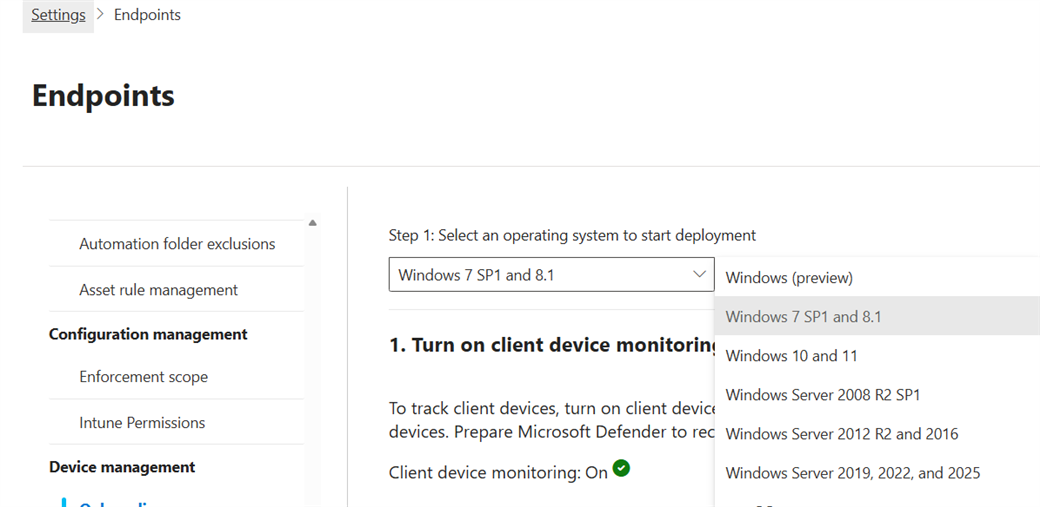

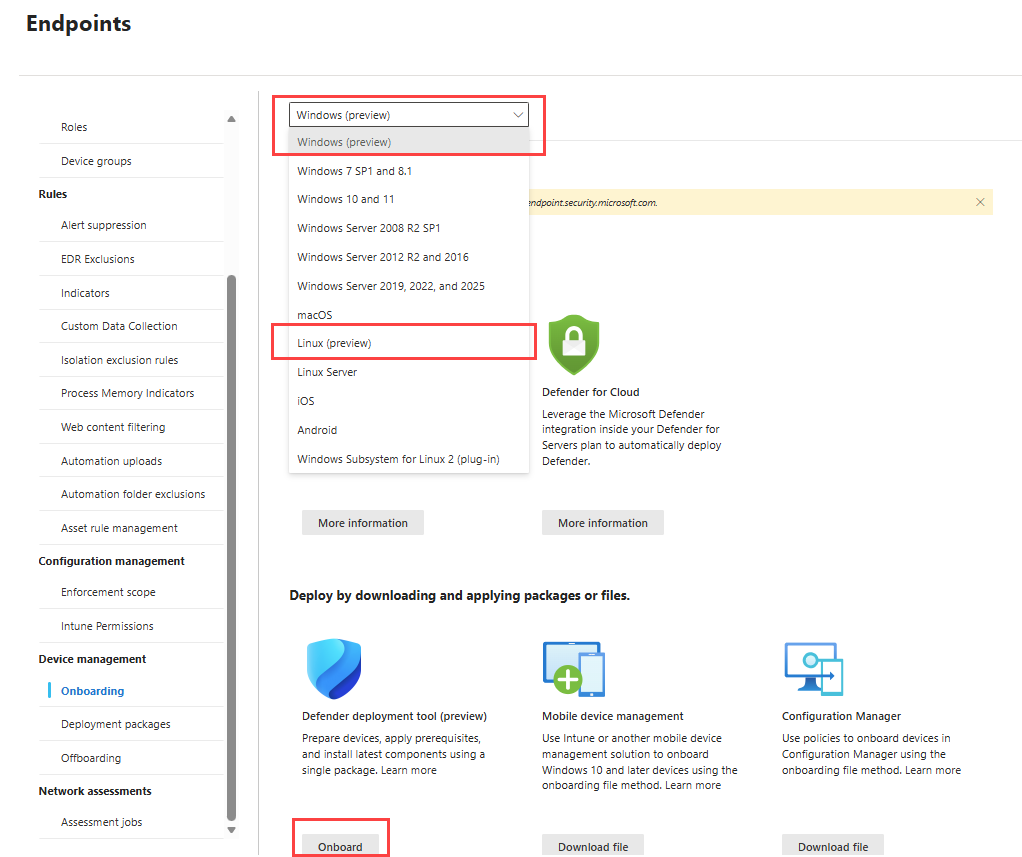

- Public Preview de la nouvelle expérience d’enregistrement de compte Entra. L’interface d’enregistrement est modernisée et scindée en deux étapes :

- Enregistrement du compte

- Enrôlement MDM (si activé)

Une nouvelle propriété admin permet de contrôler l’affichage de l’option MDM, notamment pour les scénarios Windows MAM.

- Public Preview du support des identités cloud-only avec Entra Kerberos. Les hôtes de session Entra-joined peuvent désormais accéder aux ressources cloud (Azure Files, AVD) sans Active Directory. Cette capacité est clé pour les stratégies cloud-native, tout en conservant sécurité et contrôle d’accès.

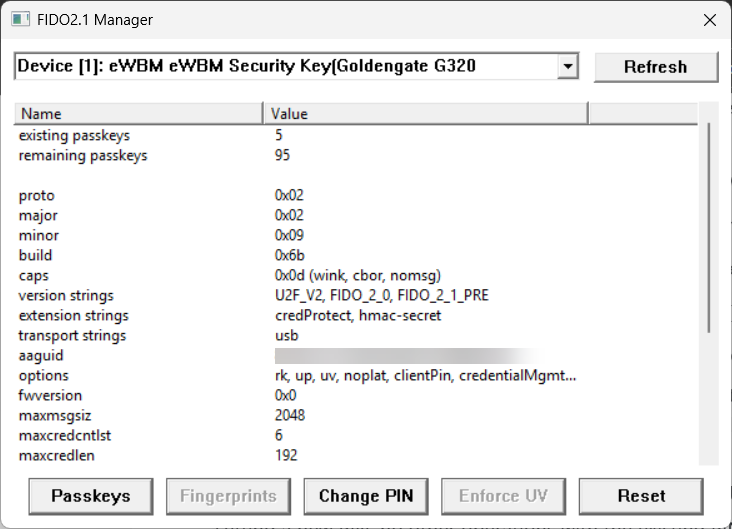

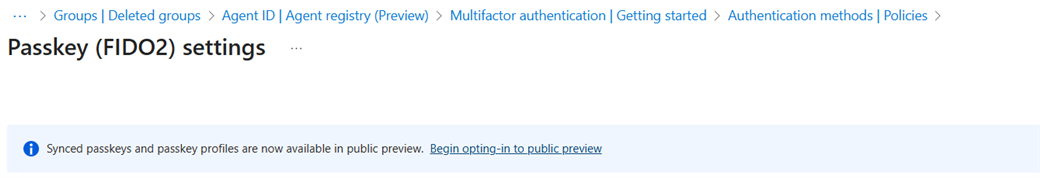

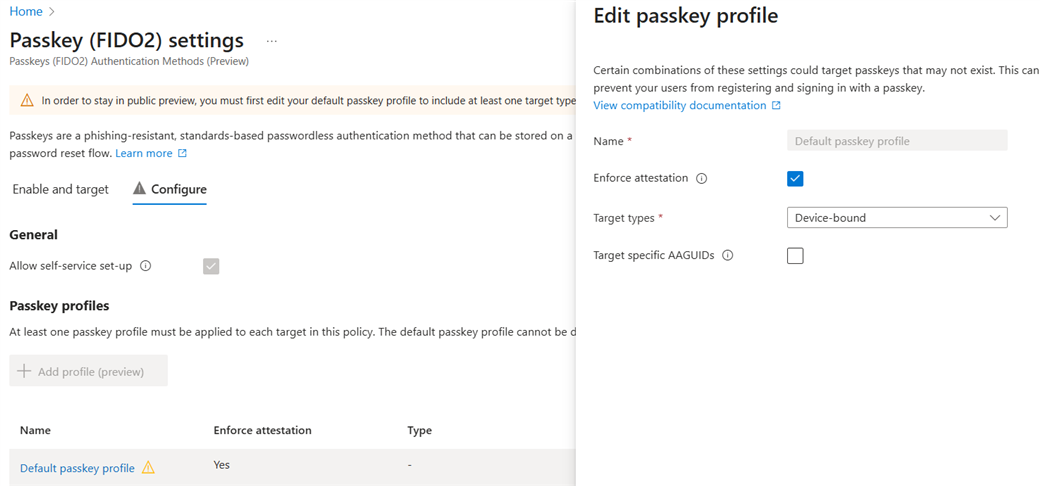

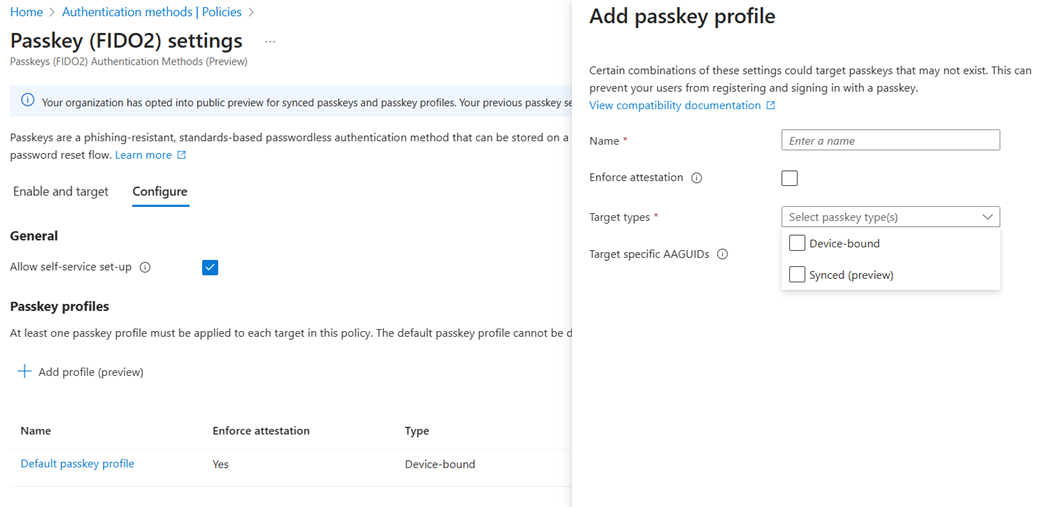

- Public Preview du support des passkeys synchronisées. Entra ID prend désormais en charge les passkeys synchronisées via des fournisseurs natifs ou tiers. Les stratégies d’authentification FIDO2 peuvent être configurées par groupe pour des déploiements différenciés.

- Public Preview des profils de passkeys basés sur les groupes. Les administrateurs peuvent désormais déployer différents types de passkeys (FIDO2) à des groupes distincts, permettant des déploiements progressifs et ciblés.

Microsoft Entra ID Protection

- Public Preview de la protection des identités agents avec Entra ID Protection afin de détecter et répondre automatiquement aux risques liés aux identités agents. Cette protection s’applique aux agents utilisant la plateforme Microsoft Entra Agent ID, renforçant la sécurité des environnements autonomes.

Microsoft Entra Identity Governance

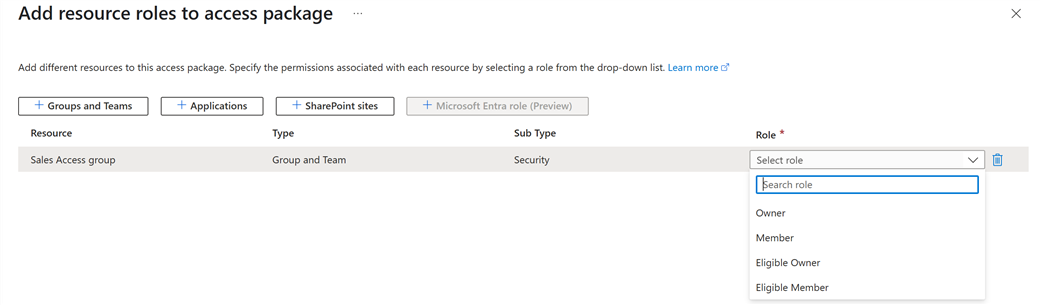

- Disponibilité générale du support des appartenances et propriétés éligibles PIM pour les groupes. Les access packages peuvent désormais attribuer des rôles éligibles (membres ou propriétaires) via PIM, facilitant les modèles d’accès JIT à grande échelle.

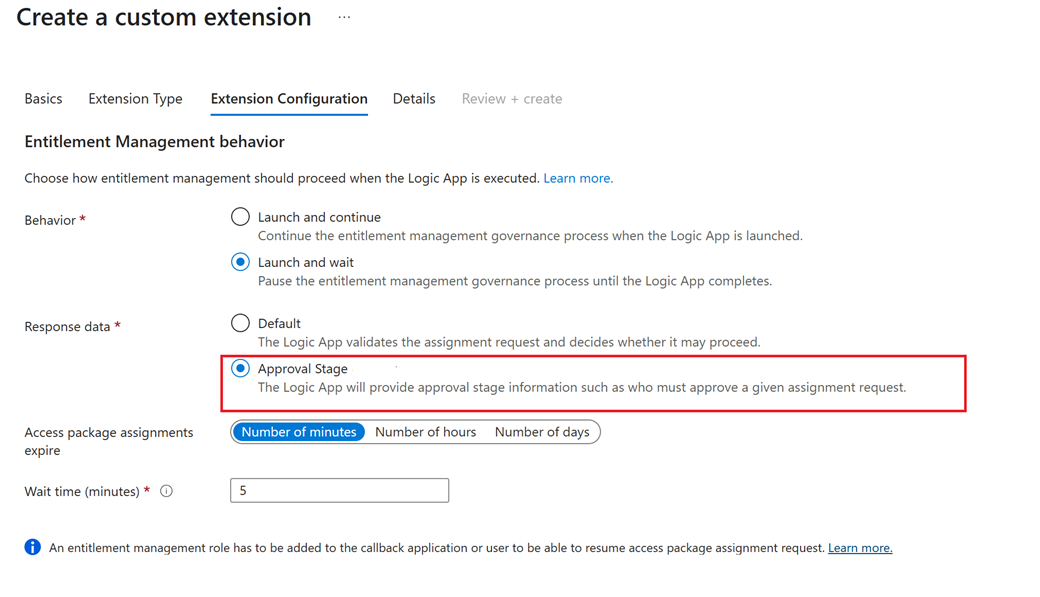

- Public Preview permettant aux organisations d’utiliser des Logic Apps pour déterminer dynamiquement les étapes d’approbation d’un access package. Le processus se met en pause jusqu’au retour de la logique métier, permettant une gouvernance totalement personnalisée.

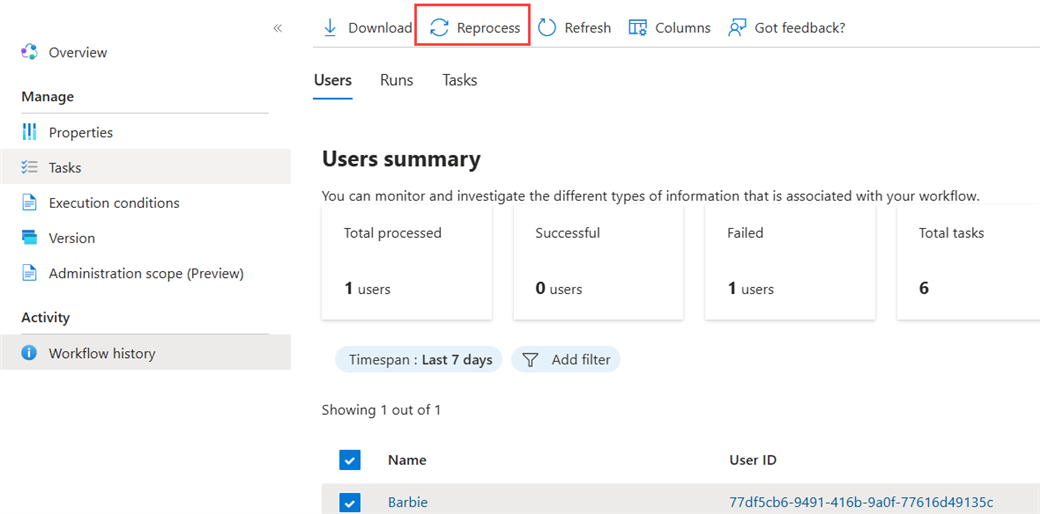

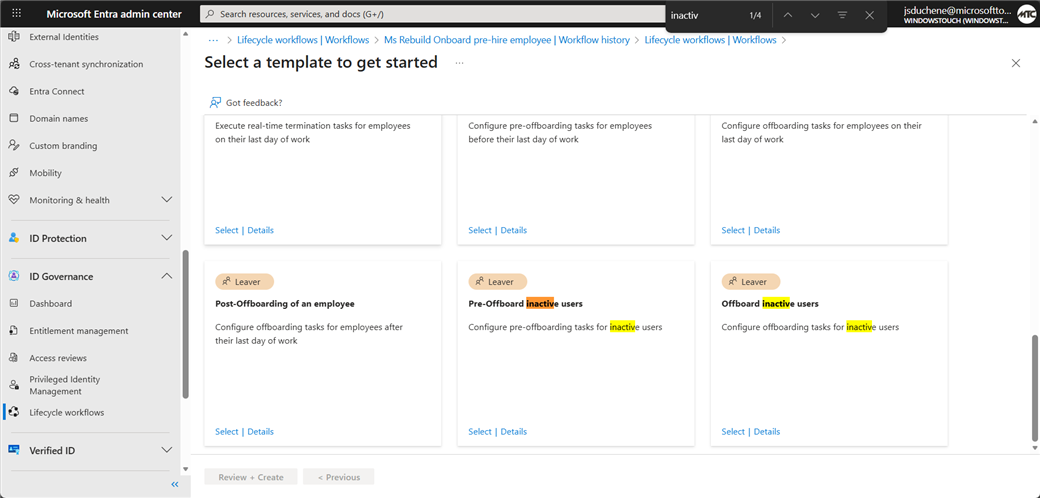

- Disponibilité générale du reprocessing des workflows et utilisateurs en échec. Les administrateurs peuvent relancer l’exécution d’un workflow, en choisissant :

- un run spécifique,

- uniquement les utilisateurs en échec,

- ou l’ensemble des utilisateurs du run.

- Disponibilité générale du déclenchement de workflows pour les comptes inactifs. Les organisations peuvent automatiser la gestion des comptes dormants (notifications, désactivation, offboarding) selon un seuil d’inactivité configurable, réduisant les risques et le gaspillage de licences.

- Public Preview de la gouvernance du cycle de vie des sponsors d’agents. Les workflows automatisent désormais la gestion des sponsors d’identités agents :

- Notification des managers et co-sponsors en cas de changement de rôle ou de départ

- Mise à jour automatique des responsabilités pour garantir la conformité

- Public Preview de l’escalade d’approbation basée sur les signaux de risque. Lorsqu’un utilisateur est signalé par Insider Risk Management ou Identity Protection, sa demande d’accès est automatiquement redirigée vers des approbateurs de sécurité désignés pour validation supplémentaire.

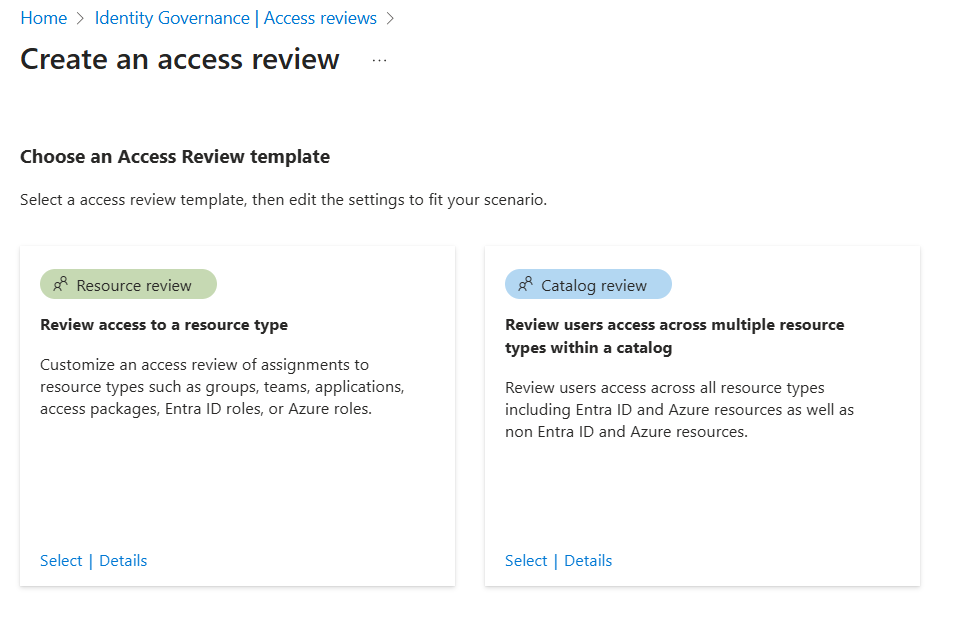

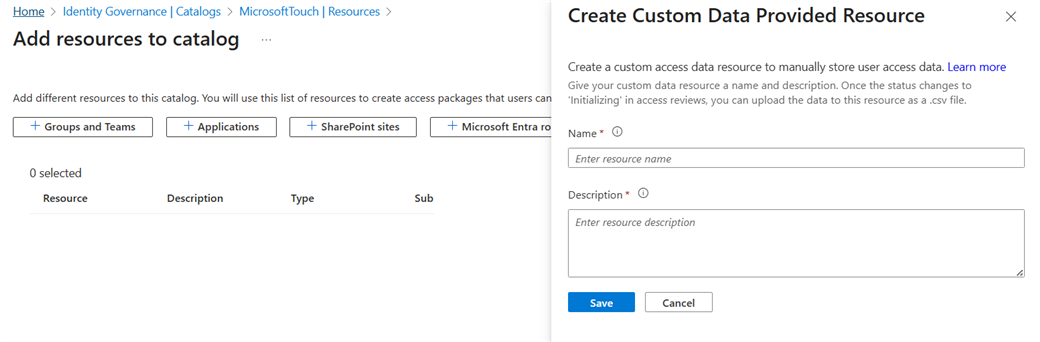

- Public Preview de la revue d’accès centrée sur l’utilisateur (UAR). Les réviseurs peuvent désormais visualiser l’ensemble des accès d’un utilisateur (groupes, apps connectées ou non) dans une vue unifiée. Cela simplifie la revue périodique des accès et renforce la conformité.

- Public Preview de la revue d’accès pour applications non connectées. Il est désormais possible d’inclure des applications non intégrées à Entra ID dans les revues d’accès, élargissant la couverture de la gouvernance.

Microsoft Entra External ID

- Public Preview de la migration Just‑in‑Time des mots de passe vers Microsoft Entra External ID. Cette fonctionnalité permet de migrer les mots de passe des utilisateurs au moment de la connexion, sans réinitialisation massive. Les identifiants sont transférés de manière sécurisée lorsque les conditions de migration sont remplies, réduisant les frictions et simplifiant la transition vers External ID.

- Disponibilité générale de l’extension régionale en Australie et au Japon. L’add‑on Go‑Local permet désormais de stocker et traiter les données External ID localement dans ces régions, répondant aux exigences strictes de résidence des donné Certaines fonctions globales restent centralisées (MFA, RBAC), sans impact sur la conformité.

Microsoft Entra Global Secure Access (Internet Access/Private Access)

- Public Preview de la protection des applications GenAI d’entreprise avec Prompt Shield. Azure AI Prompt Shield peut désormais être appliqué à tout le trafic réseau, permettant de bloquer en temps réel les attaques par injection de prompts sur les applications GenAI internes.

- Public Preview du support des invités B2B. Les utilisateurs invités peuvent désormais utiliser le client Global Secure Access avec leur compte Entra ID d’origine. Le client détecte automatiquement les tenants partenaires et permet de basculer dans le contexte du tenant client, tout en ne routant que le trafic privé via le service GSA.

- Public Preview de la galerie unifiée des applications avec évaluation des risques. La Microsoft Entra App Gallery intègre désormais les scores de risque de Microsoft Defender for Cloud Apps.

- Découverte des applications (y compris Shadow IT) via la télémétrie GSA

- Évaluation du risque et des données de conformité

- Application de stratégies d’accès conditionnel et de session selon le risque

Cette intégration unifie la découverte, l’évaluation et la protection des applications cloud.

- Public Preview du Cloud Firewall pour le trafic Internet des réseaux distants. Le Cloud Firewall (FWaaS) permet de contrôler les connexions sortantes vers Internet depuis les succursales. Il offre :

- Gestion centralisée

- Visibilité complète

- Application cohérente des politiques réseau

- Public Preview de la Secure Web & AI Gateway pour les agents Copilot Studio. GSA permet désormais d’appliquer des politiques de sécurité réseau aux agents IA :

- Filtrage de contenu web

- Filtrage par intelligence des menaces

- Contrôle des fichiers réseau

Cela garantit que les agents accèdent aux ressources externes de manière sécurisée et gouvernée.

- Public Preview du support du trafic Internet via Remote Network Connectivity. Le support du trafic Internet complet est désormais en preview pour les connexions IPsec des succursales. Cette évolution répond à une forte demande client pour un accès sécurisé et sans client à Microsoft 365 et à Internet.

- Disponibilité générale de l’intégration ATP & DLP avec Netskope. GSA s’intègre désormais avec Netskope pour offrir :

- Protection contre les malwares et vulnérabilités zero-day

- Prévention des fuites de données (DLP)

- Gestion unifiée des politiques de sécurité

Cette approche ouverte permet l’intégration avec d’autres fournisseurs de sécurité tiers.

- Disponibilité générale de l’inspection TLS pour Microsoft Entra Internet Access. L’inspection TLS offre :

- Visibilité sur le trafic chiffré

- Filtrage d’URL complet

- Application de politiques de fichiers

- Inspection des prompts IA

Les règles personnalisées permettent un contrôle fin par FQDN ou catégorie web, avec journalisation détaillée.

Plus d’informations sur : What's new? Release notes - Microsoft Entra | Microsoft Learn et What's new for Microsoft Entra Verified ID