Suite à l’accompagnement d’un client sur son projet de configuration et d’implémentation de Delivery Optimization sur Windows 10 et Windows 11. Pour rappel, Delivery Optimization est un téléchargeur HTTP fiable avec une solution gérée par le cloud qui permet aux appareils Windows de télécharger des packages à partir de sources alternatives si souhaité comme d’autres appareils sur le réseau et/ou un serveur de cache dédié en plus des serveurs traditionnels basés sur Internet appelés ‘sources HTTP’. Delivery Optimization peut être utilisé pour réduire la consommation de bande passante en partageant le travail de téléchargement de ces packages entre plusieurs appareils.

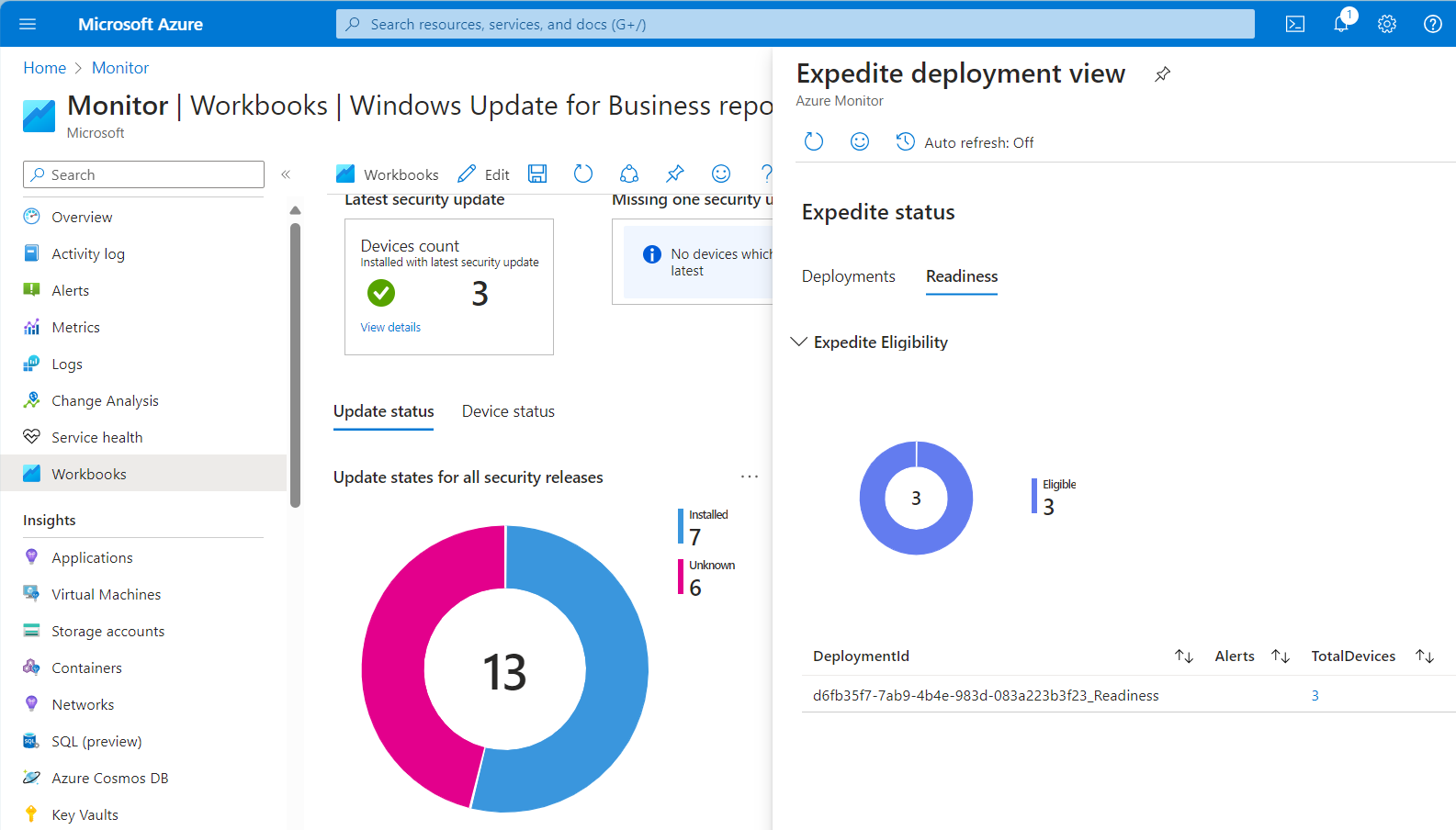

L’objectif de ce client était de configurer les Group IDs utilisés pour l’échange entre clients ainsi que le serveur de cache connecté (MCC). Pour cela, nous souhaitions suivre avec le rapport Windows Updates for Business et notamment la partie Delivery Optimization.

Nous avons constaté que seule une toute petite partie des clients remontait dans cette partie du rapport (environ 100 contre 8000 machines) alors que le statut des mises à jour logicielles remontait correctement.

Après vérification des prérequis, tout est opérationnel.

Une première piste correspondait au fait que le client avait désactivé les mécanismes d’optimisation (P2P, MCC) proposés par Delivery Optimization via l’option DOMode définie à 100. En creusant avec l’équipe qui supporte le rapport, les machines remontent dans les conditions :

- Les données sont générées/agrégées pour les 28 derniers jours pour les appareils actifs.

- Pour que les données relatives à Delivery Optimization soient enregistrées dans le rapport, l'appareil doit avoir effectué une action Delivery Optimization au cours de la fenêtre mobile de 28 jours. Cela inclut les informations relatives à la configuration de l'appareil.

Ceci signifie que les machines ne remonteront que si le client est configuré dans le mode Delivery Optimization :

- HTTP Only (0)

- LAN (1 – par défaut)

- Group (2)

- Internet (3)

Les modes Simple (99) et Bypass (100) ne génèrent pas de données.

La documentation a été mis à jour en ce sens.