Microsoft vient de réaliser une série d’annonces autour de Copilot, l’IA Générative de Microsoft notamment basée sur des modèles d’Open AI et particulièrement sur sa déclinaison dans Microsoft 365.

Les premières annonces concernent les clients Microsoft 365 du monde entreprise avec notamment :

- La disponibilité générale de Copilot pour Microsoft 365 pour les petites entreprises avec des licences Microsoft 365 Business Premium et Business Standard pour acheter entre une et 299 licences pour 30 USD /mois/utilisateur.

- Microsoft supprime la limite minimum de 300 licences pour l’achat de licences Copilot.

- Microsoft supprime la limitation de l’achat de licence M365 Copilot liée à Microsoft 365. Les clients qui ont actuellement des licences Office 365 E3 et E5 peuvent acquérir des licences.

- L’achat des licences peut se faire au travers du réseau de partenaires Cloud Solution Provider (CSP). Il y aura notamment de nouvelles fonctionnalités liées à Copilot dans Microsoft 365 Lighthouse.

- Microsoft annonce l’intégration de Copilot pour Microsoft 365 dans Windows en offrant des intégrations fortes dans les fonctionnalités du système d’exploitation.

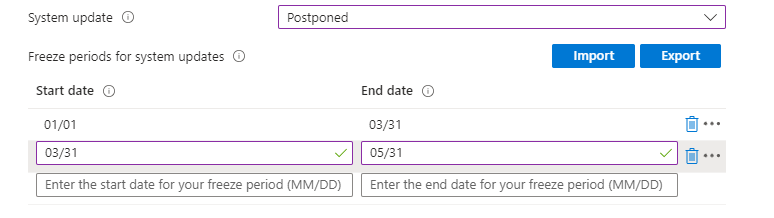

- D’un point de vue engagement sur la résidence des données, Copilot pour Microsoft 365 sera ajouté en tant que charge de travail couverte par les engagements de résidence des données dans les conditions d'utilisation des produits Microsoft et les modules complémentaires Microsoft Advanced Data Residency (ADR) et capacités Multi-Geo.

La seconde annonce concerne l’introduction de Copilot Pro, un nouvel abonnement premium qui cible les utilisateurs finaux qui auraient souscrit un abonnement Microsoft 365 Personal and Family. Ce dernier offre des capacités similaires que Microsoft 365 Copilot dans un usage personnel pour 20 USD/mois/utilisateur. On retrouve notamment les capacités fondamentales, la recherche internet, la protection de données, l’accès au modèle de priorité et Copilot dans la suite Office.

La troisième annonce est la disponibilité générale de l’application Copilot sur les plateformes Android et iOS. L'application Copilot vous permet de bénéficier de la puissance de Copilot en déplacement, car vos requêtes et chats Copilot se déplacent entre votre téléphone et votre PC. L'application mobile Copilot offre les mêmes possibilités que Copilot sur votre PC, y compris l'accès à GPT-4, Dall-E 3 pour la création d'images, et la possibilité d'utiliser les images de votre téléphone lorsque vous discutez avec Copilot.

La dernière annonce est celle des Copilot GPTs vous permettant de personnaliser le comportement de Microsoft Copilot sur un sujet qui vous intéresse particulièrement. Une série de GPTs Copilot seront déployés à partir d'aujourd'hui avec des objectifs spécifiques tels que le fitness, les voyages, la cuisine etc..

Plus d’informations sur : Bringing the full power of Copilot to more people and businesses - The Official Microsoft Blog