Microsoft a publié des simulations guidées qui permettent de se former sur des cas d’usages spécifiques liés à Microsoft Intune. On retrouve notamment :

Microsoft a publié des simulations guidées qui permettent de se former sur des cas d’usages spécifiques liés à Microsoft Intune. On retrouve notamment :

Outre les différentes solutions de sécurité indépendantes, Microsoft propose Microsoft Defender XDR (anciennement Microsoft 365 Defender). Ce service est une solution intégrée qui fournit des éléments provenant de tous les outils de sécurité dont Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Microsoft Defender for Identity, Microsoft Defender for Cloud Apps. Ces solutions regroupent des mécanismes et concepts communs comme la détection et l’investigation et la réponse automatique. Cette console regroupera les alertes et les incidents agrégés des différents services.

Plus d’informations sur : What's new in Microsoft 365 Defender | Microsoft Docs

Microsoft vient d’annoncer que les prochains PCs Windows 11 intégreront nativement une nouvelle touche sur le clavier pour lancer Copilot. Cette touche sera située entre Alt gr et Ctrl. Ces nouvelles touchent devraient apparaître sur toutes les nouvelles références dans l’année.

Microsoft a introduit un ensemble de nouveautés dans Microsoft Defender for Cloud (anciennement Azure Defender ou Azure Security Center). Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Plus d’informations sur : Release notes for Microsoft Defender for Cloud | Microsoft Docs

Merill Fernando (Principal Product Manager – Microsoft Entra) donne toujours des bonnes astuces. Au gré de discussions avec certains clients, je me rends compte que certaines capacités de Microsoft Entra ID (Azure AD) sont encore méconnues de certains. Microsoft Entra ID est un annuaire (Cloud) à l’image d’Active Directory. On y retrouve des objets comme des utilisateurs, des périphériques, etc. Contrairement à l’imaginaire collectif, Microsoft Entra ID permet bien d’ajouter un certain nombre d’attributs ou propriétés personnalisées. On retrouve plusieurs mécanismes :

Merill propose un article et un tableau récapitulatif de ces mécanismes, de leurs utilisations, et des cibles (Devs, IT Admins, etc.) : Azure AD and Microsoft Graph Extensions and Attributes - merill.net

Depuis toujours, les fonctions qui proposent de mettre à jour dynamiquement des éléments (collections, groupes, etc.) ont fait l’objet de problématiques de performance. Les groupes dynamiques de Microsoft Entra ID (AAD) ne font pas exception à la règle. Microsoft a mis en ligne des bonnes pratiques au travers d’un article issu des demandes de support et d’incidents reçues par Microsoft. Parmi les grands concepts :

A ces bonnes pratiques listées, vous pouvez aussi ajouter le fait d’éviter au maximum l’opérateur contain.

Plus d’informations sur : Create simpler and faster rules for dynamic groups - Microsoft Entra ID | Microsoft Learn

Microsoft a introduit un ensemble de nouveautés dans Microsoft Defender for Cloud Apps (anciennement MCAS), sa solution Cloud Access Security Broker (CASB). Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Ce mois, on retrouve les changements suivants :

Plus d’informations sur : What's new in Microsoft Defender for Cloud Apps | Microsoft Docs

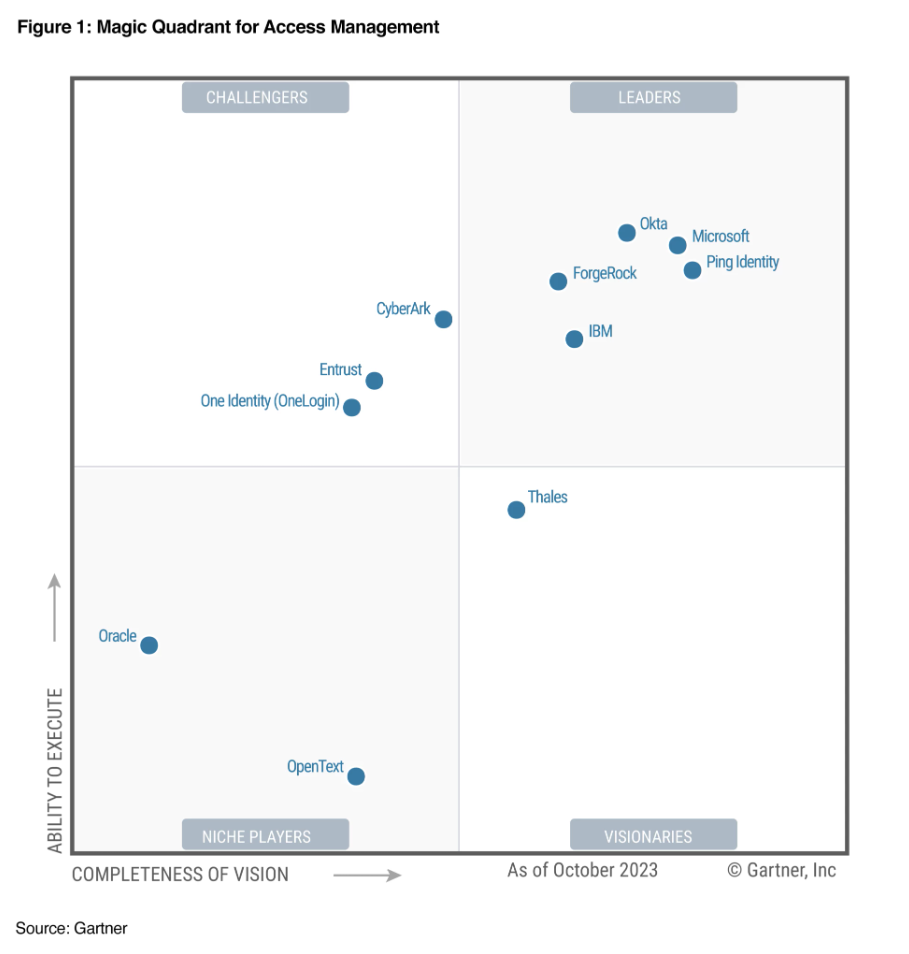

Gartner a publié le résultat de l’étude 2023 sur l’Access Management. Microsoft est toujours leader (depuis 7 ans) avec Microsoft Entra mais est au coude à coude avec Okta et Ping Identity.

Parmi les forces :

Parmi les faiblesses :

Vous pouvez accéder au rapport sur : Gartner Reprint

Source : Microsoft is a Leader in 2023 Gartner Magic Quadrant for Access Management | Microsoft Security Blog

Microsoft Defender for Identity étant un service Cloud, on retrouve des mises à jour de service continuelle. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Plus d’informations sur : What's new in Microsoft Defender for Identity