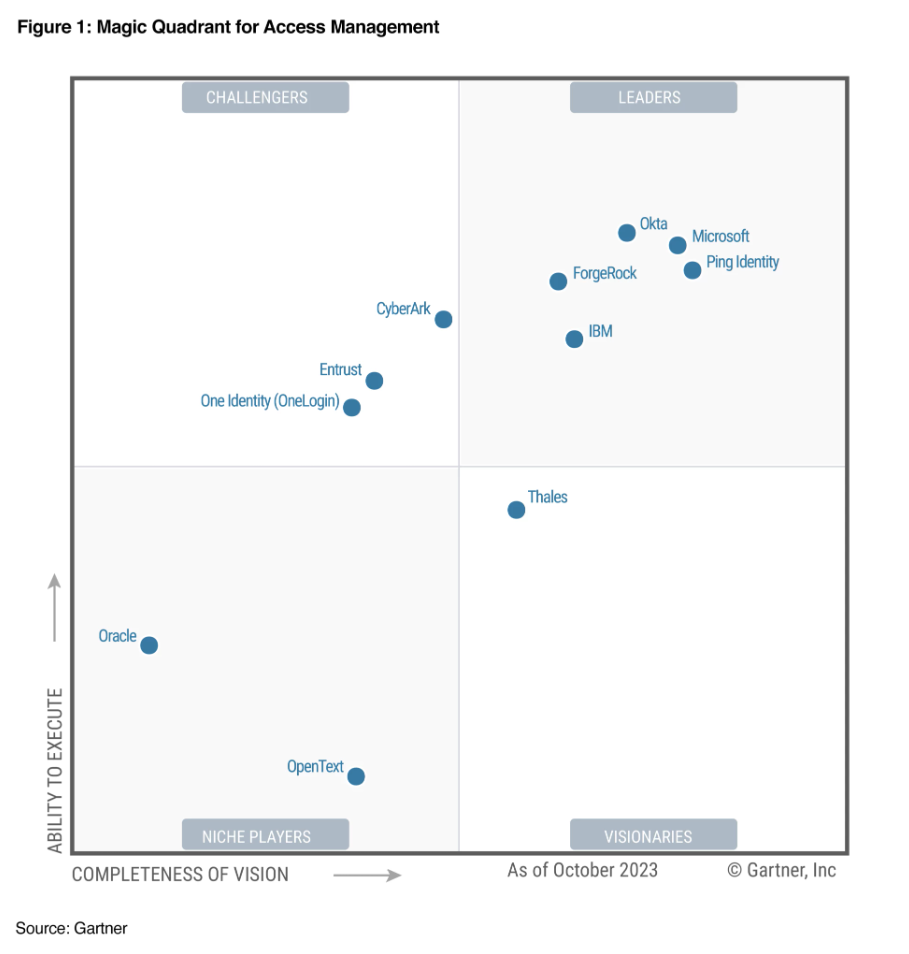

Gartner a publié le résultat de l’étude 2023 sur les solutions Unified Communications as a Service. Microsoft est toujours leader (depuis 5 ans) avec Microsoft Teams.

Parmi les forces :

- Gartner considère toujours Microsoft Teams comme le choix le plus populaire sur le marché UCaaS, en particulier pour les entreprises qui utilisent déjà Teams pour la messagerie et les réunions. Les capacités de téléphonie de Microsoft Teams satisfont aux exigences de la majorité des entreprises grâce aux améliorations apportées au cours de la dernière année, ainsi qu'à l'évolution des tendances dans les modalités préférées des utilisateurs de communications d'entreprise (plus de collaboration, moins de téléphonie).

- Au cours de l'année écoulée, Gartner a observé une adoption accrue des services Operator Connect alors que Microsoft continue d'investir dans les relations avec les partenaires télécoms. Depuis cette publication, Microsoft a ajouté environ 70 opérateurs de télécommunications couvrant presque toutes les zones géographiques.

- Microsoft a suscité un intérêt considérable auprès des PME en élargissant sa présence de forfaits d'appels dans 35 pays. Il a également ajouté la prise en charge des forfaits d'appels à la carte très demandés pour attirer les organisations avec des volumes d'appels sortants PSTN extrêmement faibles.

Parmi les faiblesses :

- L'ajout de Teams Phone Mobile ainsi que des forfaits d'appels à la carte et du programme Operator Connect pour la connectivité PSTN pour Teams reste un sujet d'incertitude parmi les entreprises quant à l'option de connectivité PSTN la mieux adaptée à leur situation. Les clients de Gartner indiquent souvent qu'ils ne comprennent pas clairement l'offre Operator Connect et en quoi elle diffère du routage direct ou des forfaits d'appels Microsoft.

- Les entreprises qui disposent de cas d’utilisation avancés de la téléphonie trouvent des lacunes avec Microsoft Teams Phone. Pour les fonctionnalités de téléphonie avancées (telles que les capacités de groupement de recherche multiligne, les consoles d'opérateur, la mise en file d'attente avancée des appels, la réponse vocale interactive et l'enregistrement avancé des appels), les organisations sont souvent déployées à l'aide de solutions de téléphonie tierces qui s'intègrent à Microsoft Teams. Le déploiement de la téléphonie tierce peut être limité au groupe spécifique d'utilisateurs ayant besoin de telles fonctionnalités si ce groupe est petit, ou à l'ensemble de l'organisation si une majorité d'utilisateurs ont besoin de telles fonctionnalités.

- Les clients de Gartner sont souvent incertains quant aux options de leur centre d'appels lorsqu'ils utilisent Microsoft Teams Phone. Les clients déclarent avoir été confus lorsque Microsoft a initialement introduit une offre de centre de contact par canal vocal propriétaire avec Dynamics 365, puis a introduit la plate-forme de centre de contact numérique Microsoft, qui intégrait Dynamics 365, Teams et Nuance. Cependant, à la date de ce rapport, Microsoft n'a pas encore proposé d'option de centre d'appels Microsoft Teams auto-développée, reflétant le manque de coordination interne entre les différentes équipes produit.

Vous pouvez accéder au rapport sur : Gartner Reprint