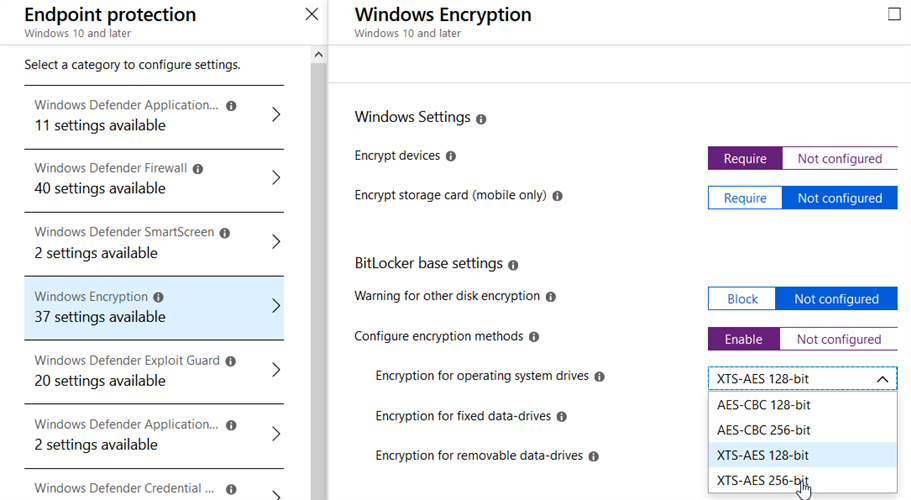

Les projets de gestion moderne commencent à devenir de plus en plus fréquents. Microsoft Intune permet le chiffrement via la fonctionnalité BitLocker de Windows 10. Par défaut, les machines sont chiffrées avec l’algorithme XTS-128.

Une des nouveautés de la version Windows 10 1809 est de pouvoir choisir le niveau de chiffrement via des stratégies et ce avant le démarrage du chiffrement lors de la phase Out Of Box Experience (OOBE) via Windows Autopilot uniquement. Ce dernier n’est donc pas pris en charge lors de l’enregistrement en mode OOBE par l’utilisateur lorsqu’il joint lui-même sa machine à Azure Active Directory.

Bien entendu, la stratégie doit être appliquée avant le démarrage du chiffrement. Ceci est le cas lors de l’utilisation de Windows Autopilot pour provisionner des machines.

Pour résumer, vous devez :

- Utiliser Windows Autopilot

- Créer la stratégie de chiffrement avec le niveau de l’algorithme

- Cibler la stratégie sur un groupe de machines (et non pas sur un groupe d’utilisateurs)

- Activer la page d’état d’enregistrement (Enrollment Status Page) afin que la stratégie définissant le niveau de chiffrement s’applique avant le démarrage du chiffrement.

Une autre bonne nouvelle permet de lancer un chiffrement pour un utilisateur Azure Active Directory standard (non-administrateur) sans nécessiter un matériel moderne qui prend en charge HSTI (Hardware Security Test Interface). Avant Windows 10 1809, vous deviez utiliser des matériels haut de gamme type Surface ; ce qui n’est plus le cas aujourd’hui.

Enfin pour rappel, la configuration de Bitlocker via le Configuration Service Provider (CSP) utilisé par Microsoft Intune ne requiert plus l’édition Enterprise. Ce dernier est disponible dès l’édition Pro.

-

Jean-Sébastien DUCHÊNE

-

Cancel

-

Vote Up

0

Vote Down

-

-

Sign in to reply

-

More

-

Cancel

Comment-

Jean-Sébastien DUCHÊNE

-

Cancel

-

Vote Up

0

Vote Down

-

-

Sign in to reply

-

More

-

Cancel

Children