Microsoft a introduit un ensemble de nouveautés dans Microsoft Sentinel, sa solution SIEM (Security Event Information Management) Cloud. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

- Disponibilité Générale du connecteur Amazon Web Services S3 pour ingérer les journaux de plusieurs services AWS vers Microsoft Sentinel à l'aide d'un compartiment S3 et du service simple de mise en file d'attente des messages d'AWS. Parallèlement à cette version, la configuration de ce connecteur a légèrement changé pour les clients Azure Commercial Cloud. L'authentification des utilisateurs sur AWS s'effectue désormais à l'aide d'un fournisseur d'identité Web OpenID Connect (OIDC), plutôt que via l'ID d'application Microsoft Sentinel en combinaison avec l'ID de l'espace de travail client. Les clients existants peuvent continuer à utiliser leur configuration actuelle pour le moment et seront informés bien à l'avance de la nécessité d'apporter des modifications.

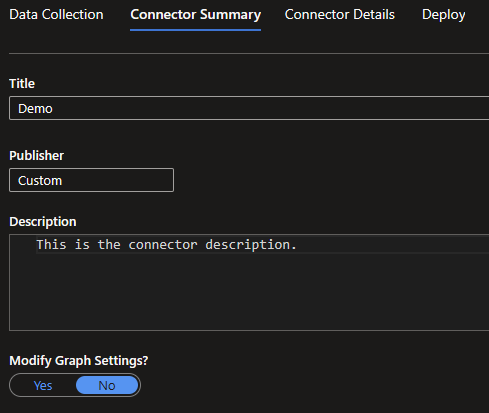

- Preview du constructeur de connecteur sans code (Codeless connector builder) qui permet de construire des modèles JSON avec une interface graphique.

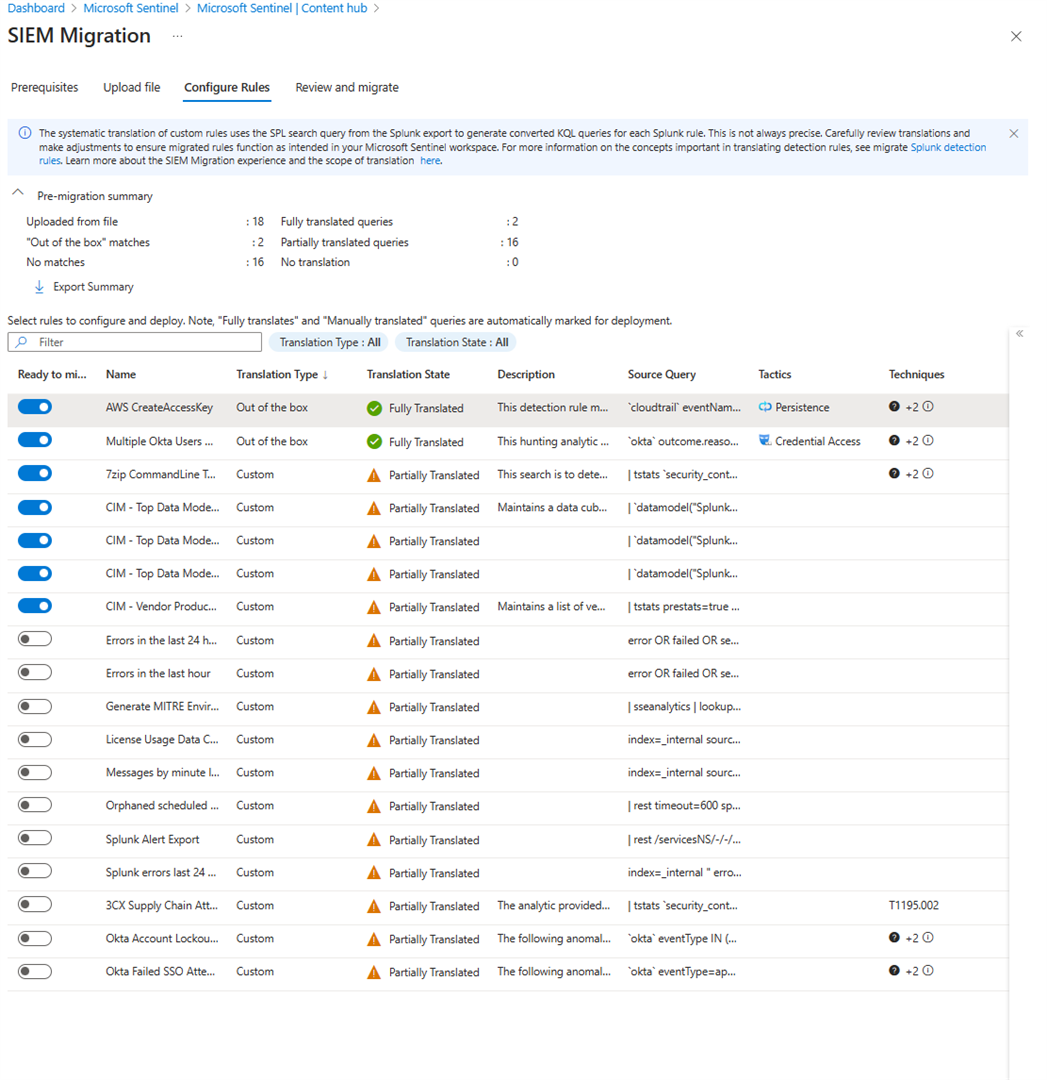

- Microsoft propose une nouvelle expérience de migration Microsoft Sentinel permettant d’aider les clients et les partenaires à automatiser le processus de migration de leurs cas d'utilisation de surveillance de la sécurité hébergés dans des produits non Microsoft vers Microsoft Sentinel. La première solution supportée est Splunk.

Plus d'informations sur : [What's New] Easily migrate to Microsoft Sentinel with the new SIEM migration experience - Microsoft Community Hub

- Les connecteurs de données pour Syslog et CEF basés sur Azure Monitor Agent sont en disponibilité générale (GA).

Plus d’informations sur : What's new in Microsoft Sentinel | Microsoft Docs