Microsoft a introduit un ensemble de nouveautés dans Microsoft Sentinel, sa solution SIEM (Security Event Information Management) Cloud. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

- Disponibilité Générale des connecteurs de données Standard ou Premium de Microsoft Defender Threat Intelligence.

- Disponibilité Générale des règles d'analyse de correspondance de Defender Threat Intelligence. Ces règles permettent de trouver des menaces avec un haut niveau de fidélité.

- O

- Le nœud Threat Intelligence pour Microsoft Sentinel dans le portail Defender a été renommé Intel Management et déplacé dans le nœud Threat Intelligence.

- Private Preview des tables prenant en charge le nouveau schéma d'objets STIX afin de visualiser les renseignements sur les menaces pour les objets STIX et de déverrouiller le modèle d’hunting qui les utilise. Les nouvelles tables ThreatIntelIndicator et ThreatIntelObjects peuvent être utilisées pour intégrer votre Threat Intell, en plus ou à la place de la table actuelle ThreatIntelligenceIndicator.

- Microsoft fournit un API d’upload pour vos indicateurs afin d’injecter dans Sentinel les objets STIX suivants :

- indicator

- attack-pattern

- identity

- threat-actor

- relationship

- Preview du support des modèles Bicep pour les respositories en plus des modèles ARM JSON. Bicep offre un moyen intuitif de créer des modèles de ressources Azure et d'éléments de contenu Microsoft Sentinel. Non seulement il est plus facile de développer de nouveaux éléments de contenu, mais Bicep facilite la révision et la mise à jour du contenu pour tous ceux qui font partie de l'intégration continue et de la livraison de votre contenu Microsoft Sentinel.

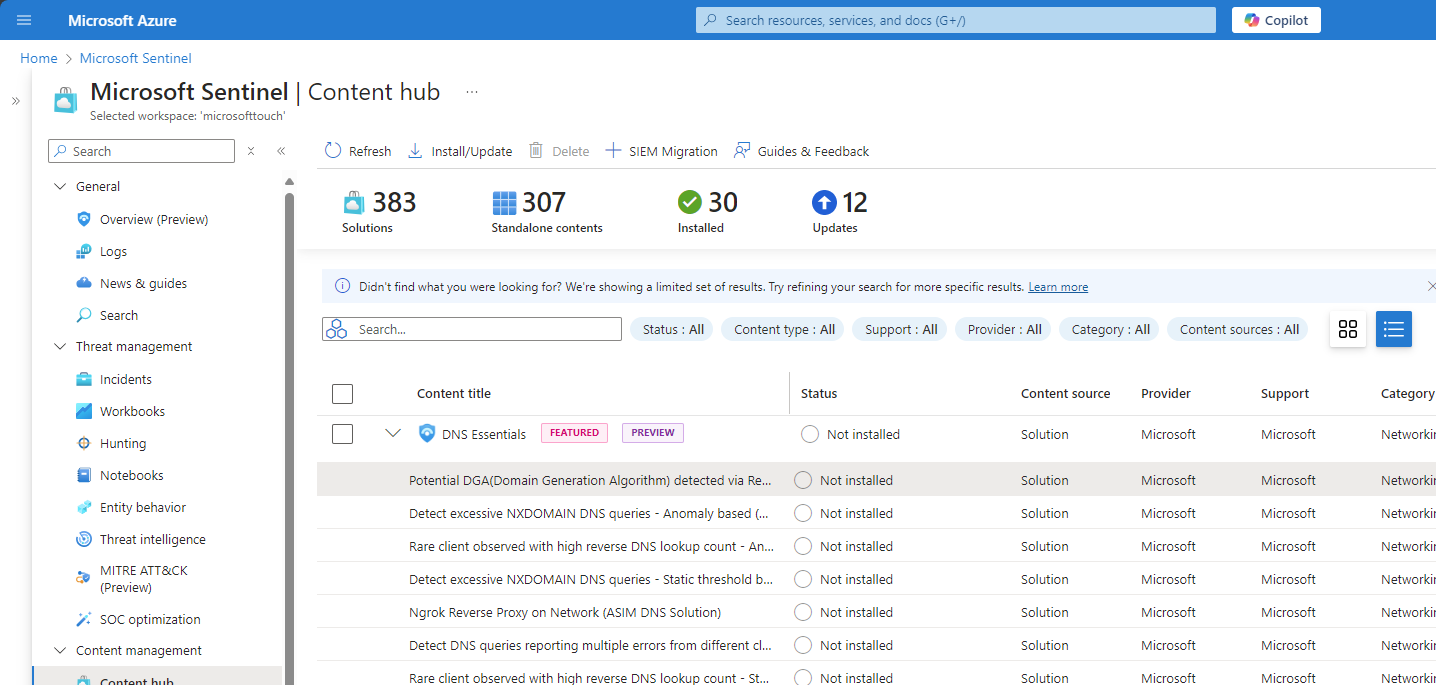

- Vous pouvez maintenant voir le contenu individuel disponible dans une solution spécifique directement depuis le hub de contenu et ce avant même d’avoir installé la solution.

Plus d’informations sur : What's new in Microsoft Sentinel | Microsoft Docs