Microsoft a introduit un ensemble de nouveautés dans Microsoft Sentinel, sa solution SIEM (Security Event Information Management) Cloud. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

- Public Preview de nouvelles fonctionnalités pour l’ingestion de journaux personnalisés et transformation des données au moment de l'ingestion.

- La première de ces fonctionnalités est l'API Custom Logs et permet d'envoyer des journaux au format personnalisé depuis n'importe quelle source de données vers Log Analytics, et de stocker ces journaux soit dans certaines tables standard spécifiques, soit dans des tables au format personnalisé. L'ingestion réelle de ces journaux peut être effectuée par des appels directs à l'API. Vous utilisez les règles de collecte de données (DCR) de Log Analytics pour définir et configurer ces workflows.

- La deuxième fonctionnalité est la transformation des données au moment de l'ingestion pour les journaux standard. Elle utilise les DCRs pour filtrer les données non pertinentes, pour enrichir ou taguer vos données, ou pour masquer des informations sensibles ou personnelles.

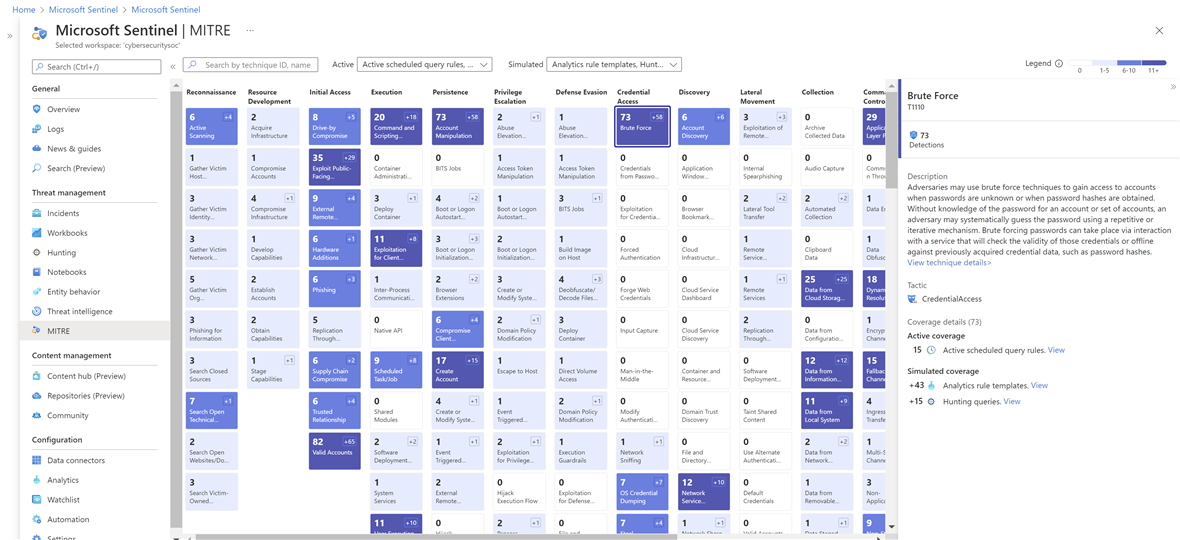

- Public Preview de la couverture MITRE via une page qui qui met en évidence la couverture tactique et technique de MITRE que vous disposez actuellement, et que vous pouvez configurer. Sélectionnez des éléments dans les menus Active et Simulated en haut de la page pour afficher les détections actuellement actives dans votre espace de travail, et les détections simulées que vous pouvez configurer.

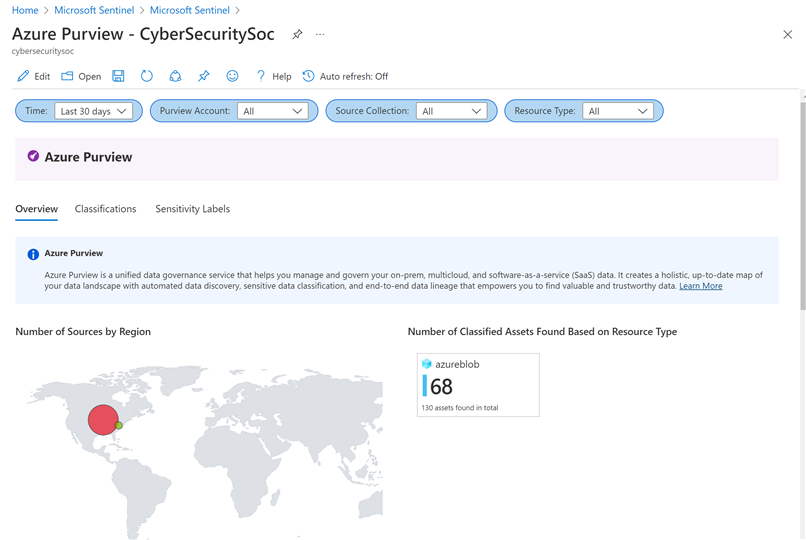

- Public Preview de l’intégration de Microsoft Sentinel avec Azure Purview. La solution Azure Purview comprend le connecteur de données Azure Purview, des modèles de règles d'analyse connexes et un workbook/classeur que vous pouvez utiliser pour visualiser les données de sensibilité détectées par Azure Purview, ainsi que d'autres données ingérées dans Microsoft Sentinel.

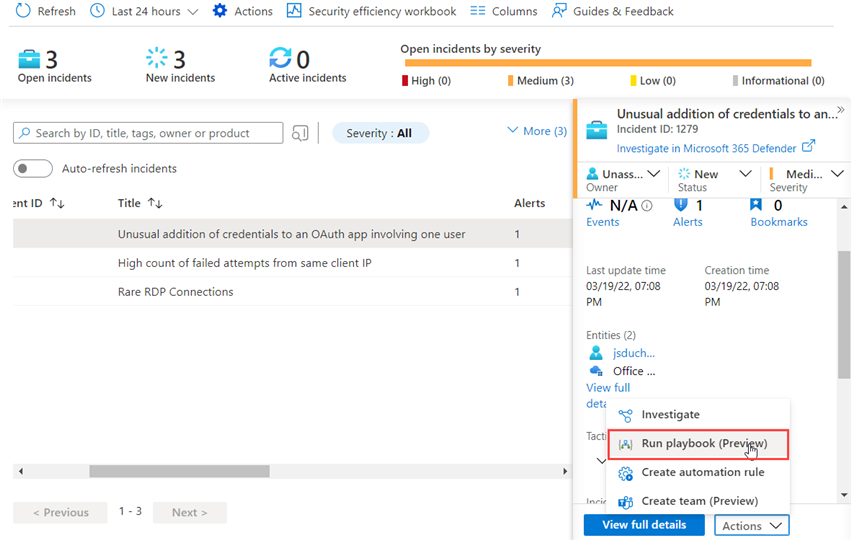

- Public Preview permettant d’exécuter des playbooks manuellement en fonction de déclencheur d’incident. Il peut y avoir des cas où il est préférable qu’il y ait une intervention humaine et de contrôle sur la situation.

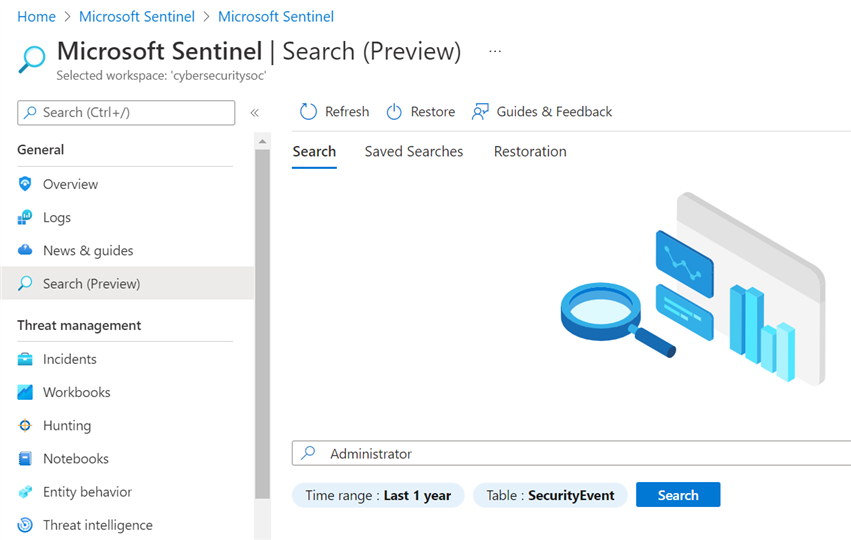

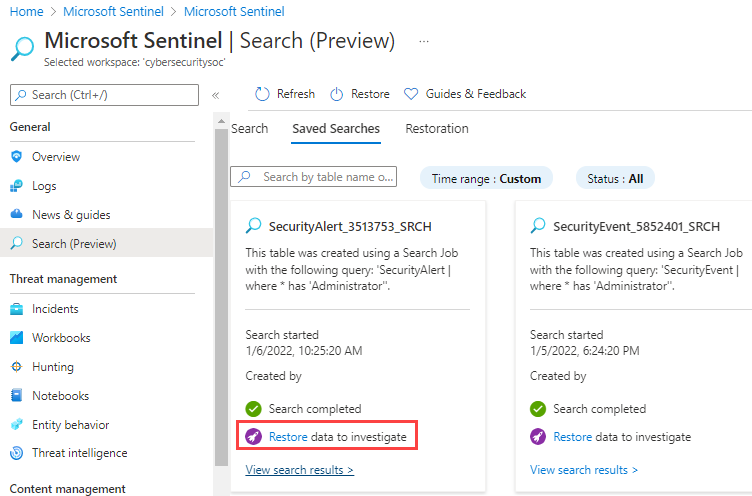

- Public Preview de la recherche sur de longs intervalles de temps dans de grands ensembles de données afin d’utiliser un job de recherche lorsque vous commencez une enquête pour trouver des événements spécifiques dans les journaux. Vous pouvez effectuer une recherche dans tous vos journaux, les filtrer et rechercher les événements qui correspondent à vos critères. Les tâches de recherche sont des requêtes asynchrones qui récupèrent des enregistrements. Les résultats sont renvoyés dans une table de recherche créée dans votre espace de travail Log Analytics après le lancement de la tâche de recherche. La tâche de recherche utilise un traitement parallèle pour exécuter la recherche sur de longues périodes de temps, dans des ensembles de données extrêmement volumineux. Les tâches de recherche n'ont donc pas d'impact sur les performances ou la disponibilité de l'espace de travail.

- Public Preview de la capacité de restauration des journaux archivés à partir de la recherche. Lorsque vous devez effectuer une enquête complète sur les données stockées dans les journaux archivés, restaurez une table à partir de la page de recherche de Microsoft Sentinel. Spécifiez une table cible et une plage de temps pour les données que vous souhaitez restaurer. En quelques minutes, les données des journaux sont restaurées et disponibles dans Log Analytics. Vous pouvez alors utiliser les données dans des requêtes hautes performances qui prennent en charge KQL.

- Microsoft a étendu les capacités de commentaire sur les incidents en fournissant plus de contexte avec l’augmentation de la limitation du nombre de caractères à 30000.

Plus d’informations sur : What's new in Microsoft Sentinel | Microsoft Docs