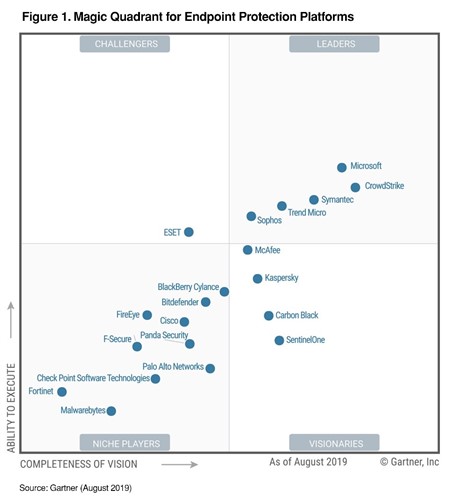

Gartner vient de publier le résultat de l’étude 2019 sur l’Endpoint Protection Platforms (EPP). Microsoft fait un bon en avant en étant le premier leader du marché. Cette progression incroyable est la réponse aux forts investissements faits par Microsoft sur le segment de la sécurité des périphériques. Microsoft est donc largement devant Sophos, TrendMicro, Symantec, et CrowdStrike.

Preuve que ce secteur est stratégique, VMware a racheté Carbon Black pour intégrer les capacités dans ses solutions de gestion.

Plusieurs éléments sont évalués : le durcissement, la détection des attaques avancées et des attaques sans fichiers, et les capacités de réponse, en favorisant les solutions fournies dans le Cloud qui fournissent une complémentarité de produits et de services.

Parmi les forces :

- Defender fournit une protection contre les logiciels malveillants à l'aide d'une gamme de techniques incluant l'analyse comportementale, l'émulation, l'analyse des scripts, l'analyse de la mémoire, la surveillance des signatures réseau et l'heuristique sur le client, ainsi que la protection depuis le Cloud pour détecter les logiciels malveillants plus récents. Microsoft Defender ATP peut travailler en collaboration avec les agents EPP ou EDR d'autres fournisseurs ou se chargera de protéger automatiquement les clients si un moteur EPP tiers tombe en panne, est obsolète ou est désactivé.

- Microsoft Defender ATP combine des fonctionnalités EDR avancées avec la gestion et la surveillance d'Exploit Guard, Credential Guard, d'autres produits Microsoft, Active Directory, pour permettre une console d'alerte et de réponse aux incidents commune. ATP s'appuie sur Azure pour stocker six mois de données sans frais supplémentaires.

- Microsoft dispose de l'une des meilleures capacités Security Orchestration, Automation and Response (SOAR) pour s'intégrer aux produits Microsoft et de ses partenaires et automatiser les tâches répétitives. Les règles d'accès conditionnel permettent une architecture d'évaluation adaptative continue du risque et de la confiance.

- ATP ajoute la gestion des menaces et des vulnérabilités, la réduction des surfaces d'attaque (telles que l'isolation matérielle, le contrôle des applications, la protection du réseau et les règles de réduction des surfaces d'attaque) et les rapports contextuels d'analyse des menaces. Microsoft Secure Score et les informations de vulnérabilité et de configuration fournissent des recommandations pondérées et des actions pour améliorer le durcissement des machines, et comparent la situation actuelle avec celle de l’industrie et des autres entreprises pour le benchmarking. Cette note donne aux administrateurs et aux RSSI une excellente compréhension de la posture de sécurité globale par rapport aux autres entreprises et montre des améliorations au fil du temps.

- Microsoft a récemment lancé un service appelé Microsoft Threat Experts pour aider les clients à réagir aux incidents et à analyser les alertes.

Parmi les faiblesses :

- Windows Defender Antivirus et Exploit Guard sont inclus avec toutes les versions de Windows 10. Cependant, la plupart des entreprises voudront qu’ATP leur offre une expérience concurrentielle dans les fonctions d’EDR, telles que la visibilité des attaques, le reporting et la threat hunting, ainsi que la gestion de la vulnérabilité. ATP nécessite une licence E5. Il est difficile de naviguer dans les licences Microsoft et certains clients rapportent que l'E5 est plus cher que les offres concurrentes EPP et EDR.

- Bien qu’ATP soit disponible pour Windows 7 et 8, la solution de Microsoft n'offre pas une parité complète avec les fonctionnalités de sécurité de Windows 10. ATP n'est pas disponible pour Windows XP et les versions antérieures. Il en résultera différents niveaux de protection dans les organisations qui n'ont pas encore complètement migré vers Windows 10.

- La gestion des paramètres de configuration de sécurité Microsoft dans les objets de stratégie de groupe peut être complexe, en particulier pour les équipes de sécurité qui n'utilisent pas System Center. La feuille de route de Microsoft comprend la consolidation de tous les objets de stratégie de sécurité dans le centre de sécurité d'ici la fin de l'année. Dans l'intervalle, les clients peuvent tirer parti des lignes de base Microsoft et des objets GPO prédéfinis que les clients déploient.

Vous pouvez accéder au rapport sur : http://www.gartner.com/reprints/?id=1-1OCBC1P5&ct=190731&st=sb