Voici un résumé des changements et fonctionnalités apportés à Microsoft Defender for Endpoint (anciennement Microsoft Defender Advanced Threat Protection (ATP)) introduits dans le mois.

- Preview du support de BitLocker pour le contrôle des appareils afin d'appliquer une politique basée sur l'état de chiffrement BitLocker d'un appareil.

- Microsoft introduit un champ DesktopName permetant de facilement de détecter et investiguer les processus interactifs suspicieux exécutés sur des "périphériques cachés"

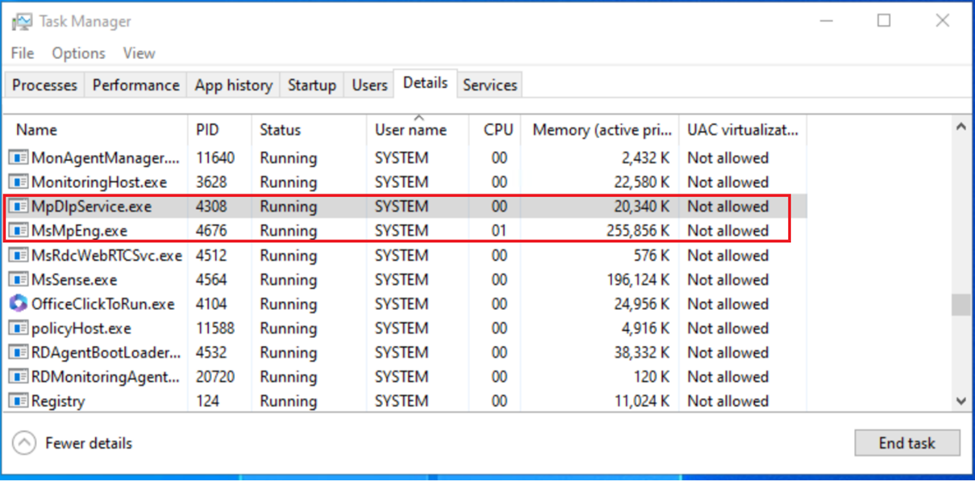

- Depuis juin 2024, Le processus Microsoft Purview DLP est séparé de Microsoft Defender for Endpoint sur les appareils Windows. Ce changement de backend n'affectera pas le processus de déploiement. Les clients verront deux processus distincts pour DLP et Defender au lieu d'un seul, ce qui améliorera la stabilité et les performances. Aucune action n'est requise pour la plupart des clients. Si vous utilisez un pare-feu (Windows ou tiers), un logiciel anti-malware non Microsoft ou une solution de contrôle des applications et que vous avez dû ajouter le processus Microsoft Defender for Endpoint à une liste d'autorisations d'exécution, un processus supplémentaire ("MpDlpService.exe") devra être ajouté à votre liste d'autorisations.

- Dans la version de mai du client Defender for Endpoint pour macOS (Build: 101.24052.0013 | Release version: 20.124052.13.0), on retrouve pour le contrôle des périphériques, la correction d’un problème où les cartes Secure Digital n’étaient pas reconnues sur les dernières versions de macOS ainsi que des corrections de bugs et performances.

- Dans la version de mai du client Defender for Endpoint pour Linux (Build: 101.24052.0002 | Release version: 30.124052.0002.0), on retrouve :

- Cette version corrige un bug lié à une utilisation élevée de la mémoire conduisant éventuellement à une utilisation élevée du processeur en raison d'une fuite de mémoire eBPF dans l'espace du noyau, entraînant des serveurs dans des états inutilisables. Ce bug n'affecte que les versions 3.10x et <= 4.16x du noyau, principalement sur les distros RHEL/CentOS. Veuillez mettre à jour vers la dernière version de MDE pour éviter tout impact.

- Nous avons maintenant simplifié la sortie de mdatp health --detail features.

- Correction de bugs pour améliorer les détections comportementales.

- Amélioration de la stabilité et des performances.

- Autres corrections de bugs.

- Dans la version de mai du Client Defender for Endpoint pour Android (1.0.6611.0101), on retrouve des correctifs de bugs et améliorations diverses.

- Dans la version de mai du client Defender for Endpoint pour iOS (1.1.54250107), on retrouve des correctifs de bugs et améliorations.

Plus d’informations sur : What's new in Microsoft Defender for Endpoint | Microsoft Docs