Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Enregistrement des périphériques

- [Général] Vous pouvez utiliser l'application cloud Microsoft Intune et/ou Microsoft Intune Enrollment pour appliquer une politique d'accès conditionnel et d'acceptation des conditions d'utilisation d'Azure AD sur les appareils iOS et iPadOS pendant l'inscription automatisée des périphériques. Cette fonctionnalité est disponible lorsque vous sélectionnez Setup Assistant with modern authentication comme méthode d'authentification. Les deux applications cloud garantissent désormais que les utilisateurs acceptent les conditions d'utilisation lors de l'inscription et/ou de la connexion au portail de l'entreprise si la stratégie d'accès conditionnel l'exige.

- [Android] Vous pouvez créer des chartes d’utilisation pour les périphériques Android AOSP associés à des utilisateurs. Les chartes doivent être acceptés lors de l’enregistrement du périphérique avec le portail d’entreprise.

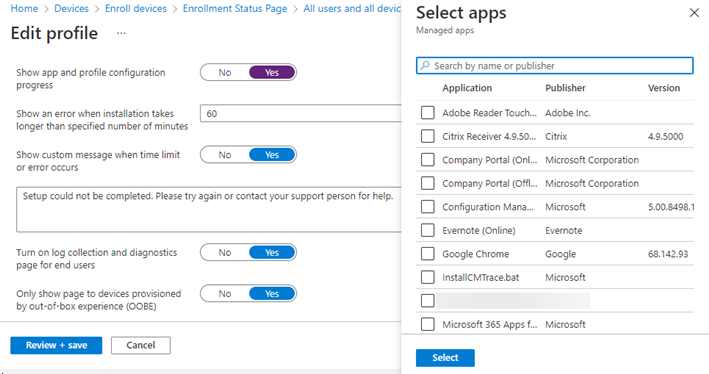

- [Windows] La page de configuration de la page d'état d'enregistrement (ESP) pour Windows et Windows Autopilot a été améliorée pour permettre la rechercher d'une application, voir si l'application est en ligne ou hors ligne ainsi que le numéro de version associée.

Gestion du périphérique

- [Windows 10/11] Grâce à Group Policy Analytics, vous pouvez importer vos objets de stratégie de groupe (GPO) pour voir les paramètres pris en charge par les fournisseurs MDM, y compris Microsoft Intune. Il indique également les paramètres dépréciés ou ceux qui ne sont pas disponibles dans les fournisseurs MDM. L'équipe produit Intune met à jour la logique de mappage. Lors de ces mises à jour, les paramètres obsolètes sont automatiquement réévalués. Auparavant, vous deviez réimporter vos GPOs.

- [Android] Support de l’action Play lost device sound pour initier des alertes audios sur les périphériques Android Enterprise Dedicated (COSU) afin de les localiser lorsqu’ils sont perdus ou volés.

Configuration du périphérique

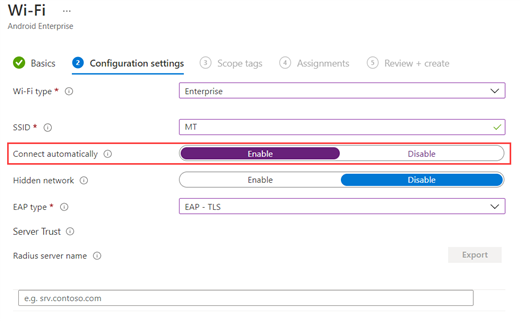

- [Android] Vous pouvez utiliser le paramètre Connect Automatically sur les profils WiFi entreprise. Ceci concerne les périphériques Android Enterprise Fully Managed (COBO) ou Dedicated Devices (COSU).

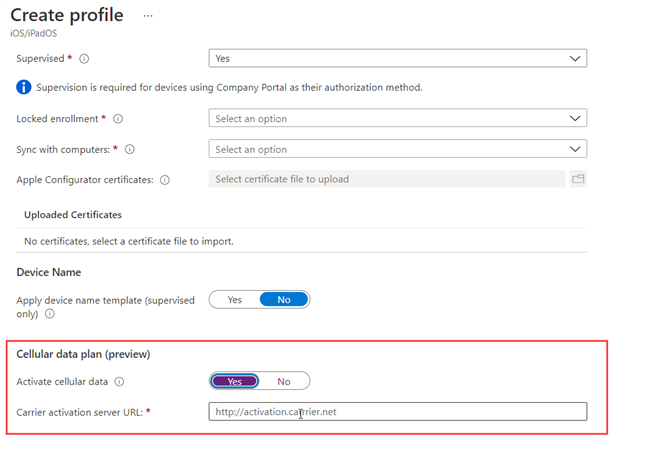

- [iOS/iPadOS] Dans le cadre d'un profil d'inscription iOS/iPadOS lors de la configuration d’Automated Device Enrollment (ADE), vous pouvez désormais configurer les périphériques pour activer les données cellulaires. La configuration de cette option enverra une commande pour activer les plans de données cellulaires pour les périphériques cellulaires compatibles eSim. L’opérateur doit fournir des activations pour vos périphériques avant de pouvoir activer des plans de données à l'aide de cette commande. Ce paramètre s'applique aux appareils fonctionnant sous iOS/iPadOS 13.0 et plus qui s'inscrivent avec ADE.

- [iOS/iPadOS] Mise à jour de l’interface lors de la création d’une stratégie de configuration VPN à la demande. Vous pouvez créer une connexion on-demand VPN pour vos périphériques iOS/iPadOS (Devices > Configuration profiles > Create profile > iOS/iPadOS comme plateforme > VPN pour type de profil > Automatic VPN > On-demand VPN). L'interface utilisateur est mise à jour pour se rapprocher de la dénomination technique d'Apple.

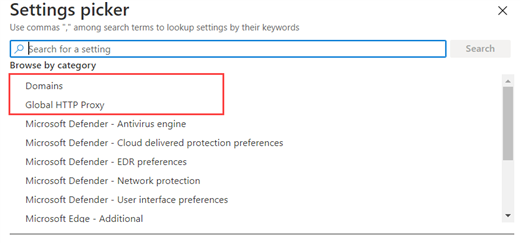

- [macOS] De nouveaux paramétrages macOS dans le catalogue de paramétrages (Settings Catalog) incluant :

- Domains > Email Domains

- Printing > Printing

- Profile Removal Password > Removal Password

- Global HTTP Proxy

Sécurité du périphérique

- [Général] Vous pouvez utiliser Red Hat Enterprise Linux (RHEL) 8.5 avec Microsoft Tunnel. Microsoft a également mis à jour l'outil de préparation (mst-readiness) avec une nouvelle vérification de la présence du module ip_tables dans le noyau Linux. Par défaut, RHEL 8.5 ne charge pas le module ip_tables. Pour les serveurs Linux qui ne chargent pas le module, Microsoft a fourni des instructions pour les charger immédiatement et pour configurer le serveur Linux afin qu'il les charge automatiquement au démarrage.

- [Général] Le partenaire Mobile Threat Defense Zimperium est maintenant disponible dans les tenants GCC High.

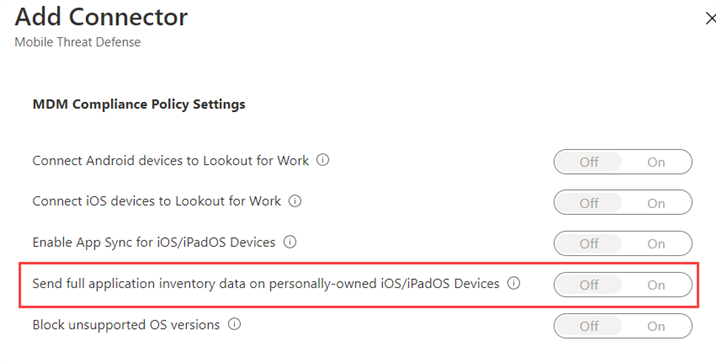

- [Général] Vous pouvez désormais configurer le type de données d'inventaire des applications pour les appareils iOS/iPadOS appartenant à des particuliers qu'Intune envoie au partenaire tiers Mobile Threat Defense (MTD) choisi.

- [iOS/iPadOS] Public Preview des fonctionnalités du client Tunnel dans l’application Microsoft Defender for Endpoint pour iOS/iPadOS. Le client Tunnel existant reste disponible, mais sera finalement abandonné au profit de l'application Defender for Endpoint. Plus de détails sur : Migrate Microsoft Tunnel to the Microsoft Defender for Endpoint app for Microsoft Intune | Microsoft Docs

Supervision et Dépannage

- [Général] La page Remote Help dans le centre d'administration de Microsoft Endpoint Manager a été déplacée et est maintenant disponible directement sous Tenant administration au lieu Connectors and tokens.

Plus d’informations sur : What's new in Microsoft Intune - Azure | Microsoft Docs