Microsoft a introduit un ensemble de nouveautés dans Microsoft Defender for Cloud Apps (anciennement MCAS), sa solution Cloud Access Security Broker (CASB). Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Ce mois, on retrouve les changements suivants :

- Microsoft a publié une nouvelle version d'un collecteur de logs avec les dernières corrections de vulnérabilité. La nouvelle version est columbus-0.272.0-signed.jar, et le nom de l'image est mcaspublic.azurecr.io/public/mcas/logcollector, avec le tag latest/0.272.0.Les changements incluent la mise à jour des dépendances, telles que :

- amazon-corretto

- ubuntu

- libssl

- oauthlib

- logback

- setuptools

- Preview de la prise en charge de Podman pour la collecte automatique des journaux. La collecte automatique des journaux est prise en charge à l'aide d'un conteneur Docker sur plusieurs systèmes d'exploitation. Pour les distributions Linux utilisant RHEL version 7.1 et supérieure, vous devez utiliser Podman comme système d'exécution du conteneur.

- Defender for Cloud Apps fournit maintenant de nouvelles détections pour les activités risquées des utilisateurs dans Microsoft Copilot for Microsoft 365 avec le connecteur Microsoft 365.

- Les alertes connexes sont affichées avec d'autres alertes Microsoft Defender XDR, dans le portail Microsoft Defender.

- Les activités de Copilot for Microsoft 365 sont disponibles dans le journal d'activité de Defender for Cloud Apps.

- Dans la page Advanced Hunting du portail Microsoft Defender, les activités de Copilot for Microsoft 365 sont disponibles dans le tableau CloudAppEvents, sous l'application Microsoft Copilot for Microsoft 365.

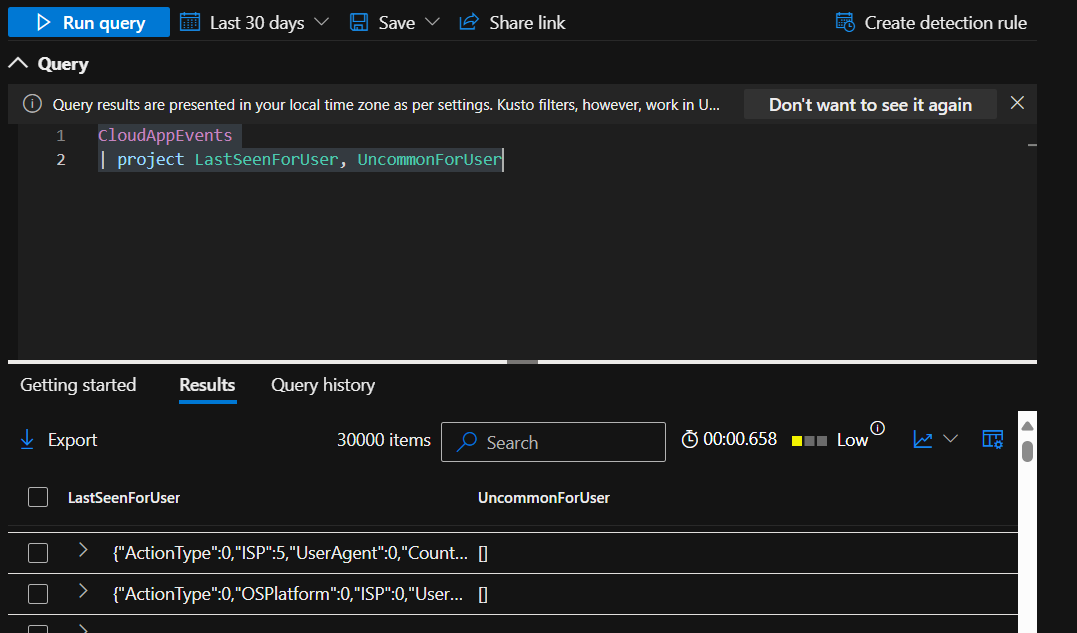

- Les utilisateurs de Defender for Cloud Apps qui utilisent l’Advanced Hunting dans le portail Microsoft Defender peuvent désormais utiliser les nouvelles colonnes LastSeenForUser et UncommonForUser pour les requêtes et les règles de détection. L'utilisation de ces données permet d'écarter les faux positifs et de détecter les anomalies.

- Defender for Cloud Apps dans le portail Microsoft Defender maintenant disponible pour tous les rôles Defender for Cloud Apps y compris les rôles suivants qui étaient auparavant limités :

- App/Instance admin

- User group admin

- Cloud Discovery global admin

- Cloud Discovery report admin

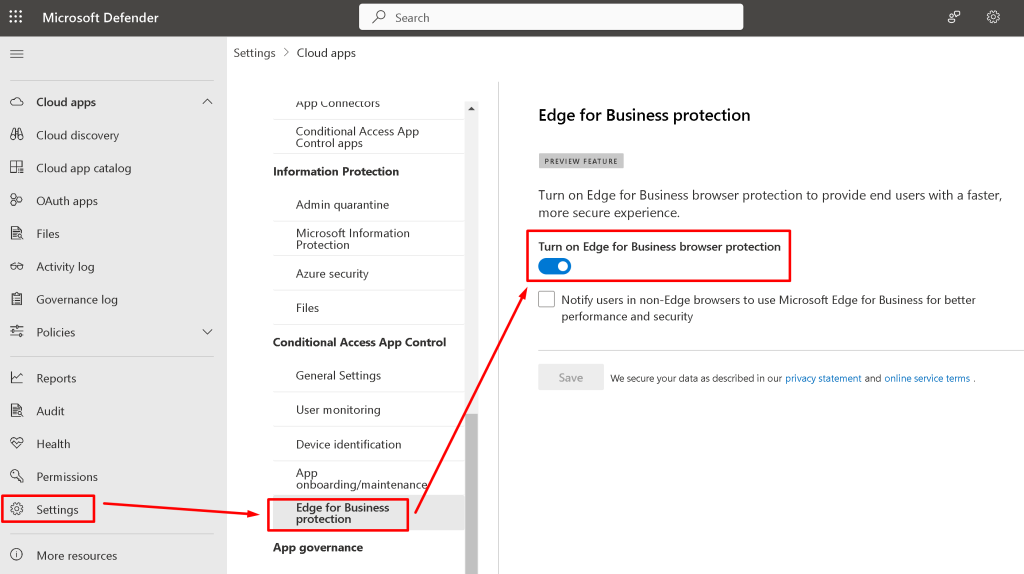

- Les utilisateurs de Defender for Cloud Apps qui utilisent Microsoft Edge for Business et sont soumis à des stratégies de session sont désormais protégés directement depuis le navigateur en Preview. La protection dans le navigateur réduit le besoin de proxies, ce qui améliore à la fois la sécurité et la productivité. Les utilisateurs protégés bénéficient d'une expérience fluide avec leurs applications cloud, sans problèmes de latence ou de compatibilité des applications, et avec un niveau de protection de sécurité plus élevé.Cela requiert :

- Windows 10 ou Windows 11

- Edge 121 ou plus

- Les actions suivantes : Block\Monitor of file download (all files\sensitive files), Block\Monitor file upload, Block\Monitor copy\cut, et Block\Monitor print

Plus d’informations sur : What's new in Microsoft Defender for Cloud Apps | Microsoft Docs