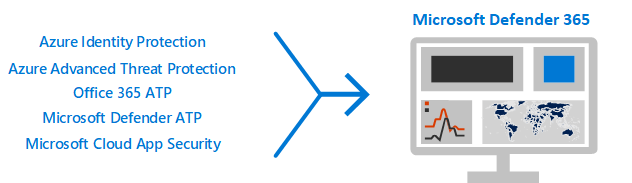

Outre les différentes solutions de sécurité indépendantes, Microsoft propose Microsoft Defender. Ce service Microsoft Defender XDR (Anciennement M365 Defender) est une solution intégrée qui fournit des éléments provenant de tous les outils de sécurité dont Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Microsoft Defender for Identity, Microsoft Defender for Cloud Apps. Ces solutions regroupent des mécanismes et concepts communs comme la détection et l’investigation et la réponse automatique. Cette console regroupera les alertes et les incidents agrégés des différents services.

- Disponibilité Générale de Microsoft Security Exposure Management. La solution est conçue pour fournir une vue centrale de la posture de sécurité d'une organisation. Il permet aux équipes de sécurité de comprendre, d'analyser et d'améliorer leur sécurité tout en gérant les expositions à travers une multitude d'éléments : appareils, identités, applications, données et infrastructures multicloud. La solution est inclues dans un certain nombre de licences existantes.

- (Preview) Les chemins d'attaque (Attack paths) dans le graphique d'incident sont maintenant disponibles dans le portail Microsoft Defender. L'histoire de l'attaque inclut maintenant des chemins d'attaque potentiels qui montrent les chemins que les attaquants peuvent potentiellement prendre après avoir compromis un appareil. Cette fonctionnalité vous aide à prioriser vos efforts de réponse.

- (Preview) Les utilisateurs de Microsoft Defender XDR peuvent désormais exporter les données d'incident au format PDF. Utilisez les données exportées pour capturer et partager facilement les données d'incident avec d'autres parties prenantes.

- (GA) La colonne last update time dans la file d'attente des incidents est désormais disponible.

- (Preview) Des actions d'investigation et de réponse natives du cloud sont désormais disponibles pour les alertes liées aux conteneurs dans le portail Microsoft Defender. Les analystes des centres d'opérations de sécurité (SOC) peuvent désormais enquêter et répondre aux alertes liées aux conteneurs en temps quasi réel avec des actions de réponse natives du cloud et des journaux d'enquête pour rechercher des activités connexes.

- (Preview) L'opérateur arg() est disponible dans l’Advanced Hunting pour les requêtes Azure Resource Graph afin d'effectuer des recherches sur les ressources Azure. Vous n'avez plus besoin d'aller dans Log Analytics dans Microsoft Sentinel pour utiliser cet opérateur si vous êtes déjà dans Microsoft Defender.

- (Preview) La table CloudProcessEvents contient des informations sur les événements de processus dans les environnements hébergés multicloud. Vous pouvez l'utiliser pour découvrir les menaces qui peuvent être observées à travers les détails des processus, comme les processus malveillants ou les signatures de ligne de commande.

- (Preview) La migration des requêtes de détection personnalisées vers la fréquence continue (quasi temps réel ou NRT) est désormais disponible. Vous pouvez migrer les requêtes KQL compatibles en suivant les étapes de la fréquence continue (NRT).

Plus d’informations sur : What's new in Microsoft Defender XDR | Microsoft Learn