Outre les différentes solutions de sécurité indépendantes, Microsoft propose Microsoft Defender. Ce service Microsoft Defender XDR (Anciennement M365 Defender) est une solution intégrée qui fournit des éléments provenant de tous les outils de sécurité dont Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Microsoft Defender for Identity, Microsoft Defender for Cloud Apps. Ces solutions regroupent des mécanismes et concepts communs comme la détection et l’investigation et la réponse automatique. Cette console regroupera les alertes et les incidents agrégés des différents services.

- Une nouvelle vue Identity Threat Detection and Response (ITDR) permet aux analyses de sécurité de focaliser sur les identités, les incidents, la posture de sécurité etc.

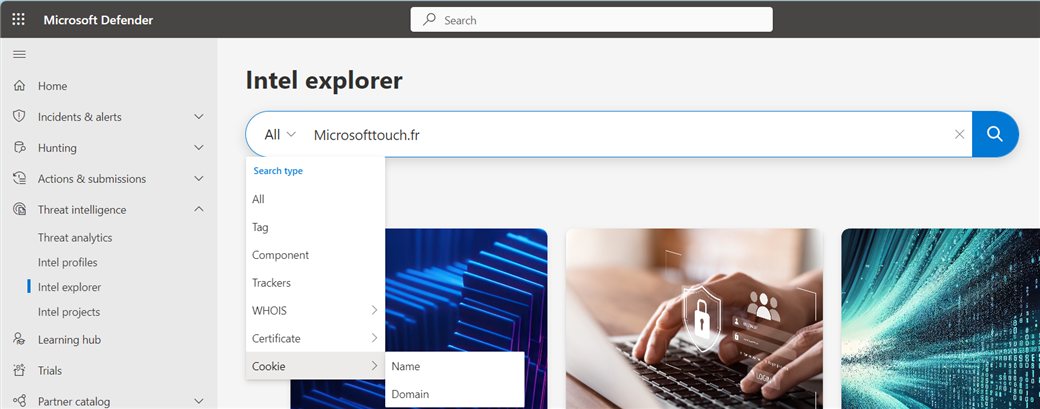

- Une nouvelle vue Intel Explorer qui améliore les capacités d'analyse de fichiers et d'URL (détonation) avec l'intégration de Microsoft Defender Threat Intelligence dans l'interface utilisateur de Defender XDR. Si MDTI ne renvoie aucun résultat lorsqu'un client recherche un fichier ou une URL, MDTI le détonera automatiquement pour améliorer la couverture de la recherche et enrichir le corpus de connaissances sur le paysage mondial des menaces. Voici comment cela fonctionne :

- La demande de détonation pour le fichier ou l'URL recherché est traitée de manière asynchrone en arrière-plan dans la région des États-Unis.

- Si l'utilisateur final ne bénéficie pas d'une réputation et de résultats de détonation au moment de la demande de recherche, une demande de recherche ultérieure pour la même entité est lancée en arrière-plan. Une demande de recherche ultérieure pour la même entité est lancée en arrière-plan.

- Bien qu'il n'y ait pas d'accords de niveau de service fixes en ce qui concerne le volume et la disponibilité des résultats de détonation automatique, nous visons à fournir les résultats dans un délai de 2 heures, en fonction de la charge.

- "Defender Boxed" est de retour ! Pendant le mois de janvier, vous pouvez recevoir votre résumé SOC personnalisé via Defender Boxed. Allez sur le portail Defender et ouvrez la page des incidents.

- L'intégration des alertes de Microsoft Defender for Cloud avec Microsoft Defender XDR est maintenant disponible.

- Defender Experts for XDR vous permet désormais de recevoir des notifications de réponse gérée et des mises à jour à l'aide de Teams. Vous pouvez également discuter avec les experts Defender des incidents pour lesquels une réponse gérée a été émise.

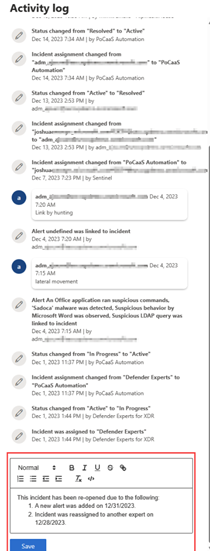

- Le journal d'activité est désormais disponible sur la page d'un incident. Le journal d'activité permet de visualiser tous les audits et commentaires, et d'ajouter des commentaires au journal d'un incident.

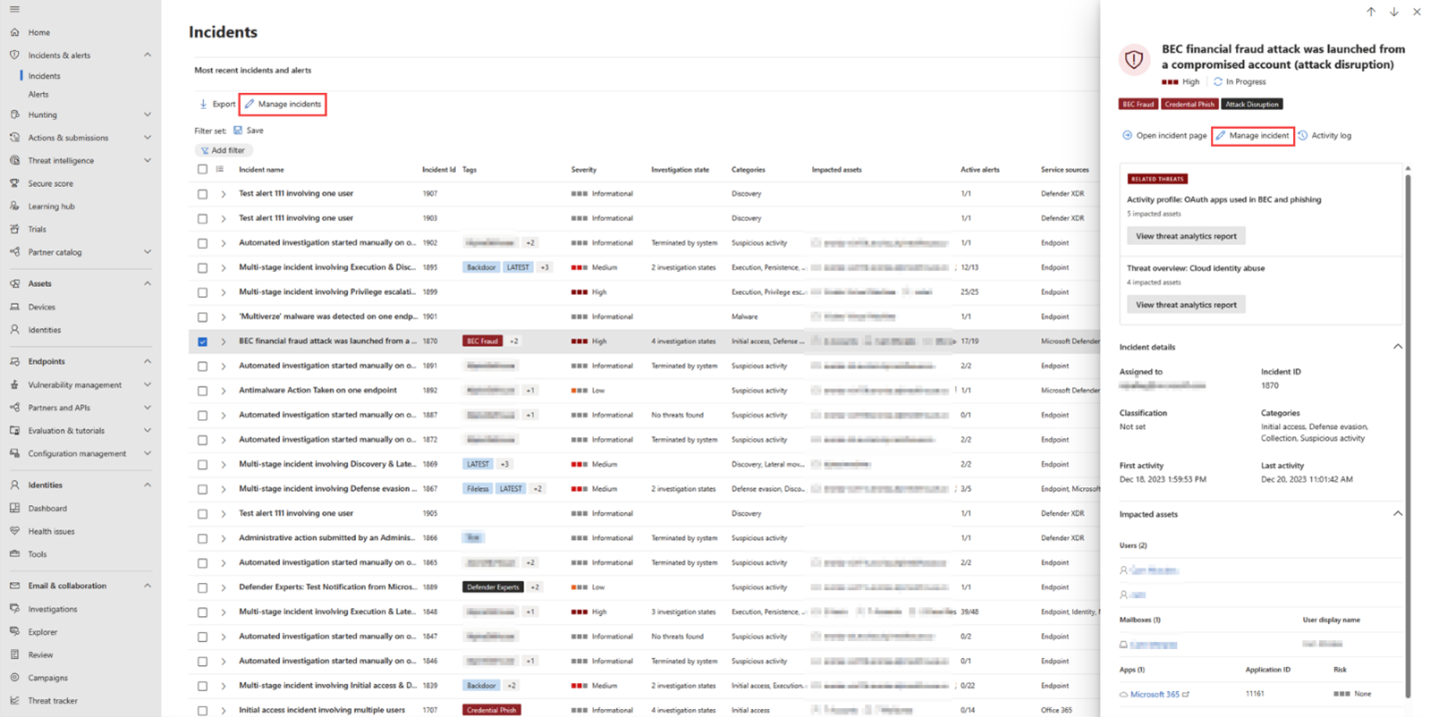

- Microsoft offre une expérience de gestion des incidents plus personnalisée en ajoutant de nouvelles fonctionnalités à l'action "Gérer les incidents" de la page d'incident afin qu'ils puissent désormais assigner des incidents à des groupes de sécurité et modifier manuellement la gravité de l'incident.

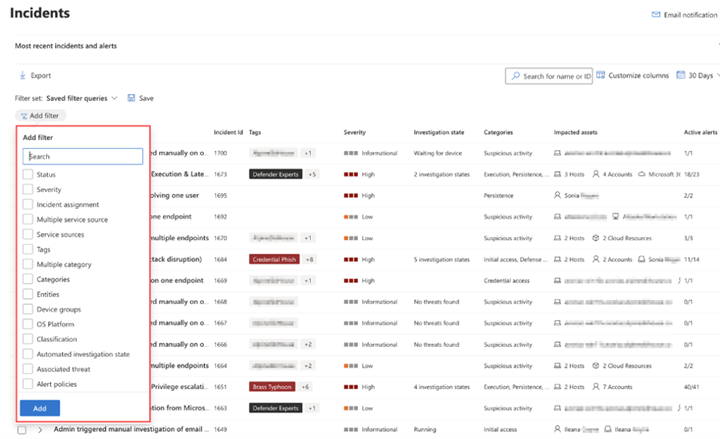

- Microsoft introduit un ensemble de filtres dans la page qui améliorent la façon dont vous personnalisez votre file d'attente d'incidents dans Microsoft Defender XDR. Désormais, vous pouvez facilement rechercher des filtres spécifiques et enregistrer vos jeux de filtres fréquemment utilisés pour personnaliser votre expérience de réponse aux incidents.

- Grâce au nouveau journal d'activité des incidents, les analystes de la sécurité peuvent désormais documenter de manière exhaustive les étapes suivies lors de l'enquête sur un incident. De plus, au lieu de commentaires en texte simple, les analystes disposent désormais de commentaires en texte enrichi pour les incidents. Ils peuvent appliquer diverses options de formatage telles que le gras, l'italique, le soulignement, les puces, etc., ainsi qu'ajouter des liens et des images pour rendre leurs commentaires plus expressifs et informatifs. En outre, la fonction de synchronisation bidirectionnelle avec le journal d'activité de Microsoft Sentinel permet aux équipes SOC de bénéficier d'une intégration transparente des journaux et des commentaires.

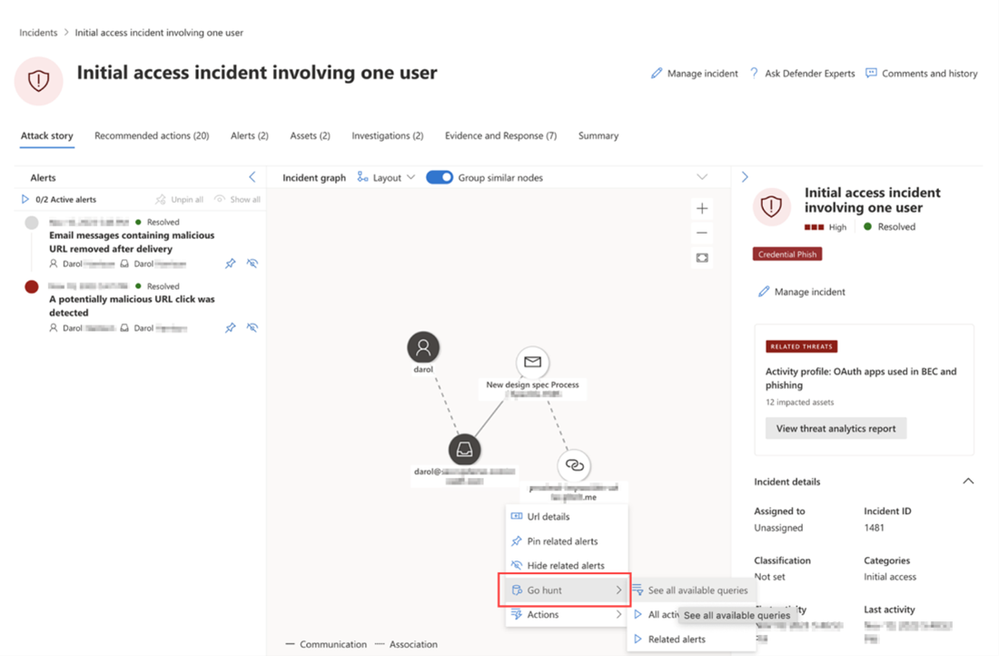

- La fonction Go hunt est désormais disponible dans l’attack story de la page de l'incident permettant aux analystes de sécurité d'accéder à la fonction de chasse directement à partir du graphique de l'incident, offrant ainsi une vue d'ensemble bien organisée des données liées à l'incident, le tout dans le même onglet. Avec Go hunt, les analystes peuvent rapidement collecter plus de données sur diverses entités telles que les appareils, les IP, les URL et les fichiers.

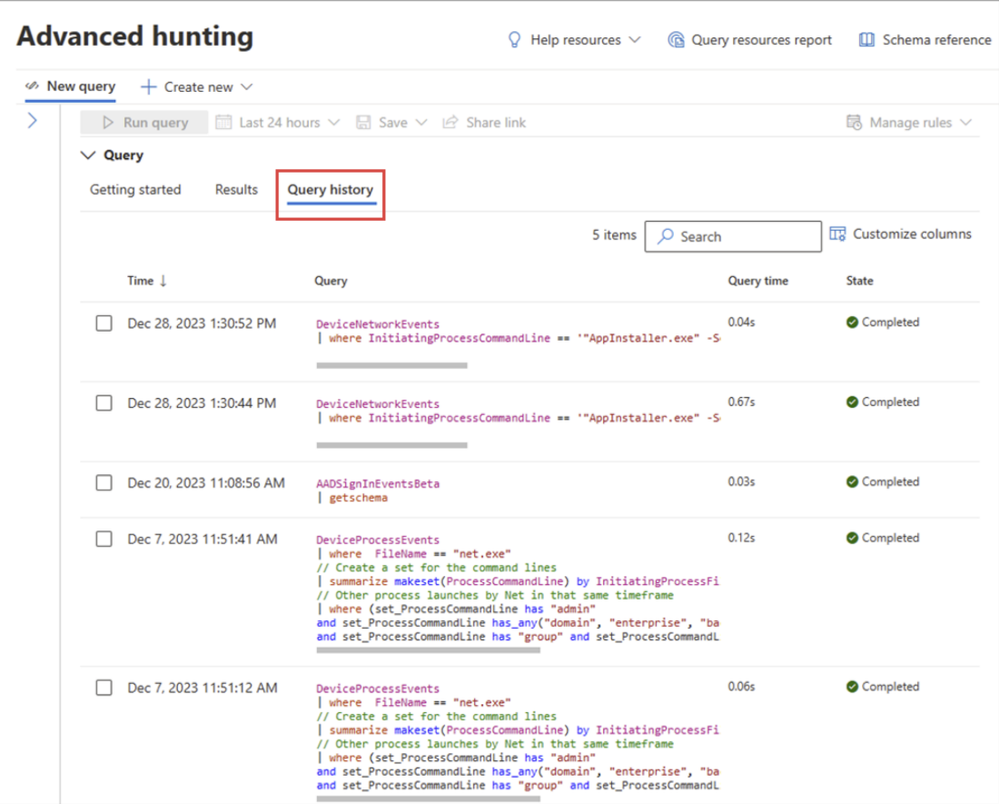

- (Preview) L'historique des requêtes dans l’Advanced Hunting est désormais disponible. Vous pouvez désormais réexécuter ou affiner les requêtes que vous avez lancées récemment. Jusqu'à 30 requêtes effectuées au cours des 28 derniers jours peuvent être chargées dans le volet de l'historique des requêtes.

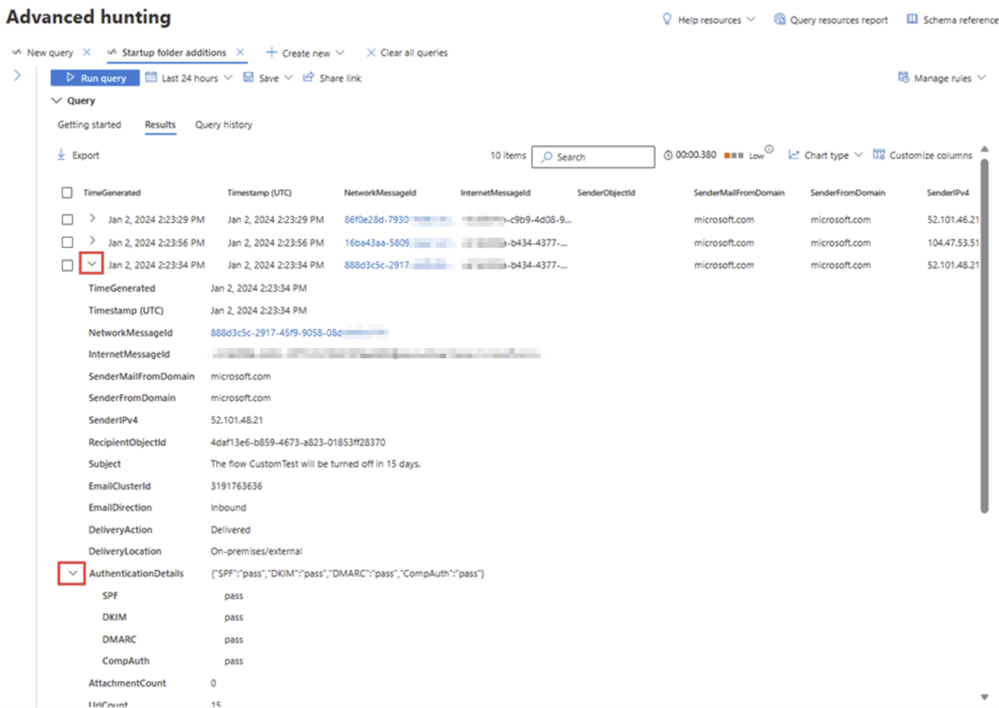

- (Preview) Des fonctions supplémentaires permettant d'approfondir les résultats de vos recherches dans le cadre d’Advanced Hunting sont désormais disponibles.

Plus d’informations sur : What's new in Microsoft 365 Defender | Microsoft Docs