Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Enregistrement des périphériques

- [Général] Les utilisateurs peuvent désormais accéder aux propriétés et aux actions clés des comptes, telles que la réinitialisation du mot de passe, à partir du portail d’entreprise.

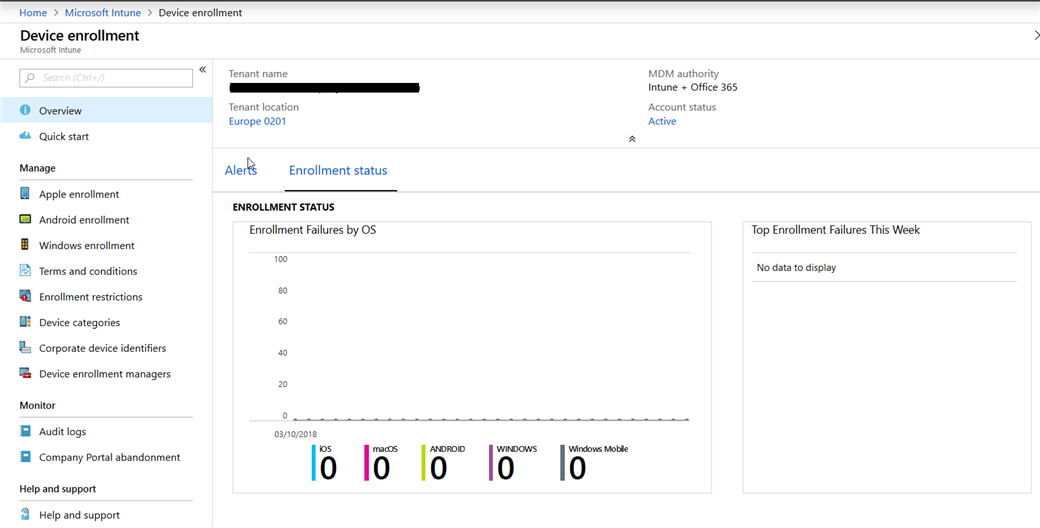

- [Général] Les alertes et les problèmes d’enregistrement apparaissent maintenant dans des onglets séparés sur la page Aperçu/Overview de Device Enrollment.

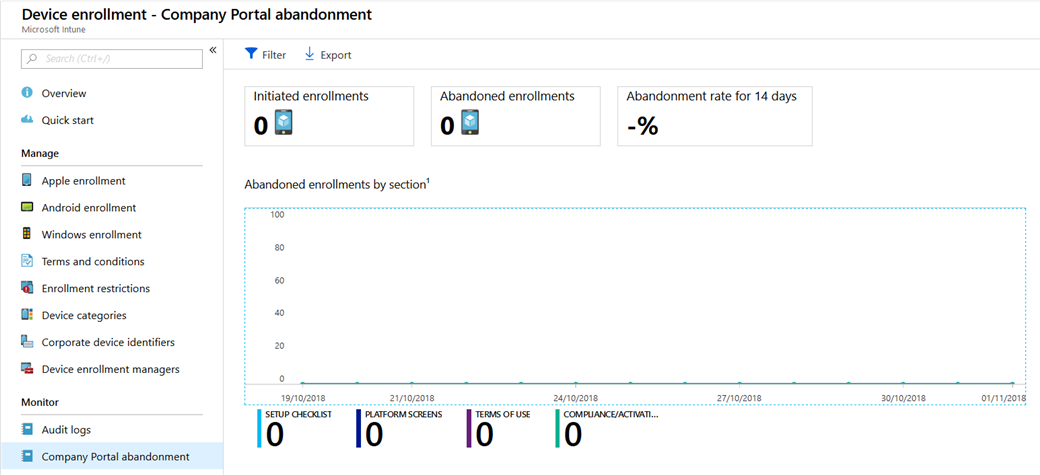

- [Général] Un nouveau rapport fournit des détails sur les enregistrements abandonnés est disponible sous Device enrollment > Monitor.

- [Général] Azure Active Directory a une fonction de conditions d'utilisation que vous pouvez utiliser à la place des conditions générales d'utilisation existantes d'Intune. La fonctionnalité des conditions d'utilisation d'Azure AD offre plus de flexibilité quant aux conditions à afficher et quand les afficher, un meilleur support des localisations, plus de contrôle sur la façon dont les termes sont rendus et un meilleur reporting. La fonctionnalité des conditions d'utilisation d'Azure AD nécessite Azure Active Directory Premium P1 qui fait également partie de la suite Enterprise Mobility + Security E3.

- [Windows 10] Les utilisateurs peuvent maintenant utiliser le menu contextuel du périphérique et des applications pour déclencher des actions communes comme renommer un appareil ou vérifier sa conformité.

- [Windows 10] Les utilisateurs pourront désormais déclencher des actions d'applications et de périphériques dans le portail d'entreprise Windows à l'aide de raccourcis clavier.

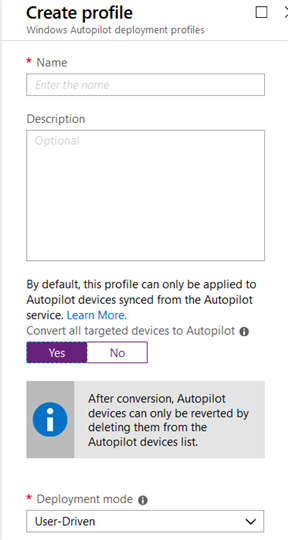

- [Windows 10] Vous pouvez appliquer des profils Windows Autopilot aux appareils Win 10 enregistrés dans Microsoft Intune mais qui n'ont pas encore été enregistrés pour Autopilot. Dans le profil Autopilot, choisissez l'option Convert all targeted devices to Autopilot pour enregistrer automatiquement les périphériques non Autopilot auprès du service de déploiement Windows Autopilot. Prévoir 48 heures pour le traitement de l’enregistrement. Lorsque le périphérique est retiré et réinitialisé, Autopilot le provisionnera.

- [Windows 10] Vous pouvez maintenant créer et affecter plusieurs profils de page de statut d’enregistrement (Enrollment Status Page) à des groupes Azure Active Directory.

- [Windows 10] Vous pourrez assigner des profils Windows Autopilot au groupe virtuel All devices. Pour ce faire, choisissez Device enrollment > Windows enrollment > Deployment Profiles > choisissez un profil > Assignments > sous Assigner pour choisissez All devices.

- [iOS] Apple Business Manager (ABM) fonctionne avec Intune et vous pouvez mettre à niveau votre compte Device Enrollment Program (DEP) vers ABM. Le processus dans Intune est le même. Pour mettre à niveau votre compte Apple DEP à ABM, rendez-vous sur https://support.apple.com/en-us/HT208817.

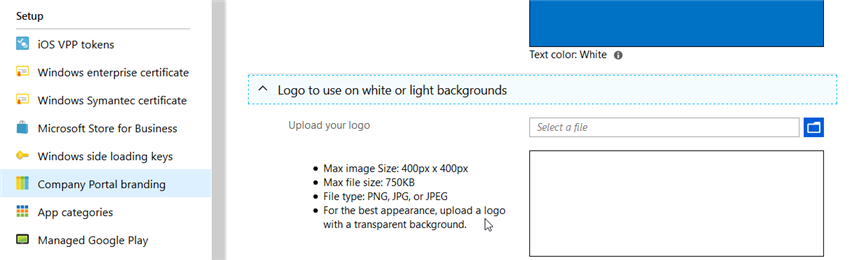

- [iOS] Il est possible de télécharger une image personnalisée représentant l’entreprise qui sera affichée en arrière-plan sur la page de profil de l'utilisateur dans l'application iOS Company Portal.

Gestion du périphérique

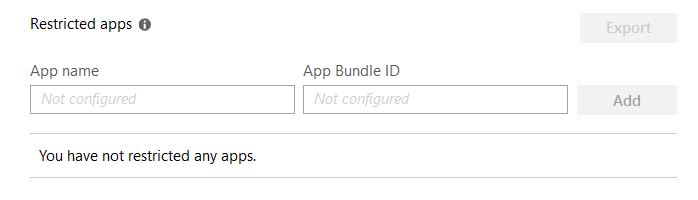

- [Android] Il est possible de restreindre les applications et bloquer l'accès aux ressources de l'entreprise sur les appareils Android. Dans Device compliance > Policies > Create policy > Android > System Security, il y a un nouveau paramètre dans la section vice Security, appelé Restricted apps. Le paramètre Restricted apps utilise une stratégie de conformité pour bloquer l'accès aux ressources de l'entreprise si certaines applications sont installées sur le périphérique. L'appareil est considéré comme non conforme jusqu'à ce que les applications restreintes soient supprimées du périphérique.

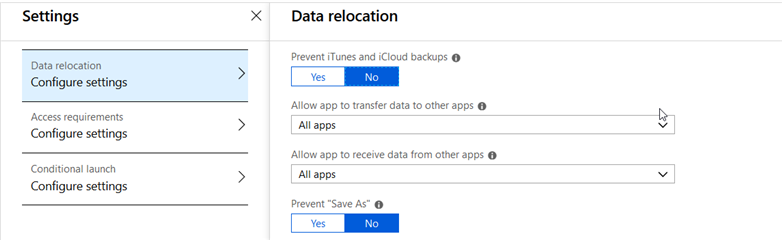

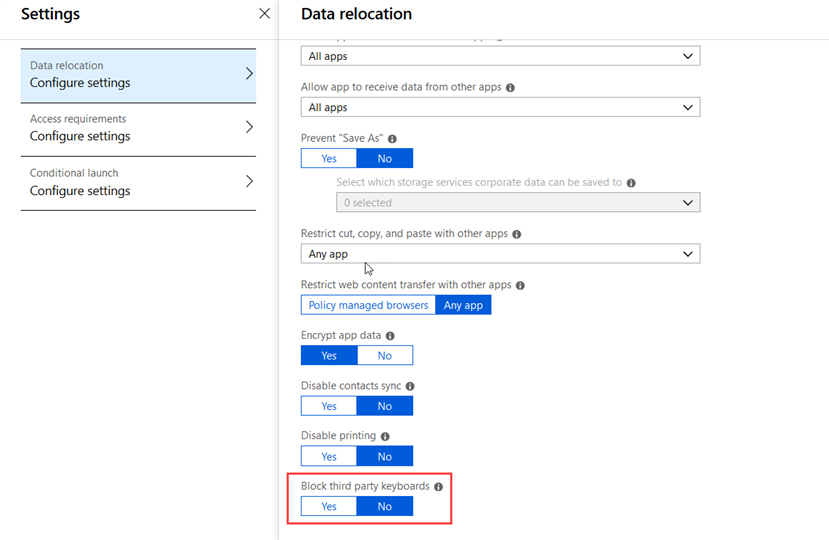

- [iOS/Android] Les stratégies de protection des applications Intune vous permettent de configurer divers paramètres de protection des données pour les applications protégées Intune, telles que Microsoft Outlook et Microsoft Word. Microsoft a modifié l'apparence et la convivialité de ces paramètres pour iOS et Android afin de faciliter la recherche de paramètres individuels. Il existe trois catégories de paramètre de stratégie :

- Data relocation - Ce groupe comprend les contrôles de prévention des pertes de données (DLP), comme les restrictions couper, copier, coller et sauvegarder. Ces paramètres déterminent la façon dont les utilisateurs interagissent avec les données des applications.

- Access requirements - Ce groupe contient les options PIN par application qui déterminent comment l'utilisateur final accède aux applications dans un contexte de travail.

- Conditional launch - Ce groupe contient des paramètres tels que les paramètres minimums du système d'exploitation, la détection de jailbreak et de périphérique rooté, et les délais de grâce hors ligne.

- [Windows 10] Intune supporte maintenant le regroupement des périphériques Windows via un Identifiant de corrélation lors de l'enregistrement à l'aide de Windows Autopilot pour les périphériques existants via Configuration Manager. L’identifiant de corrélation est un paramètre du fichier de configuration Windows Autopilot. Intune règle automatiquement l'attribut Azure AD device enrollmentProfileName sur "OfflineAutopilotprofile-". Ceci permet de créer des groupes dynamiques Azure AD à partir de l'identifiant de corrélation via l'attribut enrollmentprofileName pour les enregistrements de Windows Autopilot. Pour plus d'informations, consultez Windows Autopilot for existing devices.

Configuration du périphérique

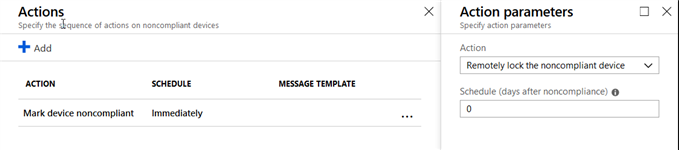

- [Général] Lorsqu'un périphérique n'est pas conforme, vous pouvez créer une action sur la stratégie de conformité qui verrouille le périphérique à distance. Ceci s’applique à Android, iOS, macOS, Windows 10 Mobile, Windows Phone 8.1.

- [Général] Auparavant, il n’était pas possible de supprimer un profil email d'un périphérique s'il s'agissait du seul profil de messagerie. Avec cette mise à jour, ce comportement change. Désormais, vous pouvez supprimer un profil de messagerie, même s'il s'agit du seul profil de messagerie de périphérique.

- [Général] Dans certains scénarios, les certificats PKCS et SCEP restent sur les périphériques, même lors de la suppression d'une stratégie déployée sur groupe, de la suppression d'une configuration ou d'un déploiement de conformité, ou de la mise à jour par un administrateur d'un profil SCEP ou PKCS existant. Cette mise à jour change le comportement. Il existe certains scénarios dans lesquels les certificats PKCS et SCEP sont supprimés des périphériques, et certains scénarios dans lesquels ces certificats restent sur le périphérique. Vous pouvez consulter la page Remove SCEP and PKCS certificates in Microsoft Intune pour en apprendre plus.

- [Windows 10] Lorsque vous créez un profil de configuration VPN (Device configuration > Profiles > Create profile > Windows 10 and later platform > VPN profile type), vous saisissez certains paramètres DNS. Avec cette mise à jour, vous pouvez également entrer plusieurs suffixes DNS. Lorsque vous utilisez des suffixes DNS, vous pouvez rechercher une ressource réseau en utilisant son nom court au lieu du FQDN. Cette mise à jour vous permet également de changer l'ordre des suffixes DNS. Les paramètres VPN de Windows 10 répertorient les paramètres DNS actuels.

- [Android] Vous pouvez utiliser des connexions VPN Always-On (permanente) sur des périphériques d'entreprise Android avec des work profiles gérés. Les connexions VPN toujours actives restent connectées ou se reconnectent immédiatement lorsque l'utilisateur déverrouille son appareil, lorsque l'appareil redémarre ou lorsque le réseau sans fil change. Vous pouvez également mettre la connexion en mode "lockdown", qui bloque tout le trafic réseau jusqu'à ce que la connexion VPN soit active. Vous pouvez activer le VPN Always-on dans Device configuration > Profiles > Create profile > Android enterprise for platform > Device restrictions > Connectivity settings.

- [Android] Lorsque vous créez une nouvelle stratégie de conformité (Intune > Device compliance > Policies > Create policy > Android or Android enterprise for Platform > System Security), la valeur par défaut du type de mot de passe requis change de la Valeur par défaut du périphérique à Au moins numérique (At least numeric). Ceci s’applique à Android et Android Enterprise.

- [Windows 10/iOS] Les certificats SCEP peuvent maintenant être délivrés à des périphériques, y compris des périphériques sans utilisateur tels que des kiosques (Device configuration > Profiles > Create profile > Windows 10 and later for platform > SCEP certificate for profile). On retrouve d’autres améliorations comme :

- La propriété Subject d'un profil SCEP est maintenant une zone de texte personnalisée et peut inclure de nouvelles variables.

- La propriété Subject alternative name (SAN) d'un profil SCEP est maintenant un format de table et peut inclure de nouvelles variables. Dans le tableau, un administrateur peut ajouter un attribut et remplir la valeur dans une zone de texte personnalisée. Le SAN prend en charge les attributs suivants :

- DNS

- Adresse électronique

- UPN

- [Windows 10] Améliorations sur les profils de configuration des Kiosks Windows 10 (Device configuration > Profiles > Create profile > Windows 10 and later for platform > Kiosk preview for profile type) :

- Actuellement, vous pouvez créer plusieurs profils de kiosque sur le même appareil. Avec cette mise à jour, Intune ne supportera qu'un seul profil de kiosque par appareil. Si vous avez toujours besoin de plusieurs profils de kiosque sur un seul appareil, vous pouvez utiliser des URIs personnalisés.

- Dans un profil Kiosk avec plusieurs applications, vous pouvez sélectionner la taille des tuiles de l'application et l'ordre de disposition du menu Démarrer dans la grille de l'application. Si vous préférez plus de personnalisation, vous pouvez continuer à télécharger un fichier XML.

- Les paramètres du navigateur du Kiosk sont déplacés dans les paramètres Kiosk. Actuellement, les paramètres du navigateur Web du Kiosk ont leur propre catégorie dans le portail Azure.

- [Windows 10] Les scripts PowerShell dans Intune peuvent être ciblés sur les groupes de sécurité de périphérique dans Azure Active Directory.

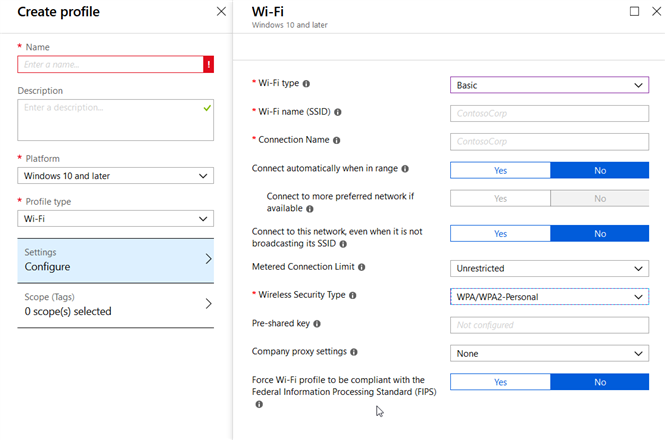

- [Windows 10] Avec cette mise à jour, il est possible d’utiliser une clé pré-partagée (PSK) avec le protocole de sécurité WPA/WPA2-Personal pour authentifier un profil de configuration Wi-Fi pour Windows 10. Vous pouvez également spécifier la configuration du coût d'un réseau taxé/payant pour les périphériques avec Windows 10 1809. Actuellement, vous devez importer un profil Wi-Fi ou créer un profil personnalisé pour utiliser une clé pré-partagée.

- [iOS] Un nouveau paramètre permet d’activer le contrôle d'accès réseau (NAC) lorsque vous créez un profil de configuration VPN pour Cisco AnyConnect, F5 Access, et Citrix SSO pour iOS. Ce paramètre permet d'inclure l'Identifiant NAC du périphérique dans le profil VPN. Pour l’instant, aucun client VPN ou partenaire NAC ne prend en charge ce paramétrage.

- [macOS] Cette mise à jour inclut macOS Gatekeeper pour évaluer la conformité des périphériques. Pour définir la propriété Gatekeeper, ajoutez une stratégie de conformité pour les périphériques macOS.

Gestion des applications

- [Général] Vous pouvez dépanner le succès de l'installation des applications en consultant la colonne intitulée App install dans l’espace Troubleshooting. Pour afficher l’espace Troubleshooting, dans le portail Intune, sélectionnez Troubleshoot sous Help and support.

- [Android/iOS] Les administrateurs peuvent contrôler les comptes utilisateurs ajoutés aux applications Microsoft Office sur les périphériques gérés. Vous pouvez limiter l'accès aux seuls comptes utilisateurs autorisés de l’entreprise et bloquer les comptes personnels sur les périphériques enregistrés.

- [Android/iOS] L’administrateur peut exiger un code PIN non biométrique après un délai d’attente spécifié par l’administrateur. Ceci permet d’améliorer la sécurité pour la gestion des applications mobiles (MAM). Les paramètres affectent les utilisateurs qui utilisent Touch ID (iOS), Face ID (iOS), Android Biometric ou d'autres futures méthodes d'authentification biométrique pour accéder à leurs applications compatibles APP/MAM. Ces paramètres permettent aux administrateurs d'Intune d'avoir un contrôle plus granulaire sur l'accès des utilisateurs, éliminant les cas où un appareil avec plusieurs empreintes digitales ou d'autres méthodes d'accès biométriques peut révéler des données d'entreprise à un utilisateur incorrect. Dans le portail Azure, ouvrez Microsoft Intune. Sélectionnez Client apps > App protection policies > Add a policy > Settings.

- [Android/iOS] Vous pouvez maintenant créer une stratégie de configuration des applications Outlook sur iOS et Android pour les utilisateurs On-Premises qui utilisent l'authentification Basic avec le protocole ActiveSync. D'autres paramètres de configuration seront ajoutés au fur et à mesure qu'ils seront activés sur Outlook pour iOS et Android.

- [iOS] Les administrateurs peuvent bloquer l'utilisation de claviers tiers lors de l'accès aux données de l'entreprise dans les applications protégées par des stratégies. Lorsqu’une stratégie de protection applicative (APP) est configurée pour bloquer les claviers tiers, l'utilisateur du périphérique reçoit un message la première fois qu'il interagit avec des données d'entreprise lorsqu'il utilise un clavier tiers. Toutes les options, autres que le clavier natif, sont bloquées et les utilisateurs du périphérique ne les verront pas. Les utilisateurs de l'appareil ne verront le message d’information qu'une seule fois.

- [iOS] Les utilisateurs sont maintenant invités à entrer leur code PIN après avoir effectué des modifications biométriques sur leur périphérique iOS. Cela comprend les modifications apportées aux empreintes digitales enregistrées (TouchID) ou à l'identification faciale (Face ID). Le timing de l'invite dépend de la façon dont la configuration des exigences d'accès recontrôle après le délai d'attente (minutes). Lorsqu'aucun code PIN n'est défini, l'utilisateur est invité à en définir un. Cette fonctionnalité n'est disponible que pour iOS, et nécessite l’utilisation d'applications qui intègrent le SDK Intune APP pour iOS, version 9.0.1 ou ultérieure. L'intégration du SDK est nécessaire pour que le comportement puisse être appliqué aux applications ciblées. Cette intégration se fait sur une base continue et dépend des équipes de développement d'application. Parmi les applications qui l’utilisent, on retrouve WXP, Outlook, Managed Browser et Yammer.

- [iOS] Vous pouvez séparer le contrôle des paramètres de transfert de données Intune APP sur les périphériques iOS MDM enregistrés en spécifiant l'identité de l'utilisateur enregistré, sous la forme d’UPN. Les administrateurs qui n'utilisent pas l’IntuneMAMUPN n'observeront pas de changement de comportement.

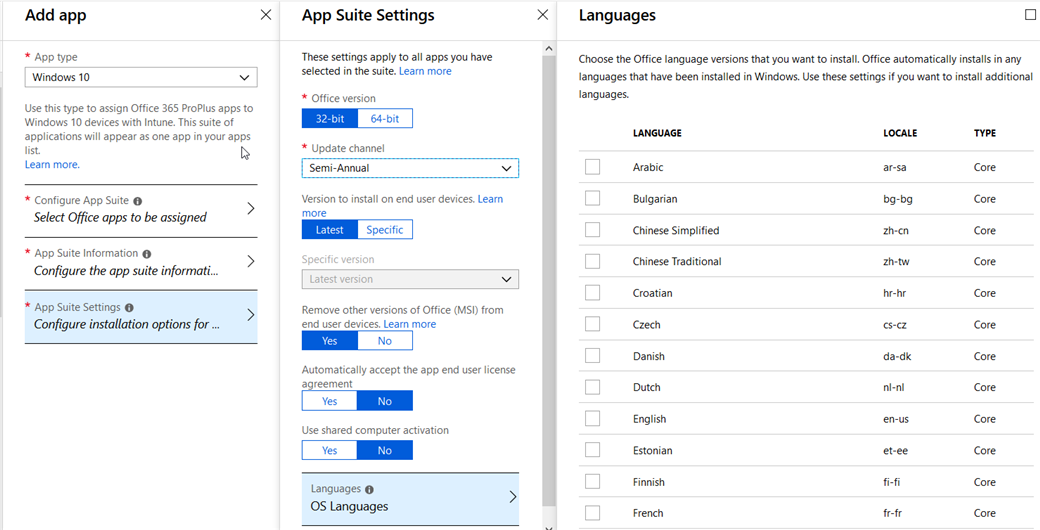

- [Windows 10] Vous pourrez déployer des langues supplémentaires pour les applications Office 365 Pro Plus gérées par Intune. La liste des langues disponibles comprend le type de pack de langues (noyau, partiel et relecture). Dans le portail Azure, sélectionnez Microsoft Intune > Client Apps > Apps > Add. Sélectionnez Windows 10 sous Office 365 Suite. Sélectionnez Langues dans la tuile Paramètres.

- [Windows 10] Lorsque Intune installe Office sur les machines des utilisateurs, les utilisateurs obtiennent automatiquement les mêmes paquets de langues qu'ils avaient avec les précédentes installations de .MSI Office.

- [Windows 10] Intune supporte maintenant une taille maximale de package d’applications à 8 Go pour les applications métiers.

- [Windows 10] Les extensions de fichiers pour les applications métiers Windows comprennent désormais les .msi, .appx, .appx, .appxbundle, .msix et .msixbundle. Vous pouvez ajouter une application dans Microsoft Intune en sélectionnant Client apps > Apps > Add. Pour les applications métiers, sélectionnez ine-of-business app comme type d'application, sélectionnez le fichier de l’app, puis entrez un fichier d'installation avec l'extension appropriée.

- [Windows 10] En s'appuyant sur le support existant des applications métiers et des applications du Microsoft Store for Business, les administrateurs peuvent utiliser Intune pour déployer la plupart des applications existantes de leur entreprise sur les périphériques Windows 10. Les administrateurs peuvent ajouter, installer et désinstaller des applications pour les utilisateurs de Windows 10 dans une variété de formats, tels que MSIs, Setup.exe ou MSP. Intune évaluera les règles des exigences avant le téléchargement et l'installation, notifiant les utilisateurs finaux de l'état ou les exigences de redémarrage à l'aide du Centre de notifications de Windows 10. Cette fonctionnalité permet de prendre aux entreprises intéressées de transférer cette charge de travail vers Intune et le cloud. Cette fonctionnalité est actuellement en Preview et Microsoft prévoit d’ajouter de nouvelles fonctionnalités importantes au cours des prochains mois.

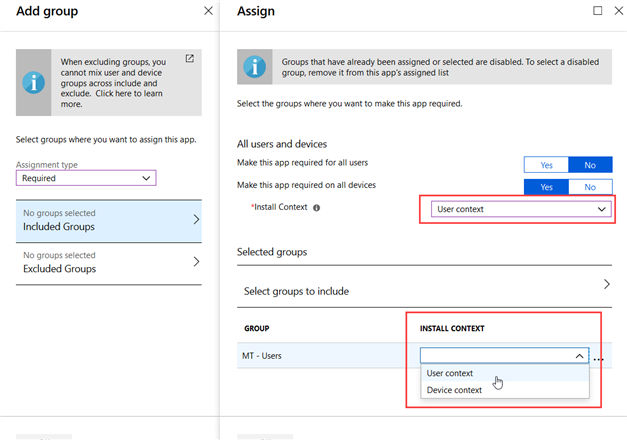

- [Windows 10] Vous pouvez déployer les applications Win32 afin qu'elles soient installées dans le contexte utilisateur pour des utilisateurs individuels, et non pas pour tous les utilisateurs du périphérique.

- [Windows 10] Les utilisateurs n'ont plus besoin d'être connectés aux périphériques pour installer des applications Win32 ou exécuter des scripts PowerShell.

Supervision et Dépannage

- [Général] Nouvelle expérience de support Intune dans le portail d‘administration de périphérique de Microsoft 365. Microsoft déploie une nouvelle expérience d'aide et de support pour Intune dans le portail Microsoft 365 Device Management. Cette nouvelle expérience vous permet de décrire votre problème dans vos propres mots et d'obtenir des conseils de dépannage et du contenu de remédiation sur le Web. Ces solutions sont proposées via un algorithme d'apprentissage machine basé sur des règles, piloté par les demandes des utilisateurs. En plus des conseils spécifiques, vous pouvez également utiliser le nouveau workflow de création de cas pour ouvrir un cas de support par e-mail ou par téléphone.

PowerShell

- [Général] Un nouveau module PowerShell, qui prend en charge l'API Intune via Microsoft Graph, est maintenant disponible en Preview sur GitHub.

Plus d’informations sur : https://docs.microsoft.com/en-us/intune/whats-new