Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Général

- [Général] Microsoft Intune adopte un nouveau logo. L’icône sera progressivement déployée dans le centre d’administration Intune, l’application Portail d’entreprise et l’ensemble des applications associées au cours des prochains mois.

Enregistrement des périphériques

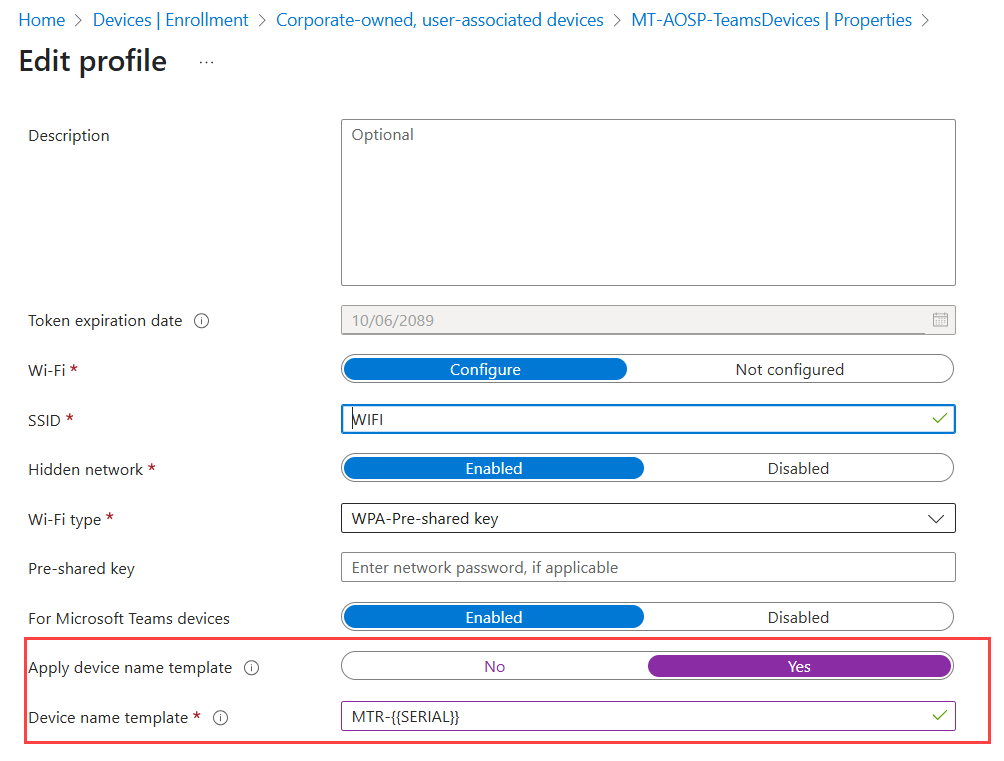

- [Android] Il est désormais possible de définir un modèle de nommage personnalisé pour les appareils Android (AOSP) « corporate-owned », qu’ils soient user-affiliated ou userless. Le modèle, disponible directement dans le profil d’inscription, peut combiner du texte libre et des variables prédéfinies (numéro de série, type d’appareil, nom d’utilisateur, etc.).

- [Android] Modification des rôles pour la gestion des limites d’inscription : les utilisateurs titulaires du rôle « Policy and Profile Manager » (ou des autorisations héritées de ce rôle) disposent désormais d’un accès en lecture seule aux stratégies de limite d’inscription. La création et la modification de ces stratégies nécessitent dorénavant le rôle « Intune Administrator ».

Gestion du périphérique

- [Android/iOS/macOS] Inventaire multiplateforme : Intune collecte désormais par défaut un jeu étendu de données pour les appareils Android (32 propriétés) et Apple (74 propriétés) afin de fournir une visibilité plus complète dans l’inventaire des périphériques. Ceci peut se faire via la création d'une stratégie de configuration Properties catalog.

- [Android] Sessions Remote Help non assistées : sur les appareils Zebra et Samsung inscrits comme « corporate-owned dedicated », l’écran est désormais masqué pendant l’assistance et l’utilisateur est averti s’il tente d’interagir avec l’appareil, renforçant ainsi la sécurité et la confidentialité.

- [Windows] Intune peut maintenant collecter les informations de l’entité SimInfo dans l’inventaire enrichi des appareils Windows, améliorant les possibilités de reporting et de diagnostic.

Configuration du périphérique

- [Windows] Support des profils DFCI pour les appareils NEC sous Windows 10/11. Les administrateurs peuvent désormais gérer les paramètres UEFI/BIOS de ces modèles directement depuis Intune (Appareils > Gérer les appareils > Configuration > Créer > Windows 10 et versions ultérieures > Modèles > Device Firmware Configuration Interface)

Sécurité du périphérique

- [Windows] Endpoint Privilege Management (EPM) prend en charge un nouveau type d’élévation « Deny ». Une règle définie sur Deny empêche l’exécution en contexte élevé d’un fichier spécifié, offrant une méthode supplémentaire pour bloquer les logiciels malveillants ou indésirables.

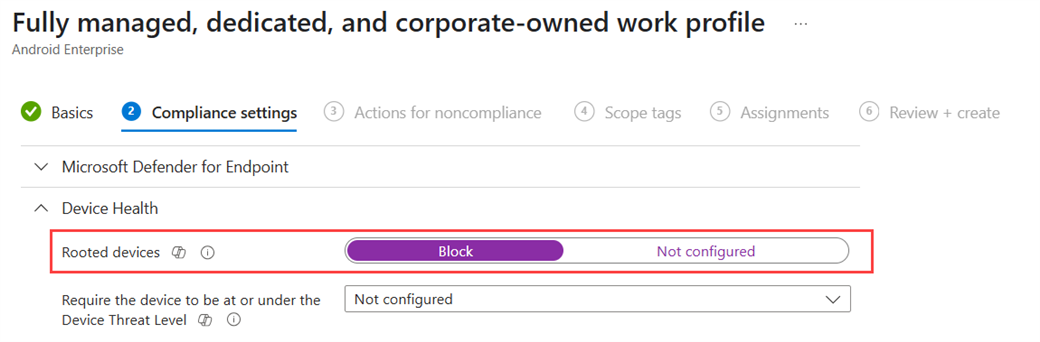

- [Android] Les stratégies de conformité peuvent désormais détecter si un appareil Android Enterprise (fully managed, dedicated ou COPE) est rooté et le marquer comme non conforme.

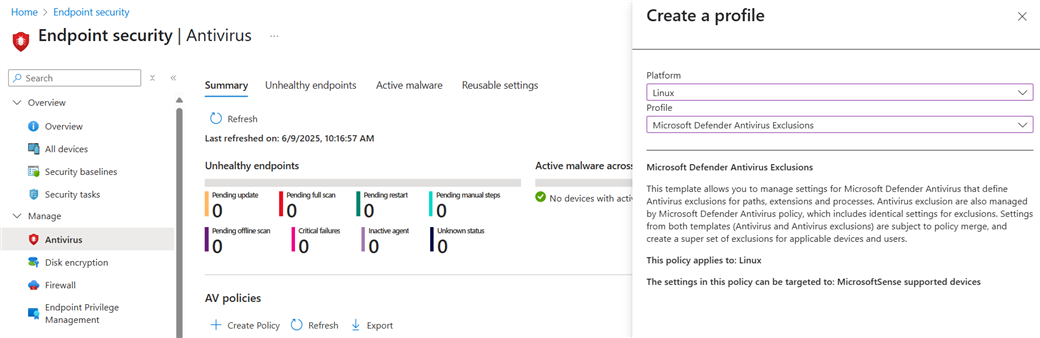

- [Linux] Nouveau profil « Microsoft Defender Global Exclusions (AV+EDR) » permettant de gérer, pour les appareils Linux pilotés par le scénario Defender for Endpoint, des exclusions communes aux moteurs Antivirus et EDR (par chemin, dossier ou processus).

Gestion des applications

- [Général] « 4CEE Connect » (4CEE Development) et « Mobile Helix Link for Intune » (Mobile Helix) sont désormais compatibles avec les stratégies de protection des applications.

- [visionOS] Les politiques APP s’étendent aux « Apple specialty devices ». Microsoft Edge (v136+), OneDrive (v16.8.4+) et Outlook (v4.2513.0+) peuvent être protégés via une configuration MAM spécifique (clé com.microsoft.intune.mam.visionOSAllowiPadCompatApps = Enabled).

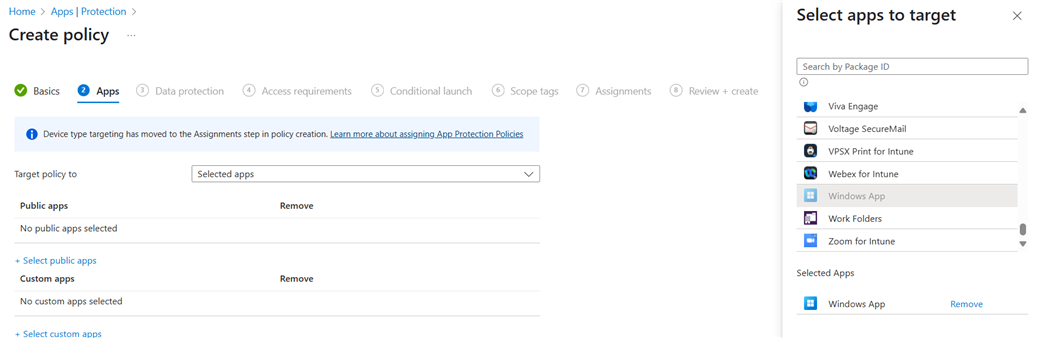

- [Android] « Windows App » (Microsoft Corporation) devient une application protégée Intune.

- [iOS] « Microsoft Clipchamp » (Microsoft Corporation) rejoint la liste des applications protégées.

Plus d’informations sur : What's new in Microsoft Intune - Azure | Microsoft Docs