Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Enregistrement des périphériques

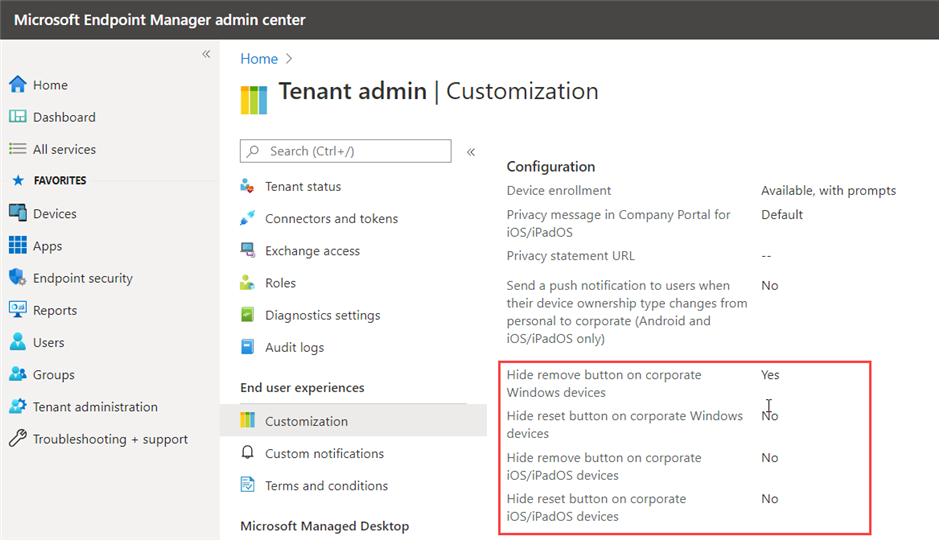

- [Général] Vous pouvez personnaliser les actions disponibles en libre-service qui sont montrées aux utilisateurs dans l'application et le site web du portail d'entreprise. Pour éviter des actions involontaires, vous pouvez configurer ces paramètres en sélectionnant Tenant Administration > Customization. Les actions suivantes sont disponibles :

- Cacher le bouton de suppression sur le périphérique Windows.

- Cacher le bouton de réinitialisation sur les périphériques Windows.

- Cacher le bouton de réinitialisation sur les périphériques iOS.

- Cacher le bouton de suppression sur les périphériques iOS de l'entreprise.

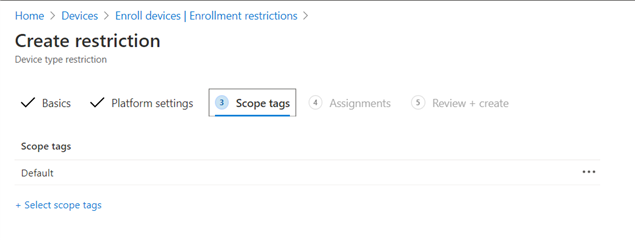

- [Général] Vous pouvez désormais attribuer des balises de portée aux restrictions d’enregistrement. Pour ce faire, allez dans Microsoft Endpoint Manager > Devices > Enrollment restrictions > Create restriction. Créez l'un ou l'autre type de restriction et la page des balises sera présente.

- [Général] Microsoft a mis à jour les icônes du portail d'entreprise pour créer une apparence plus moderne qui est prise en charge sur les appareils à double écran et s'aligne sur le système Microsoft Fluent Design.

- [Windows 10] L'icône de l'application portail d’entreprise sur Windows a été mise à jour.

- [Android] Microsoft a amélioré l’expérience guidée dans le portail d'entreprise afin de permettre aux utilisateurs de trouver et d'installer plus facilement les applications. Après s'être enregistré en mode Work Profile, les utilisateurs recevront un message expliquant comment trouver les applications suggérées dans la version badgée de Google Play. La dernière étape de l’enregistrement de l'appareil avec le profil Android a été mise à jour pour afficher le nouveau message. Les utilisateurs verront également un nouveau lien "Get Apps" dans le tiroir du portail de l'entreprise à gauche. Pour faire place à ces expériences nouvelles et améliorées, l'onglet APPS a été supprimé.

- [iOS/iPadOS/macOS] En ce qui concerne Automated Device Enrollment d'Apple (Anciennement DEP), l'intervalle de synchronisation des périphériques automatisés entre Intune et Apple Business Manager a été réduit de 24 heures à 12 heures.

- [macOS] Le portail d'entreprise sur macOS met désormais en cache les comptes des utilisateurs, ce qui facilite la connexion. Les utilisateurs n'ont plus besoin de se connecter au portail d'entreprise chaque fois qu'ils lancent l'application. En outre, le portail d'entreprise affichera un sélecteur de compte si plusieurs comptes d'utilisateurs sont mis en cache, afin que les utilisateurs n'aient pas à saisir leur nom d'utilisateur.

- [macOS] Vous pouvez maintenant rechercher dans la documentation d'Intune directement à partir du portail d'entreprise de macOS. Dans la barre de menu, sélectionnez Help > Search et entrez les mots clés de la recherche pour trouver rapidement les réponses aux questions.

- [Windows 10] Windows Autopilot supporte maintenant les périphériques Hololens 2.

Gestion du périphérique

- [iOS] Vous pouvez maintenant utiliser la synchronisation à distance sur jusqu'à 100 périphériques iOS à la fois. Pour voir cette fonctionnalité, allez dans Microsoft Endpoint Manager > Devices > All devices > Bulk device actions.

Configuration du périphérique

- [Android] Intune supporte entièrement toutes les fonctionnalités fournies par Zebra OEMConfig. Les clients qui gèrent des périphériques Zebra Technologies avec Android Enterprise et OEMConfig peuvent déployer plusieurs profils OEMConfig sur un même périphérique. Les clients peuvent également consulter des rapports détaillés sur l'état de leurs profils OEMConfig Zebra. Ceci ne s’applique qu’à Zebra et pas aux autres fabricants.

- [macOS] Avec l’arrivée de macOS 10.15, Apple a introduit les extensions système en remplacement des extensions Kernel (Noyau). Si vous aviez l’habitude d’utiliser les extensions Kernel pour configurer le système et les applications avec Microsoft Intune, vous devez basculer sur les extensions système. En effet, Apple a déprécié les extensions kernel à partir de la version 10.15.4. Ainsi, leurs utilisations déclenchent une notification à l'utilisateur que le logiciel comprend une API dépréciée et lui demande de contacter le développeur pour trouver des alternatives.

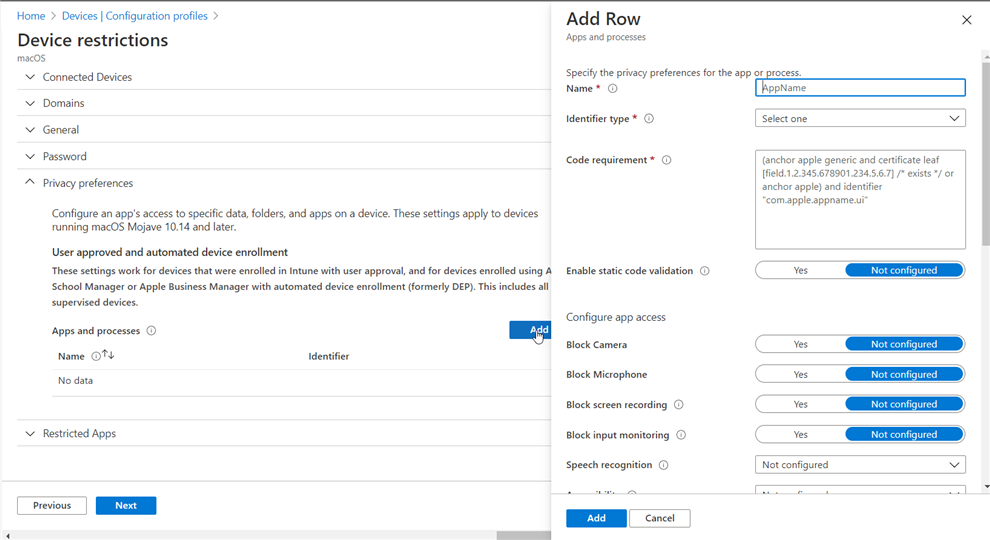

- [macOS] Avec la sortie de macOS Catalina 10.15, Apple a ajouté de nouvelles améliorations en matière de sécurité et de confidentialité. Par défaut, les applications et les processus ne peuvent pas accéder à des données spécifiques sans le consentement de l'utilisateur. Si les utilisateurs ne donnent pas leur consentement, les applications et les processus peuvent ne pas fonctionner. Intune ajoute le support des paramètres qui permettent aux administrateurs d'autoriser ou de refuser le consentement à l'accès aux données au nom des utilisateurs finaux sur les périphériques MacOS 10.14 et plus. Ces paramètres garantiront que les applications et les processus continuent à fonctionner correctement et réduiront le nombre d'invites.

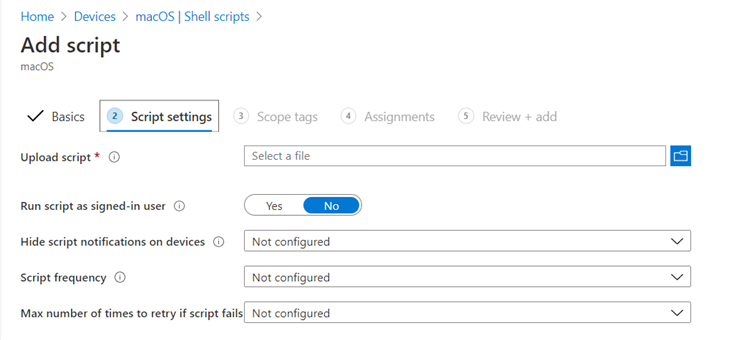

- [macOS] Disponibilité Générale de la fonctionnalité d’exécution de script pour macOS. Microsoft a ajouté le support des scripts assignés à l'utilisateur et des périphériques macOS qui ont été enregistrés au programme Automated Device Enrollment d'Apple (anciennement appelé Device Enrollment Program).

Gestion des applications

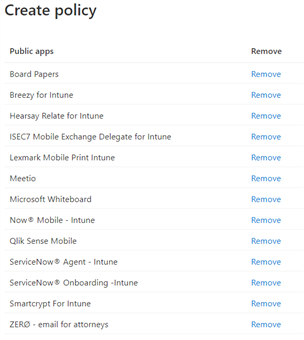

- [Général] Les applications protégées suivantes sont disponibles dans les stratégies de protection applicatives :

- Board Papers

- Breezy for Intune

- Hearsay Relate for Intune

- ISEC7 Mobile Exchange Delegate for Intune

- Lexmark for Intune

- Meetio Enterprise

- Microsoft Whiteboard

- Now® Mobile - Intune

- Qlik Sense Mobile

- ServiceNow® Agent - Intune

- ServiceNow® Onboarding - Intune

- Smartcrypt for Intune

- Tact for Intune

- Zero - email for attorneys

- [iOS] Les applications qui sont publiées en tant qu'applications disponibles dans le cadre du programme d'achat en volume (VPP) seront automatiquement mises à jour lorsque la mise à jour automatique des applications est activée pour le token VPP. Auparavant, les applications disponibles dans le cadre du VPP ne se mettaient pas automatiquement à jour. Les utilisateurs devaient se rendre sur le portail d’entreprise et réinstaller l'application si une version plus récente était disponible. Les applications requises gèrent toujours les mises à jour automatiques.

- [Android] Les utilisateurs de périphériques Android qui reçoivent un avertissement, un blocage ou un effacement par une stratégies de protection applicative bénéficieront d'une nouvelle expérience utilisateur. Au lieu de l'expérience de dialogue actuelle, les utilisateurs verront un message pleine page décrivant la raison de l'avertissement, du blocage ou de la suppression et les mesures à prendre pour remédier au problème.

- [Windows 10] Les applications Windows 32 bits (x86) qui sont déployées comme étant disponibles pour les appareils ARM64 sont désormais affichées dans le portail de l'entreprise.

Supervision et Dépannage

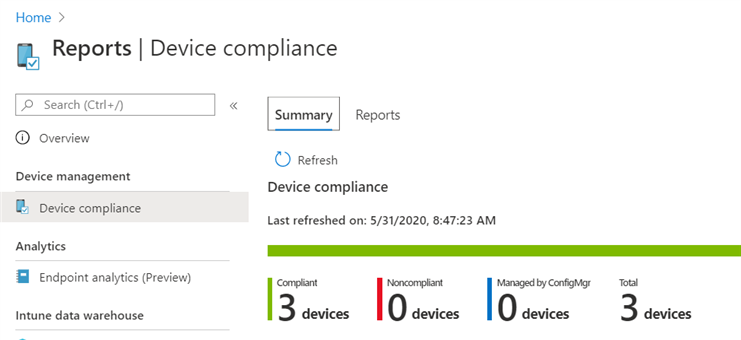

- [Général] Le panneau de vue d'ensemble des rapports propose désormais un onglet Summary et un onglet Reports. Dans le centre d'administration de Microsoft Endpoint Manager, sélectionnez Reports, puis l'onglet reports pour voir les types de rapports disponibles.

Sécurité

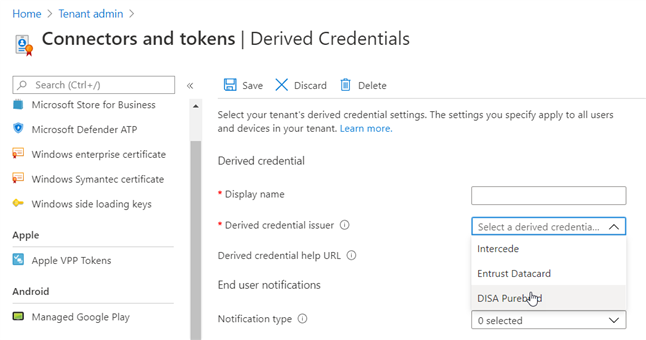

- [Général] Vous pouvez désormais utiliser DISA Purebred comme fournisseur d'identifiants dérivés sur les périphériques Android Enterprise Fully Managed. Le support comprend la récupération d'un derived credential pour DISA Purebred. Vous pouvez utiliser derived credential pour l'authentification d'une application, la signature et/ou le chiffrement Wi-Fi, VPN ou S/MIME avec les applications qui le supporte.

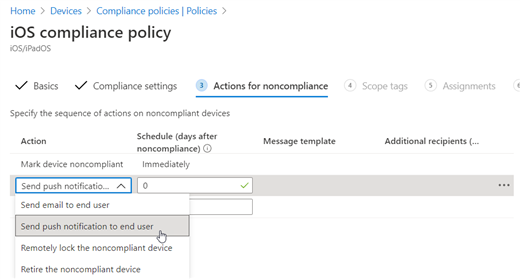

- [Général] Vous pouvez maintenant configurer une action de non-conformité qui envoie une notification "push" à un utilisateur lorsque son périphérique ne répond pas aux conditions d'une stratégie de conformité. La nouvelle action est Send push notification to end user, et est prise en charge sur les périphériques Android et iOS. Lorsque l'utilisateur sélectionne la notification push sur son périphérique, le portail de l'entreprise ou l'application Intune s'ouvre pour afficher les détails des raisons de la non-conformité.

- [Général] La documentation relative à Intune Endpoint Security est maintenant disponible. Vous pouvez la consulter dans le nœud Endpoint Security du centre d'administration de Microsoft Endpoint Manager.

- [Général] Les stratégies Endpoint Security ne sont plus en preview et sont maintenant prêtes à être utilisées dans les environnements de production, à deux exceptions près :

- Nouvelle Preview pour utiliser le profil des règles Microsoft Defender Firewall. Avec chaque instance de ce profil, vous pouvez configurer jusqu'à 150 règles de pare-feu pour compléter vos profils de pare-feu Microsoft Defender Firewall.

- La politique de sécurité de protection des comptes reste en Preview.

- [Général] Vous pouvez maintenant dupliquer des stratégies endpoint security. Les doublons conservent la configuration des paramètres de la stratégie d'origine, mais reçoivent un nouveau nom. La nouvelle instance de stratégie n'inclut alors aucune affectation à des groupes jusqu'à ce que vous modifiiez la nouvelle instance de stratégie pour les ajouter.

- [Général] Vous pouvez maintenant dupliquer une ligne de base de sécurité. Les doublons conservent la configuration des paramètres de la baseline d'origine, mais reçoivent un nouveau nom. La nouvelle instance de baseline n'inclut aucune affectation à des groupes jusqu'à ce que vous modifiiez la nouvelle instance de baseline pour les ajouter.

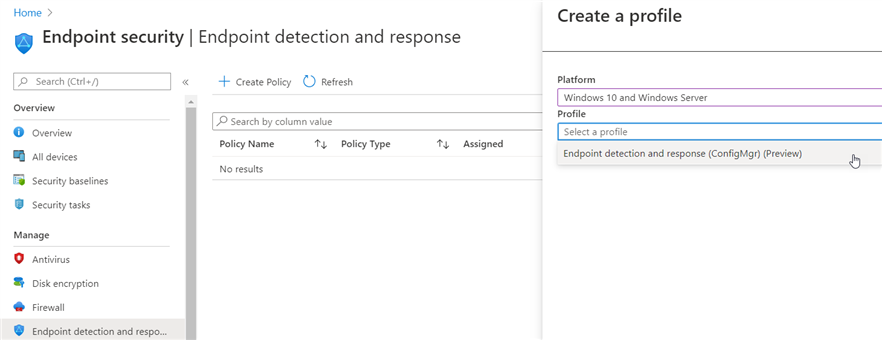

- [Windows 10] Utilisez la stratégie endpoint security pour for Endpoint detection and response (EDR) pour enregistrer et configurer les périphériques dans Microsoft Defender Advanced Threat Protection (ATP). Cette fonctionnalité prend en charge la stratégie pour des périphériques Windows gérés par Intune (MDM), et une autre stratégie distincte pour les périphériques Windows gérés par Configuration Manager. Pour utiliser la stratégie pour les périphériques ConfigMgr, vous devez configurer l’infrastructure en mode Tenant-Attach.

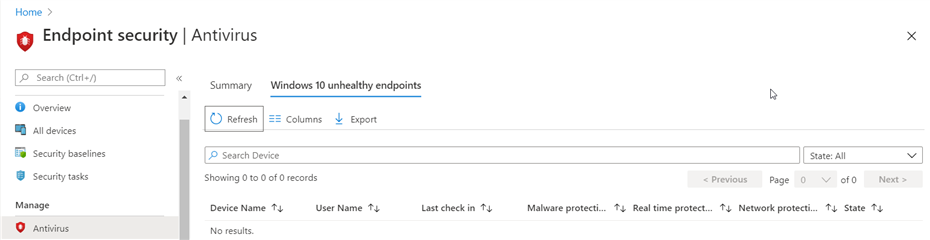

- [Windows 10] Un nouveau rapport sur la stratégie antivirus pour endpoint security est disponible : Windows 10 unhealthy endpoints. Ce rapport est une nouvelle page que vous pouvez sélectionner lorsque vous consultez votre stratégie antivirus. Le rapport affiche l'état antivirus des périphériques Windows 10 gérés par MDM.

- [Android] Vous pouvez désormais utiliser des certificats pour la signature S/MIME et le chiffrement avec Outlook sur Android. Grâce à ce support, vous pouvez fournir ces certificats en utilisant les profils de certificats importés SCEP, PKCS et PKCS. La fonctionnalité est supportée pour Android Enterprise Work Profile et Android Device Administrator. Elle est attendue prochainement pour Android Enterprise Fully Managed.

Plus d’informations sur : https://docs.microsoft.com/en-us/intune/whats-new