Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Enregistrement des périphériques

- [Général] Microsoft a revu les messages que les utilisateurs peuvent voir quand un périphérique n’est pas conforme. Les messages conservent leur signification originale mais ont été mis à jour avec un langage plus amical et un jargon moins technique. Microsoft a également mis à jour les liens vers la documentation et les mesures correctives afin de les tenir à jour.

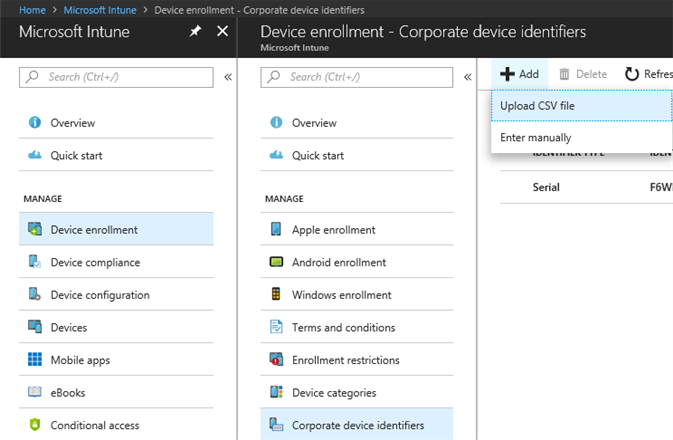

- [Général] Lors de l’upload des identifiants d’entreprise, Intune fournit la liste des identifiants dupliqués et propose une option permettant de remplacer ou garder les informations existantes.

- [Général] Vous pouvez maintenant ajouter manuellement des identifiants de périphérique d’entreprise via Device enrollment > Corporate Device Identifiers > Add.

- [macOS] Vous pouvez accéder aux préversions du portail d’entreprise pour macOS en joignant le programme Insider via le lien suivant.

- [iOS] dans la liste des tokens pour le programme d’enregistrement, il y a une nouvelle colonne qui affiche le nombre de périphériques sans un profil assigné. Ceci permet d’aider à l’assignation de profils avant de donner les périphériques à l’utilisateur.

Gestion du périphérique

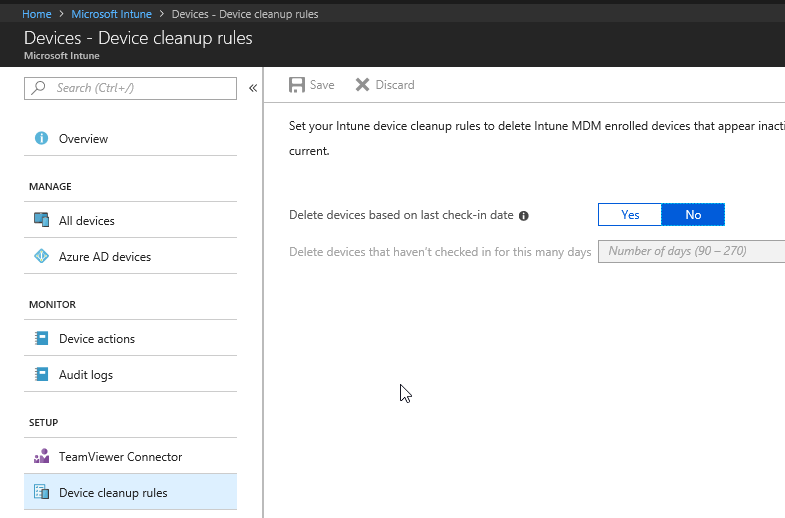

- [Général] De nouvelles règles sont disponibles afin de supprimer automatiquement les périphériques qui ne se sont pas connectés depuis un certain nombre de jours. Cette configuration est disponible depuis la partie Devices > Device cleanup rules.

- [Général] Vous pouvez utiliser le sAMAccountName On-premises comme nom d’utilisateur d’un compte pour des profils email pour Android, iOS et Windows 10. Vous pouvez aussi obtenir le domaine avec les attributs domain ou ntdomain dans Azure Active Directory ou utiliser un nom de domaine statique personnalisé. Afin d’utiliser cette fonctionnalité, vous devez synchroniser l’attribut sAMAccountName depuis l’environnement Active Directory On-Prem.

- [Général] Dans la partie Device Configuration, vous pouvez voir la liste des profils existants et ceux qui rentrent en conflit.

- [Général] Dans Device Compliance > Policies > <Stratégie> > Overview, les états suivants ont été ajoutés : succeeded, error, conflict, pending, not applicable.

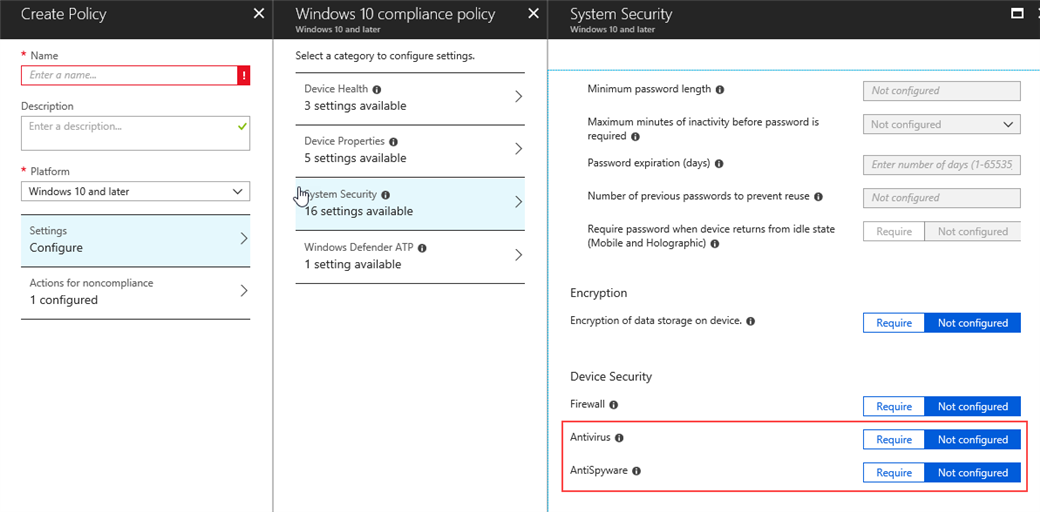

- [Windows 10] Vous pouvez maintenant utiliser l’état de conformité des solutions antivirales tierces pour la création de stratégie de conformité. L’état de l’antivirus et de l’anti logiciel malveillant peut être utilisé.

- [Windows 10] Si vous avez activer le mappage de groupe pour les périphériques, les utilisateurs sur Windows 10 sont maintenant invités à sélectionner la catégorie du périphérique après l’enregistrement via le bouton Connect dans Settings > Accounts > Access work or school.

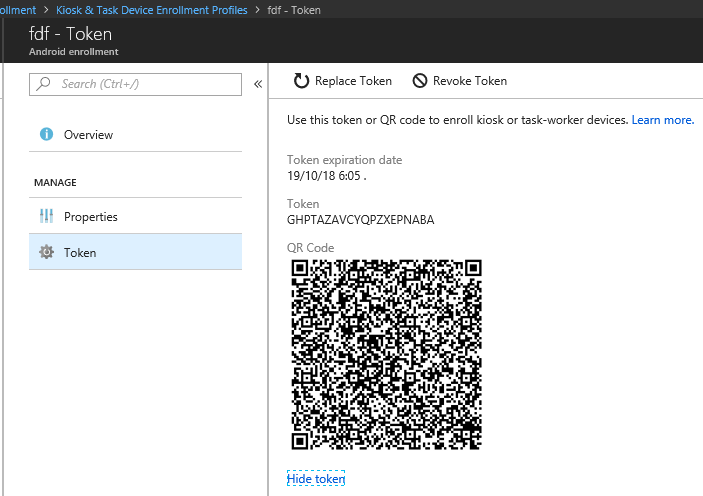

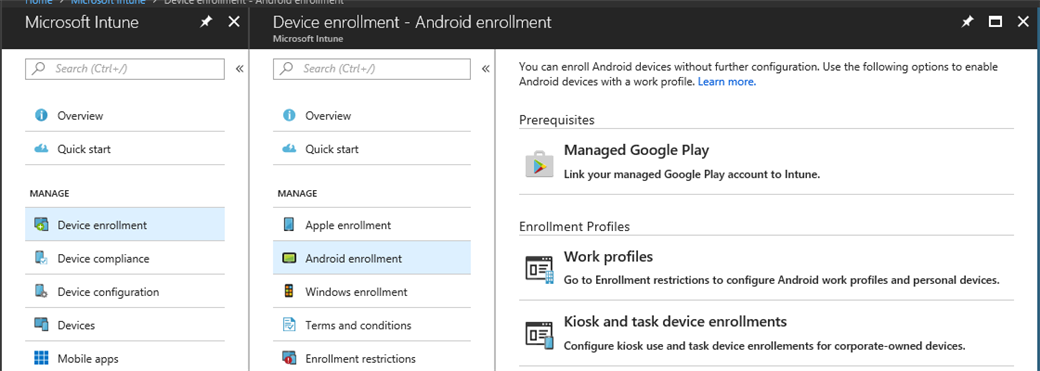

- [Android] Intune supporte maintenant les périphériques Android verrouillés ou en mode Kiosk plus communément appelés Corporate-Owned Single Use (COSU). Ceci permet aux administrateurs de verrouiller le périphérique à un usage unique avec une ou plusieurs applications. Vous pouvez le configurer via Intune > Device enrollment > Android enrollment > Kiosk and task device enrollments.

- [Android] Changement de la terminologie Android for Work et Play for Work pour refléter le changement de nom de Google :

- Android Enterprise se réfère à la solution de gestion moderne d’Android

- Work Profile ou Profile Owner se réfère aux périphériques BYOD gérés avec des profils de travail

- Managed Google Play se réfère au store d’application Google.

Configuration du périphérique

- [Général] Lorsque vous installez le connecteur de certificat NDES sur un ordinateur configuré pour le mode Federal Information Processing Standard (FIPS), le connecteur ne fonctionnait pas comme souhaité pour la délivrance et la révocation de certificats. Avec cette mise à jour du connecteur, on retrouve le support de FIPS. En outre, cette version du connecteur requiert le .NET Framework 4.5. Enfin, le connecteur support TLS 1.2 si le serveur qui l’héberge a été configuré pour utiliser ce dernier. Si le serveur n’est pas configuré pour TLS 1.2, alors le connecteur utilise TLS 1.1.

Protection du périphérique

- [Général] Pradeo est un nouveau partenaire de Mobile Threat Defense (MTD). L’intégration avec Microsoft Intune permet de contrôler l’accès aux ressources de l’entreprise via l’accès conditionnel en fonction de l’évaluation du risque fait par cette solution.

Gestion des applications

- [Général] Vous pouvez maintenant superviser l’état de configuration des applications iOS pour chaque périphérique géré en naviguant dans Devices > All Devices > Depuis un périphérique > via la tuile App Configuration.

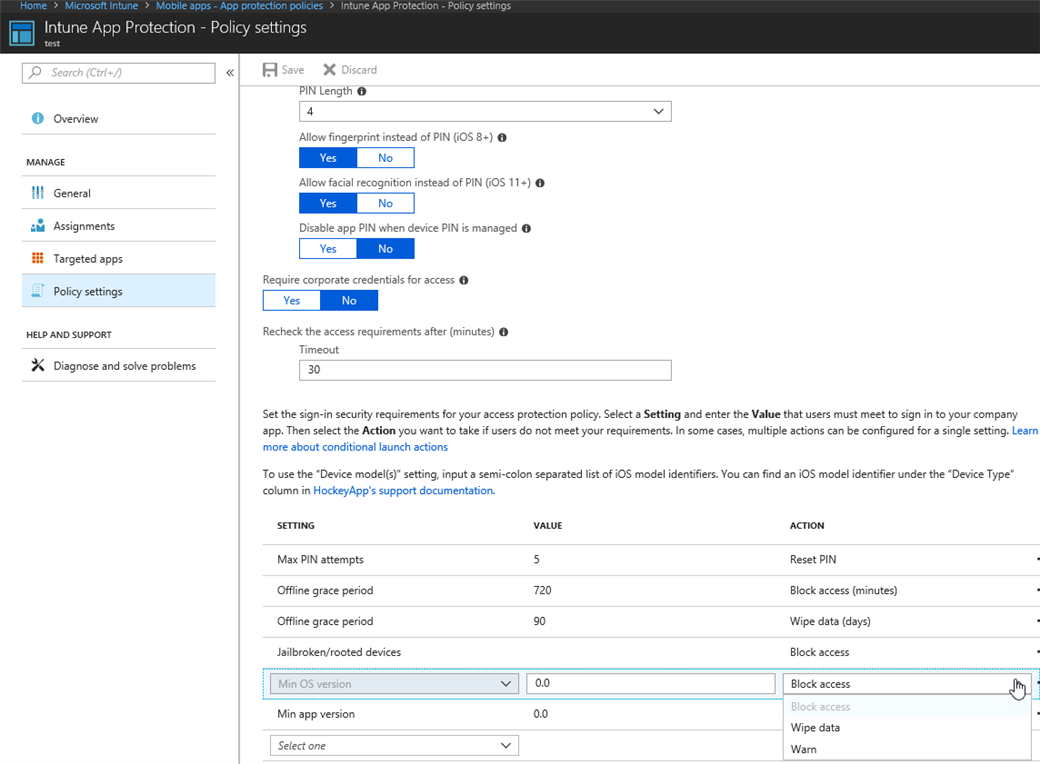

- [Général] Vous pouvez maintenant configurer une stratégie de protection des applications mobiles pour explicitement effacer, bloquer ou avertir des périphériques non conformes. L’action d’effacement supprime toutes les données d’entreprise. L’utilisateur est alors informé de la raison de l’effacement et les étapes de remédiation.

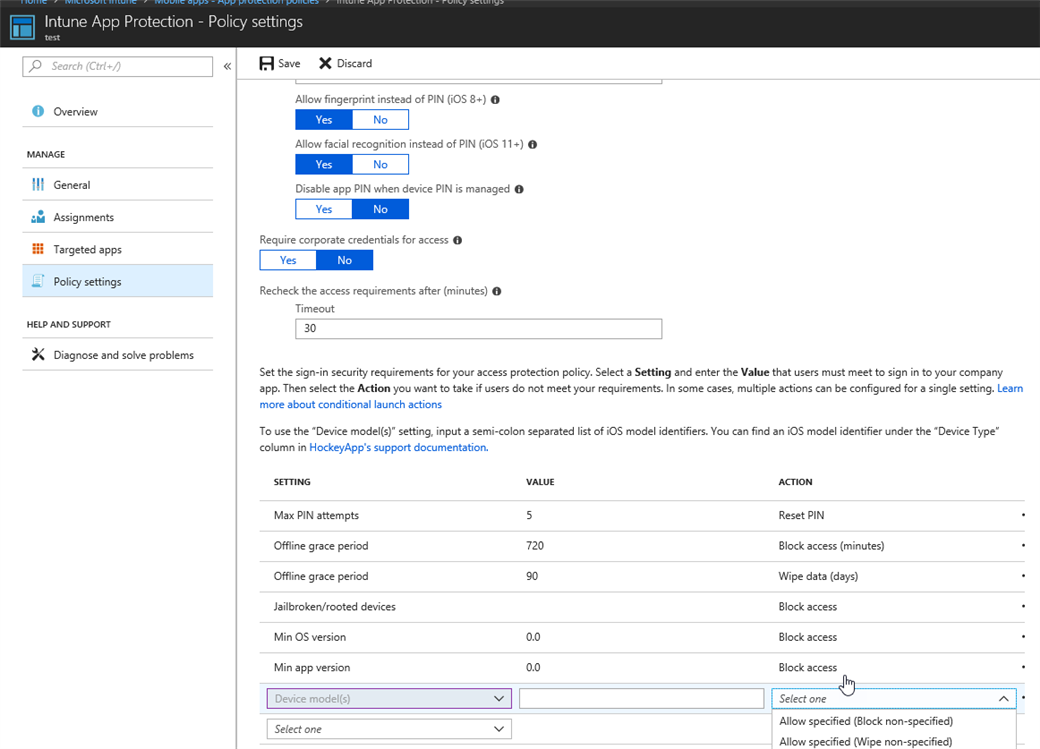

- [Android/iOS] Il est maintenant possible de forcer l’utilisation d’une liste de fabricants Android ou de modèles iOS pour les stratégies de protection des applications mobiles. L’administrateur fournit alors les fabricants Android et modèles iOS sous forme de liste séparé par des virgules. L’utilisateur ne pourra alors accéder à l’application si les prérequis ne sont pas conformes. Notez que sur Android, vous devez installer la dernière version du portail d’entreprise. Il est possible de réaliser deux types d’actions :

- Bloquer l’accès à des périphériques qui ne sont pas spécifiés

- Effacer les données d’entreprise sur des périphériques qui ne sont pas conformes à la liste.

- [Windows 10] Vous pouvez maintenant laisser l’utilisateur contrôler les installations d’application. Si cette option est activée, les installations qui pourraient être stoppées en raison d'une violation de la sécurité peuvent être autorisées à continuer. Vous pouvez demander à l'installateur Windows d'utiliser des permissions élevées lorsqu'il installe n'importe quel programme sur un système. En outre, vous pouvez activer l'indexation des éléments Windows Information Protection (WIP) et les métadonnées les concernant stockées dans un emplacement non chiffré. Lorsque la stratégie est désactivée, les éléments protégés par WIP ne sont pas indexés et n'apparaissent pas dans les résultats de Cortana ou dans l'explorateur de fichiers.

- [iOS] Vous pouvez récupérer une licence d'application iOS VPP attribuée à un utilisateur ou un périphérique. La désinstallation d'une application iOS VPP vous permettra également de récupérer la licence de l'application. Avant de désinstaller l'application, l'utilisateur ou le périphérique doit être retiré du groupe auquel l'application est destinée. Supprimer l'utilisateur ou le périphérique du groupe évite une réinstallation de l'application. Une fois ces étapes terminées, vous pouvez choisir d'attribuer la licence de l'application à un autre utilisateur ou périphérique.

- [iOS] Vous pouvez maintenant révoquer toutes les licences pour une application iOS choisie que vous avez acheté au travers du programme Volume Purchase Programm (VPP). Vous pouvez notifier les utilisateurs quand l’applications licenciée ne leur est plus assignée. La révocation de la licence ne désinstalle pas l’application, vous devez utiliser l’action d’assignation Uninstall. La licence récupérée est alors inventoriée dans le comptage via le nœud Licensed Apps.

Plus d’informations sur : https://docs.microsoft.com/en-us/intune/whats-new