Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Gestion du périphérique

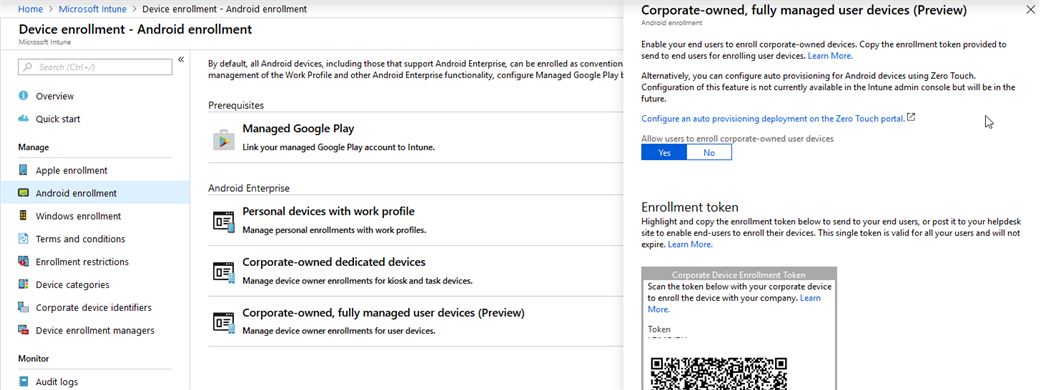

- [Android] Preview du support d’Android corporate-owned fully managed ou anciennement Corporate Owned, Business Only (COBO). La Preview focalise sur l’enregistrement du périphérique, la configuration et les scénarios de déploiement d’applications :

- Enregistrement du périphérique via NFC, Token, QR Code et Zero Touch

- Configuration du périphérique pour les groupes d’utilisateurs

- Distribution et configuration des applications pour les groupes d’utilisateurs

La preview ne couvre pas encore l’accès conditionnel, la conformité du périphérique, les stratégies de protection applicative, le ciblage sur des groupes de périphériques, la gestion des certificats, l’enregistrement KNOX Mobile, etc.

- [Windows 10] Support de l’effacement sélectif pour les périphériques utilisant Windows Information Protection sans enregistrement. Windows Information Protection Without Enrollement (WIP-WE) permet aux entreprises de protéger la donnée d’entreprise sur des postes Windows 10 sans nécessiter l’enregistrement complet du périphérique dans la solution de MDM. L’administrateur peut ensuite rendre les données illisibles depuis Mobile App > App Selective Wipe.

Configuration du périphérique

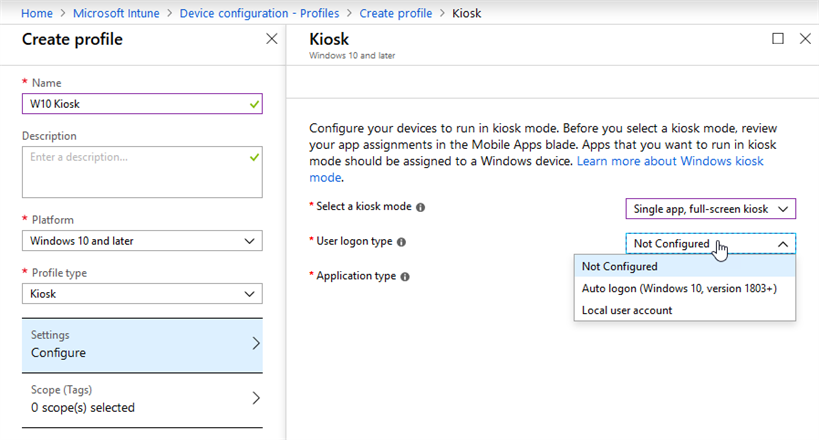

- [Windows 10] Le profil de configuration en mode Kiosk de Windows 10 est maintenant en version finale.

- [Windows 10] Microsoft introduit les Security Baselines en Public Preview. Ceci permet d’intégrer les paramétrages recommandés par Microsoft (Security Basellines) que nous connaissons déjà et qui permettent notamment d’appliquer les GPOs recommandées. Dans le cas d’Intune, un administrateur peut créer des stratégies de sécurité directement à partir de ces baselines, puis les déployer auprès de leurs utilisateurs. Vous pouvez également personnaliser les recommandations de bonnes pratiques pour répondre aux besoins de l’entreprise. Intune s'assure que les périphériques restent conformes à ces lignes de base et avertit les administrateurs des utilisateurs ou des périphériques qui ne sont pas conformes.

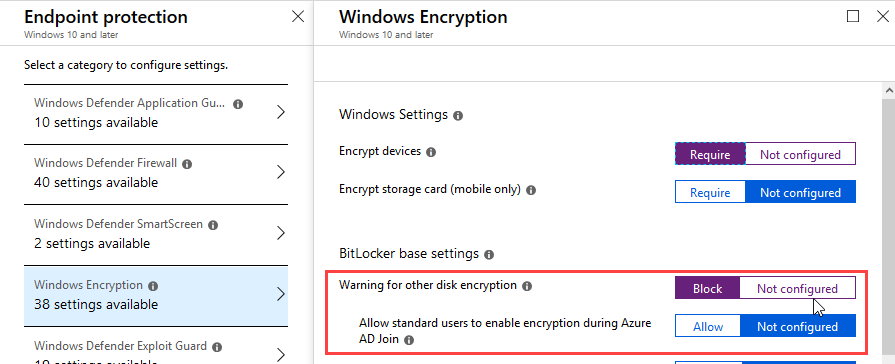

- [Windows 10] Les utilisateurs non-administrateurs peuvent maintenant activer BitLocker sur des périphériques Windows 10 joints à Azure AD. Ceci peut se faire en naviguant dans Device configuration > Profiles > Create profile > Windows 10 and later comme plateforme > Endpoint protection comme type de profil > Windows Encryption.

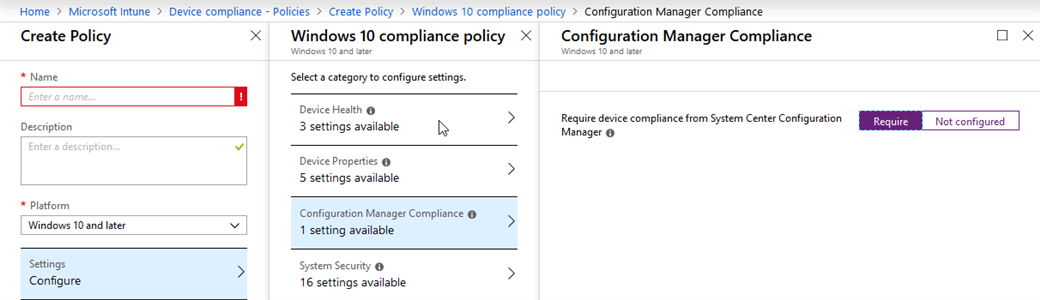

- [Windows 10] Cette mise à jour inclut un nouveau paramètre de conformité System Center Configuration Manager (Device compliance > Policies > Create policy > Windows 10 and later > Configuration Manager Compliance). Configuration Manager envoie des informations de conformité à Intune. En utilisant ce paramètre, vous pouvez exiger que toutes les informations de Configuration Manager retournent "compliant". Par exemple, vous souhaitez que toutes les mises à jour logicielles soient installées sur les périphériques. Dans ConfigMgr, cette exigence a l'état "Installé". Si l'un des éléments du périphérique se trouve dans un état inconnu, alors le périphérique n'est pas conforme à Intune.

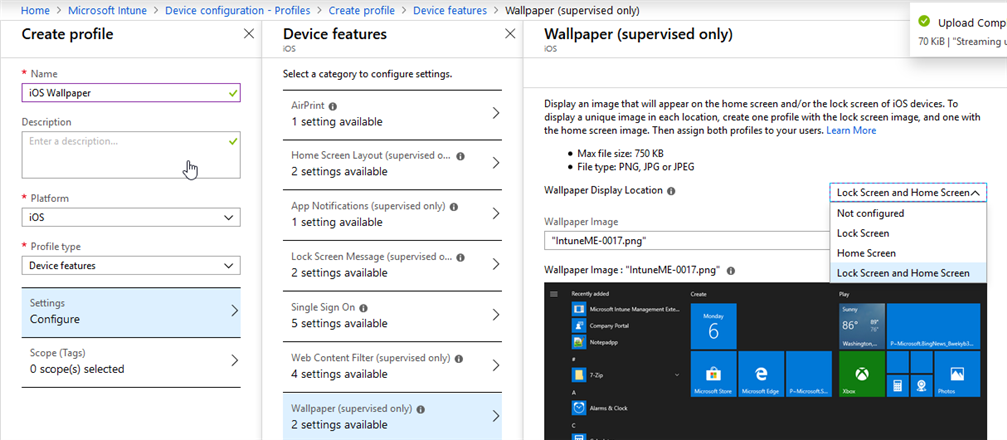

- [iOS] Vous pouvez maintenant personnaliser le fond d'écran sur les périphériques iOS supervisés. Pour ce faire, vous devez naviguer dans Device configuration > Profiles > Create profile > iOS pour plateforme > Device features pour le type de périphérique. L’administrateur peut ensuite spécifier un fichier .png, .jpg ou .jpeg à utiliser pour l’écran d’accueil ou l’écran de verrouillage.

- [Android Enterprise] Suppression du paramétrage Content Sharing via Bluetooth dans Device Restrictions > Device Owner > General. En effet, cette configuration n’est pas supportée par le mode Android Enterprise Device Owner. Même si vous aviez activé, ce paramétrage celui-ci ne fonctionnait pas. Ainsi son retrait n’affectera pas les périphériques et les tenants existants.

Gestion des applications

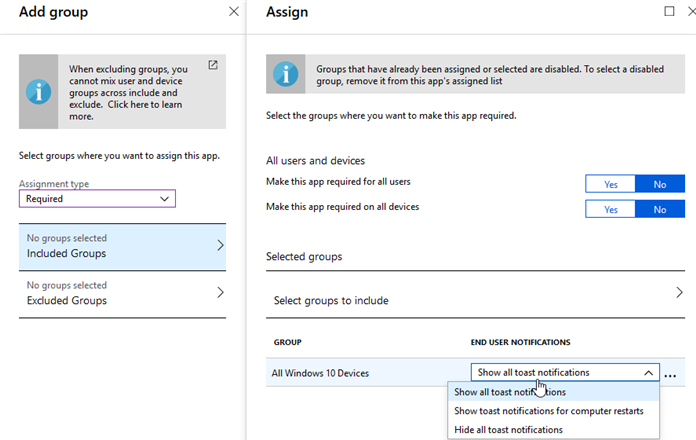

- [Windows 10] Vous pouvez supprimer l’affichage des notifications (toast) à destination des utilisateurs pour l’assignement d’applications. Cela peut se faire via Intune > Client Apps > Apps > <En sélectionnant l’application> > Assigments > Include Groups. Vous pouvez afficher toutes les notifications, uniquement celles pour le redémarrage, ou tout cacher.

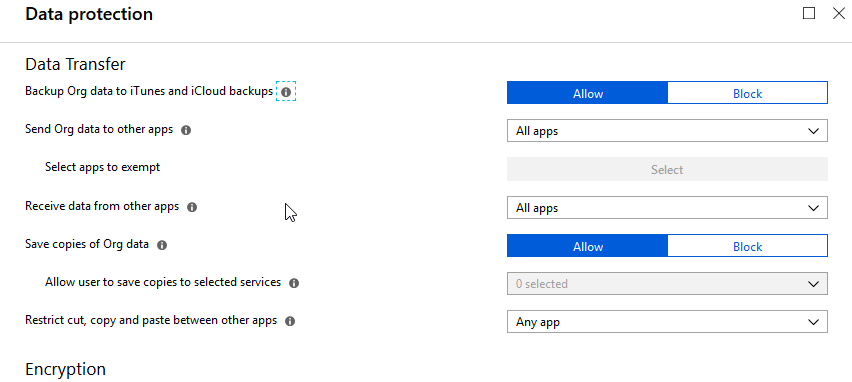

- [iOS/Android] Microsoft a changé les étiquettes des paramètres et des boutons pour la protection des applications Intune afin de les rendre plus faciles à comprendre. Quelques-uns des changements incluent :

- Les contrôles sont changés de yes / no à principalement block / **allow ** et désactivent / activent les contrôles. Les étiquettes sont également mises à jour.

- Les réglages sont reformatés, de sorte que le réglage et son étiquette sont côte à côte dans le contrôle, pour une meilleure navigation.

Ceci ne change pas le comportement du paramétrage ou sa configuration pour les stratégies existantes.

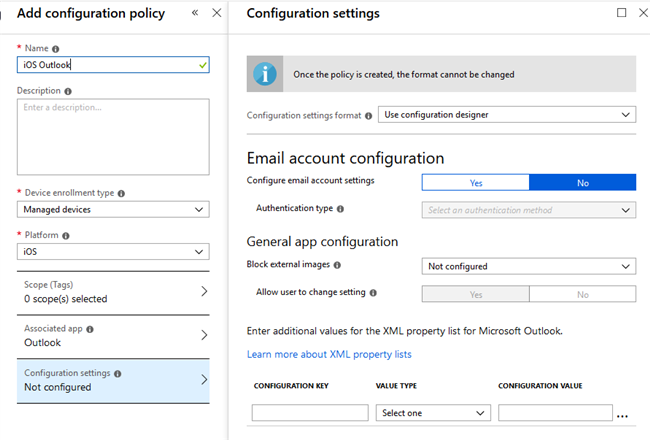

- [iOS/Android] Vous pouvez maintenant configurer des paramètres supplémentaires pour Outlook pour iOS et Android. Les réglages comprennent les éléments suivants :

- Autoriser uniquement des comptes d’entreprise ou d’école pour Outlook sur iOS et Android

- Utiliser SAMAccountName pour le champ du nom d'utilisateur dans le profil de messagerie lorsque l'authentification de base est sélectionnée

- Autoriser l'enregistrement des contacts

- Configurer les destinataires externes MailTips

- Configurer la Focused Inbox

- Exiger la biométrie pour accéder à Outlook pour iOS

- Bloquer les images externes

- [Android] Dans un scénario de déploiement APP-WE (App Protection Policy Without Enrollment) non enregistré, vous pouvez désormais utiliser Google Play pour déployer des applications du Store et des applications métiers aux utilisateurs. Plus précisément, vous pouvez fournir aux utilisateurs finaux un catalogue d'applications et une expérience d'installation qui n'exige plus des utilisateurs finaux qu'ils change les paramétrages de sécurité de leurs périphériques en autorisant des installations de sources inconnues.

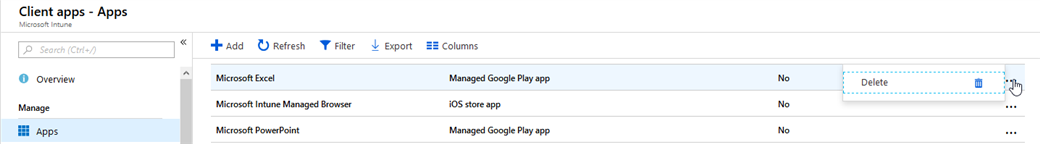

- [Android Enterprise] Vous pouvez supprimer les applications Google Play gérées de Microsoft Intune. Pour supprimer une application Google Play gérée, ouvrez Microsoft Intune et sélectionnez Client Apps > Apps. Dans la liste des applications, sélectionnez les (...) à droite de l'application Google Play gérée, puis sélectionnez Delete. Lorsque vous supprimez une application Google Play gérée de la liste des applications, l'application Google Play gérée est automatiquement désapprouvée.

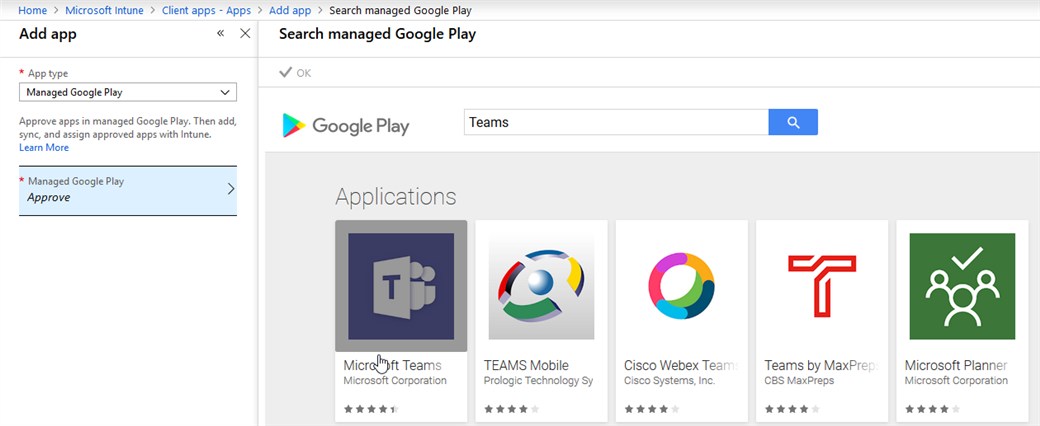

- [Android Enterprise] Le type d'application Managed Google Play vous permettra d'ajouter spécifiquement des applications Google Play gérées à Intune. Vous pouvez désormais parcourir, rechercher, approuver, synchroniser et attribuer des applications Google Play gérées approuvées dans Intune. Vous n'avez plus besoin de naviguer sur la console Google Play gérée séparément et vous n'avez plus besoin de vous authentifier à nouveau. Dans Intune, sélectionnez Client apps > Apps > Add. Dans la liste Type d'application, sélectionnez Managed Google Play comme type d'application.

Supervision et Dépannage

- [Général] Intune dispose d'un journal d'audit intégré qui suit les événements au fur et à mesure que les changements sont effectués. Cette mise à jour inclut de nouvelles fonctionnalités de journalisation, notamment :

- Les journaux opérationnels (Preview) montrent des détails sur les utilisateurs et les périphériques qui se sont inscrits, y compris les succès et les échecs des tentatives.

- Les journaux d'audit et les journaux opérationnels peuvent être envoyés à Azure Monitor, y compris dans des comptes de stockage, des Event Hubs et Log Analytics. Ces services vous permettent de stocker, d'utiliser des outils analyses telles que Splunk et QRadar, et d'obtenir des visualisations de vos données de journalisation.

Plus d’informations sur : https://docs.microsoft.com/en-us/intune/whats-new