Des certificats Secure Boot édités en 2011 (notamment Microsoft Corporation KEK CA 2011) arrivent à expiration en juin 2026. Ceux-ci doivent être mis à jour pour les certificats édités en 2023. Parmi les impacts, on retrouve :

- Des PCs peuvent échouer à démarrer sur des ordinateurs anciens ou non patchés. Les installeurs

- Des outils de déploiement peuvent échouer à faire la vérification du Secure Boot

Microsoft Intune offre un paramétrage qui permet de configurer la mise à jour des certificats expirés. Pour ce faire,

- Ouvrez le portail Intune et naviguez dans Devices > Manage devices, sélectionnez Configuration.

- Sélectionnez Create, puis New Policy.

- Sélectionnez Create a profile dans le volet droit.

- Remplissez Platform avec Windows 10 and later.

- Sélectionnez Settings Catalog sous Profile Type.

- Commencez à créer un profil en lui donnant un nom. Appuyez sur Next.

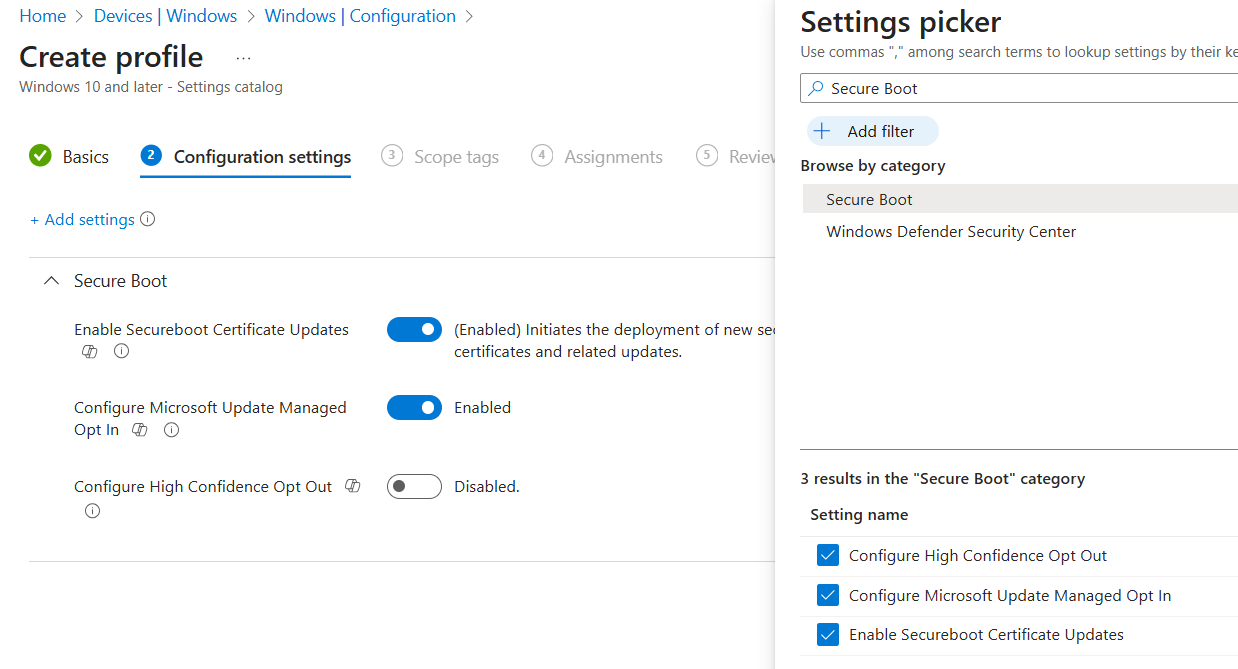

- Sous Configuration settings, sélectionnez Add settings. Dans le sélecteur de paramètres, recherchez Secure Boot. Sélectionnez les paramètres souhaités pour votre organisation :

- Configure Microsoft Update Managed Opt-In à Enabled : Ce paramètre permet de gérer automatiquement le déploiement des certificats Secure Boot via Windows Update, même si l’organisation gère habituellement les mises à jour.

- Configure High-Confidence Opt-Out à Disabled : Ce paramètre permet à un appareil de refuser d’être automatiquement inclus dans les high‑confidence buckets utilisés par Microsoft pour déployer les certificats Secure Boot via Windows Update.

- Enable SecureBoot Certificate Updates à Enabled. Ce permettre active ou désactive l’application des certificats Secure Boot 2023 sur l’appareil.

- Terminez le profil pour les appareils qui utiliseront ces paramètres.

Le guide complet est présent sur : Microsoft Intune method of Secure Boot for Windows devices with IT-managed updates - Microsoft Support

Vous retrouvez aussi un playbook à cette adresse : Secure Boot playbook for certificates expiring in 2026 - Windows IT Pro Blog