Microsoft Defender Antivirus est issu de System Center Endpoint Protection qui fut lui-même issu de Forefront EndPoint Protection, lui-même issu de Microsoft Security Essentials lui-même issu de Windows Live OneCar. Ce dernier est né du rachat de la société GIANT Software en 2004, leader dans le mode des anti-spyware. Microsoft a donc une expérience assez longue dans le monde des antivirus et fort de sa base de plusieurs millions de périphériques protégés via Microsoft Defender dans Windows 10, il obtient des éléments de télémétrie et de sécurité qu’aucun autre éditeur ne peut fournir.

Cette série d'articles traite de la configuration de Microsoft Defender Antivirus avec Microsoft Intune. Ce billet s'attache à détailler les fonctionnalités de base dont notamment :

- La protection en temps réel

- L’analyse comportemental des processus et des fichiers

- L’analyse du système (fichiers, etc.)

- Un système d’inspection réseau

- L’analyse tous les téléchargements

- L’analyse des scripts chargés dans les navigateurs Web Microsoft

- La supervisison de l’activité des fichiers et des programmes

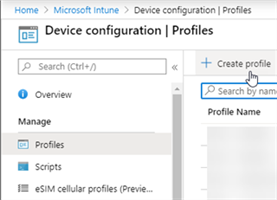

Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Configuration de l’appareil – Profils.

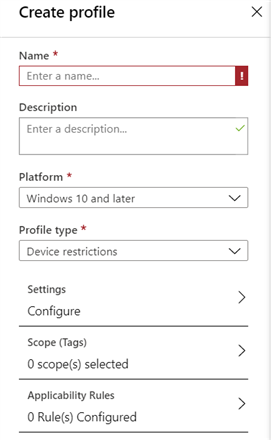

Procédez à la création du profil que vous nommerez selon la convention de nommage de votre entreprise (par exemple : Windows 10 – Stratégie Microsoft Defender Antivirus) Sélectionnez la plateforme Windows 10 et ultérieur puis Device Restrictions/Restriction de l’appareil dans le type de profil.

Sélectionnez ensuite la catégorie Antivirus Microsoft Defender / Microsoft Defender Antivirus.

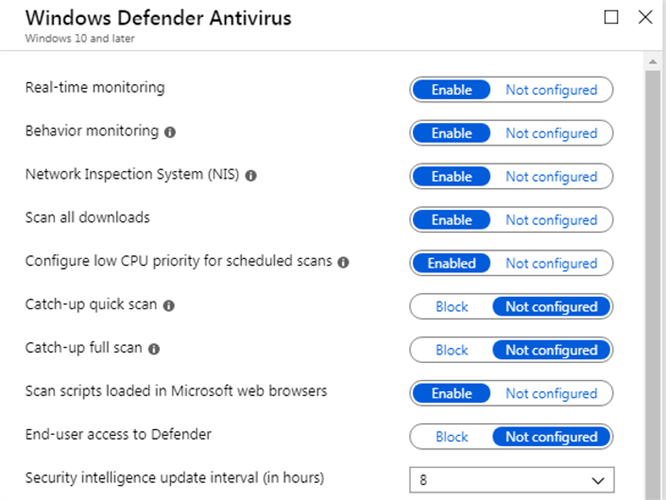

Les stratégies proposent les éléments suivants :

- Activation de la supervision en temps réel (Real-Time monitoring) : Le moteur de Microsoft Defender Antivirus prend en considération de tous les changements de fichiers (écriture de fichiers, comme les déplacements, les copies ou les modifications) et de l'activité générale du programme (programmes ouverts ou en cours d'exécution et qui font exécuter d'autres programmes). Il peut analyser les processus en cours d'exécution à la recherche de modifications ou de comportements suspects. Ceci est utile si vous avez temporairement désactivé la protection en temps réel et que vous souhaitez analyser automatiquement les processus qui ont démarré alors qu'elle était désactivée.

- La supervision du comportement (Behavior Monitoring) : Le moteur Antivirus surveille les les fichiers des processus, les modifications de fichiers et de registre, ainsi que d'autres événements pour détecter les activités malveillantes suspectes et connues.

- Système d’inspection réseau (Network Inspection System) : NIS aide à protéger les périphériques contre les exploits réseau. Il utilise les signatures des vulnérabilités connues de Microsoft Endpoint Protection Center pour détecter et bloquer le trafic malveillant.

- Analyser tous les téléchargements (Scan Dwonloads) : Avec l’activation de ce paramètre, Microsoft Defender analyse tous les téléchargements réalisés depuis Internet.

- Configurer une priorité CPU faible pour les analyses planifiées permet d’éviter l’effet des analyses antivirales impactantes pour les performances de la machine et pour l’expérience de l’utilisateur.

- Catch-up quick scan et Catch-up full scan sont deux options qui permettent de définir le comportement de l’antivirus si une analyse complète ou rapide a été manquée (machine en veille, éteinte, etc.). Dans ce cas, l’antivirus initiera une analyse au redémarrage de la machine, correspondant à la dernière analyse manquée après deux analyses manquées.

- Analyser les scripts chargés dans les navigateurs Web Microsoft permet à Microsoft Defender d’analyser tous les scripts (JScript, etc.) chargés lors de la navigation lorsque l’utilisateur utilise Internet Explorer ou Microsoft Edge.

- Accès à Microsoft Defender par l’utilisateur final permet de choisir si vous souhaitez bloquer l’accès à l’interface Microsoft Defender. Cette option bloque aussi toutes les notifications liées à l’antivirus (analyses réalisées, menaces trouvées, etc.)

- Intervalle des mises à jour intelligente de sécurité (en heure) définit l’intervalle auquel le client doit vérifier les signatures des menaces.

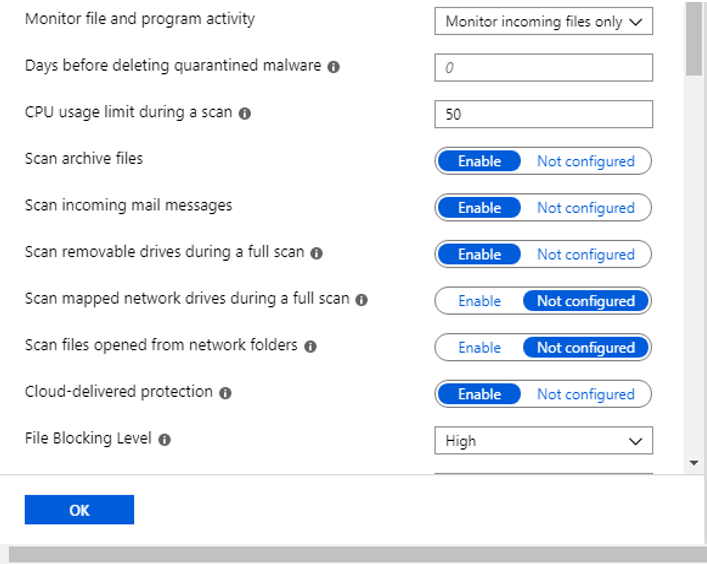

- Superviser l’activité des fichiers et des programmes définit le comportement de la supervision en temps réel (real time monitoring) avec la possibilité de

- Désactiver la supervision

- Superviser tous les fichiers

- Superviser les fichiers entrants uniquement

- Superviser les fichiers sortants uniquement

- Jours avant la suppression de logiciels malveillants en quarantaine: définit le nombre de jours où le logiciels maveillants reste en quarantaine.

- Limite d’usage du CPU durant une analyse: Ce paramètrage vient en complément de la priorité faible du CPU, elle vient limiter le pourcentage de CPU consommé par l’analyse antivirale effectuée par Microsoft Defender.

- Analyser les fichiers d’archive permet d’inclure les fichiers archive (Zip, cab, etc.) dans l’analyse antivirale.

- Analyser les messages email entrants permet d’analyser les emails lors de leur reception sur le périphérique.

- Analyser les périphériques amovibles lors d’une analyse complète inclut les périphériques USB (disques, clés) attachés au périphérique lors d’une analyse complète.

- Analyser les lecteurs réseaux montées lors d’une analyse complète inclut les lecteurs réseaux montés sur le périphériques lors d’une analyse complète. Si le fichier est en lecture-seule alors Microsoft Defender ne peut retirer le logiciel malveillant trouvé.

- Analyser les fichiers ouverts à partir d’un dossier réseau permet l’analyse des éléments ouverts sur des partages réseaux. Si le fichier est en lecture-seule alors Microsoft Defender ne peut retirer le logiciel malveillant trouvé.

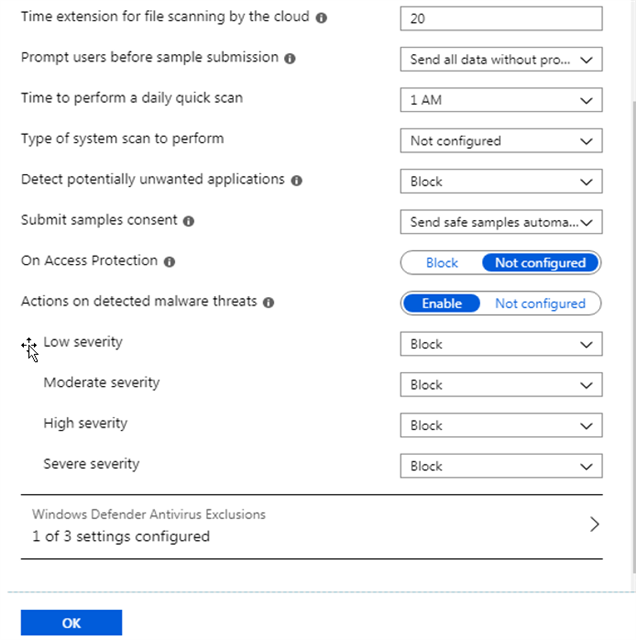

- Demander à l’utilisateur avant d’envoyer des échantillons permet de spécifier le comportement quand Microsoft Defender Antivirus souhaite envoyer de la télémétrie pour une activité suspicieuse :

- Toujours demander

- Demander avant d’envoyer des données personnelles

- Ne jamais envoyer de données

- Envoyer toutes les données sans demander

- Heure à laquelle effectuer une analyse rapide journalière permet de spécifier l’heure de la journée pour l’analyse rapide

- Type d’analyse système à effectuer permet de spécifier si vous souhaitez désactiver, réaliser une analyse rapide ou complète du système. En fonction du choix, vous pouvez définir le jour et l’heure de l’analyse système choisi.

- Détection des applications potentiellement non souhaitées (PUA) permet de définir le comportement quand Microsoft Defender détecte des applications potentiellement non voulues. Vous pouvez désactiver (Not Configured), Bloquer ou Auditer les événements.

- Actions sur la détection d’une menace malveillante permet de choisir entre nettoyer, mettre en quarantaine, supprimer, laisser l’utilisateur choisir ou bloquer la menace selon les 4 niveaux de menaces proposés par Microsoft Defender : Faible, Modérée, Haute, et Sévère.

Enfin une dernière option permet de configurer les exclusions souhaitées (fichiers, dossiers ou processus).

Cliquez sur OK à trois reprises puis Créer pour procéder à la création.

Lorsque la stratégie a été créé, vous devez ensuite affecter ce profil au groupe de périphérique Windows 10 souhaité (par exemple : Intune-Périphériques Windows 10 Entreprise)