Tout comme Microsoft Defender Application Guard, Microsoft Defender Credential Guard tire ses bénéfices de l’approche d'isolation matérielle en contenerisant le processus d’authentification LSASS dans un conteneur. Ceci permet d’éviter qu’un hacker vole les identifiants d’une machine en dumpant par exemple le processus d’authentification qui stocke les identifiants NTLM ou Kerberos.

Credential Guard empêche les attaquants de récupérer les informations d'identification stockées dans LSASS en exécutant LSASS dans un conteneur virtualisé auquel même un utilisateur ayant des privilèges SYSTEM ne peut accéder. Le système crée alors un processus proxy appelé LSAIso (LSA Isolated) pour communiquer avec le processus LSASS virtualisé.

Sous Windows 10, l'autorité locale de sécurité (LSA) est responsable de la validation des utilisateurs lorsqu'ils se connectent. Lorsque Credential Guard est activé, Windows 10 stocke les informations d'identification dans une un processus LSA isolée, qui ne contient que les binaires sécurisés signés, certifiés et basés sur la virtualisation dont il a besoin pour conserver ces informations d'identification en toute sécurité. e LSA isolé communique avec le LSA régulier par des appels de procédure à distance et valide chaque binaire avant de lancer un fichier dans la zone protégée.

Note : La technologie Microsoft Defender Credential Guard ne permet néanmoins pas de se prémunir des vols d’identifiants suivants :

- Un keylogger fonctionnant sur le système pour capturer tous les mots de passe saisis.

- Un utilisateur disposant de privilèges d'administrateur peut installer un nouveau fournisseur de support de sécurité (SSP). Le nouveau SSP ne pourra pas accéder aux hachages de mots de passe stockés, mais pourra capturer tous les mots de passe une fois le SSP installé.

- Extraire les informations d'identification stockées d'une autre source, comme c'est le cas dans l'attaque "Internal Monologue".

Prérequis de Microsoft Defender Credential Guard

Les prérequis suivants s’appliquent pour exécuter Microsoft Defender Credential Guard :

- Machine équipée de Windows 10 Enterprise

- Processeur

- Processeur 64-bits (Processeur plus récent que la gamme Haswell)

- Les Extensions de virtualisation CPU : VT-x (Intel) ou AMD-V avec Second Level Address Translation (SLAT)

- Puce TPM 1.2 ou 2.0

- Optionnel : Input/Output Memory Management Unit (IOMMU) est recommandé

- Firmware :

- UEFI 2.3.1

- Secure Boot

- Secure MOR (Optionnel)

- SMM Protection (Optionnel)

- Boot Integrity (Optionnel)

Configuration de Microsoft Defender Credential Guard avec Microsoft Intune

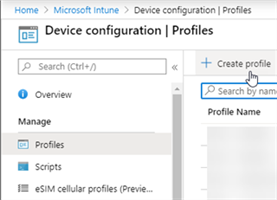

Cette sous-partie traite de la configuration de Microsoft Defender Credential Guard. Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Configuration de l’appareil – Profils.

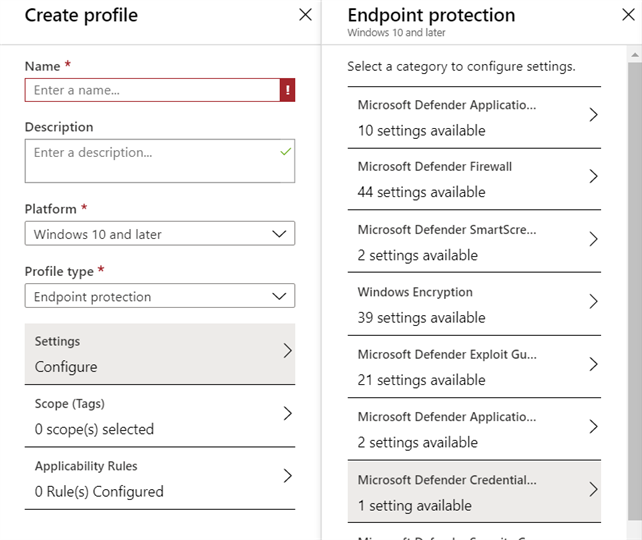

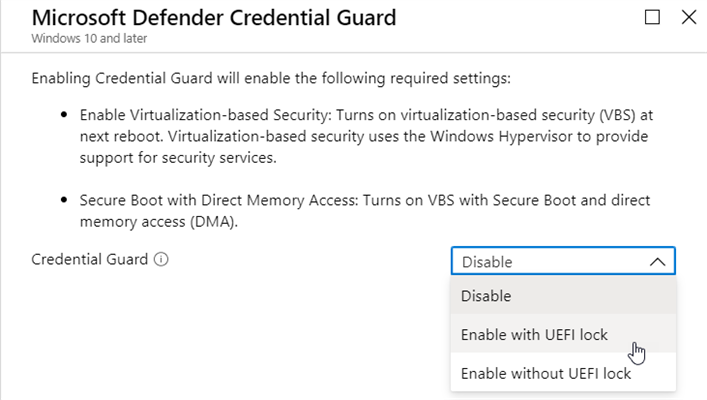

Procédez à la création du profil que vous nommerez selon la convention de nommage de l'entreprise (par exemple : Windows 10 – Configuration Microsoft Defender Credential Guard). Sélectionnez la plateforme Windows 10 et ultérieur puis Endpoint Protection dans le type de profil puis la catégorie de paramètrage Microsoft Defender Credential Guard.

Dans le paramétrage Credential Guard, sélectionnez Enable with UEFI lock :

Cliquez sur OK à deux reprises puis Créer.

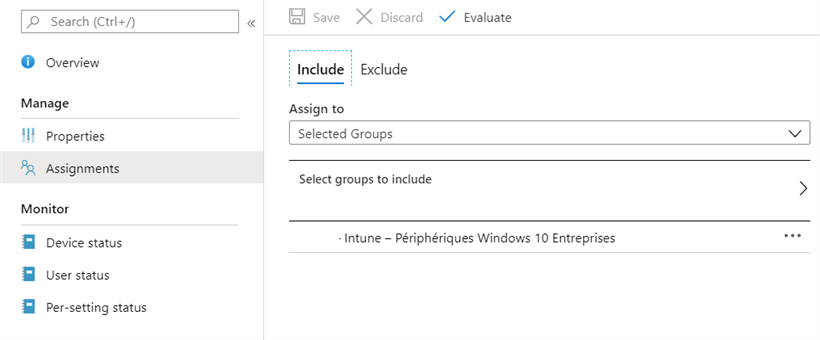

Lorsque la stratégie a été créé, vous devez ensuite affecter ce profil au groupe de périphérique Windows 10 souhaité (par exemple : Intune-Périphériques Windows 10 Entreprise)

Le profil est maintenant déployé sur les machines Windows 10 afin de configurer Microsoft Defender Credential Guard.

Validation de Microsoft Defender Credential Guard

Il existe un certain nombre d’éléments qui peuvent être vérifiés pour valider que Microsoft Defender Credential Guard est fonctionnel :

- Microsoft fournit un script permettant de valider les prérequis matériels et logiciels nécessaires à l’exécution de l’outil

- L’application System Information donne des propriétés qui sont representatives de la configuration de Microsoft Defender Credential Guard.

- L’exécution du processus Lsalso.exe

Note: Il est possible de vérifier par une tentative de cracking du processus lsass.exe. La technique revient à faire un dump et de tenter d’extraire les identifiants qui ont été utilisés.

Validation de la configuration avec l'outil de dépannage de Microsoft

Si une machine a des problèmes pour activer Microsoft Defender Credential Guard ou pour évaluer sa configuration vis-à-vis de cette fonctionnalité, Microsoft a publié un outil appelé : Device Guard and Credential Guard hardware readiness tool

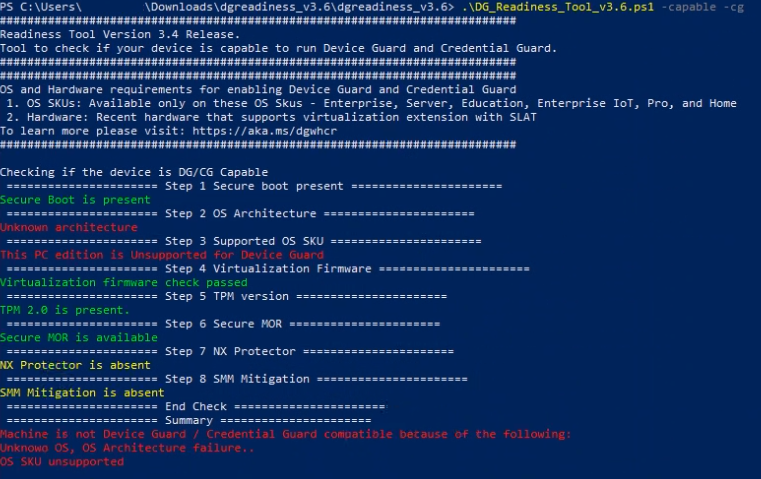

Récupérez l’outil et dezippez le script. Procédez à l’exécution du script PowerSHell pour évaluer Credential Guard avec la commande : DG_Readiness.ps1 –Capable –CG

L’outil valide les éléments suivants :

- Le Secure Boot est configuré

- L’architecture du système (Edition 64-bits)

- L’édition du système (Edition Entreprise ou Education requise)

- La virtualisation doit être activée dans le BIOS

- Une puce TPM doit être présente et la version doit être 1.2 ou 2.0

- Le Secure MOR doit être disponible

- L’état du NX Protector (Fonctionnalité de l’UEFI qui permet d’augmenter la sécurité)

- L’état du SMM Mitigation (Fonctionnalité de l’UEFI qui permet d’augmenter la sécurité)

Le résultatl de l’exécution montre par exemple que le poste de travail utilisé n’a pas la bonne édition de Windows 10

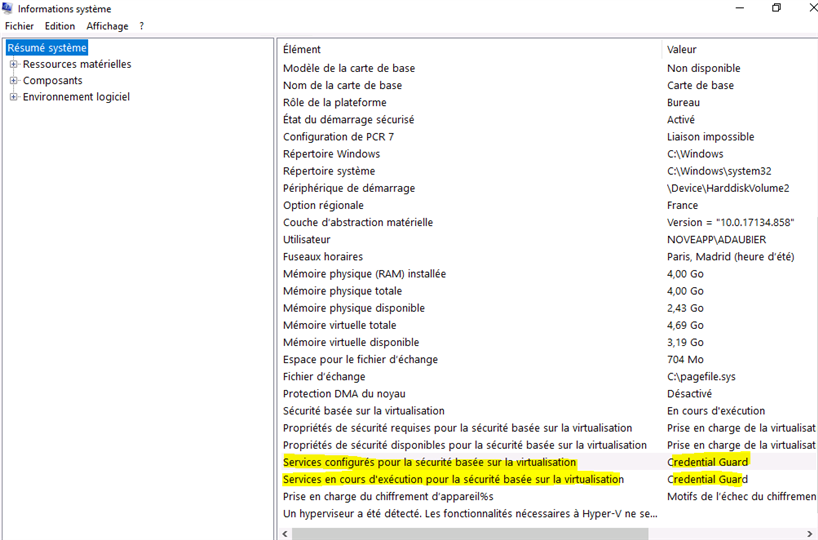

Validation de la configuration avec System Information

Pour valider l’état de configuration de Credential Guard, vous pouvez utiliser l’applet System Information/Information Système.

Vous retrouverez 4 champs importants à la fin de la liste du nœud résumé système :

- Sécurité basée sur la virtualisationdoit être En cours d’exécution.

- Propriétés de sécurité requise pour la sécurité basée sur la virtualisation doit comporter la valeur Prise en charge de la virtualisation de base.

- Propriétés de sécurité disponibles pour la sécurité basée sur la virtualisation doit comporter la valeur Prise en charge de la virtualisation de base.

- Services configurés pur la sécurité basée sur la virtualisationdoit comprendre Credential Guard.

- Services en cours d’exécution pur la sécurité basée sur la virtualisation doit comprendre Credential Guard.

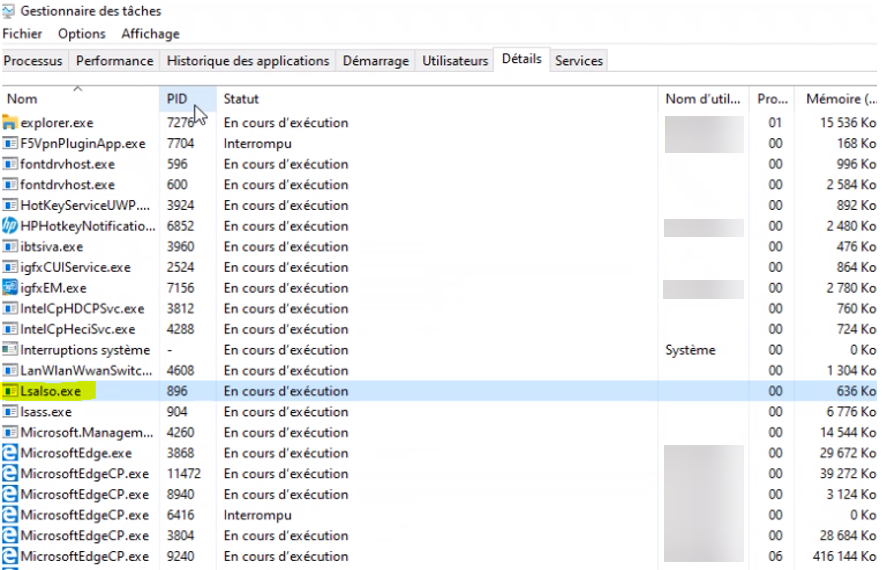

Validation par la présence du processus

Outre les éléments vus précédemment, il est possible de valider la présence du processus Lsalso.exe representant l’instance contenerisée du processus Lsass.exe. Pour ce faire, vous pouvez vérifier avec le gestionnaire de tâches :