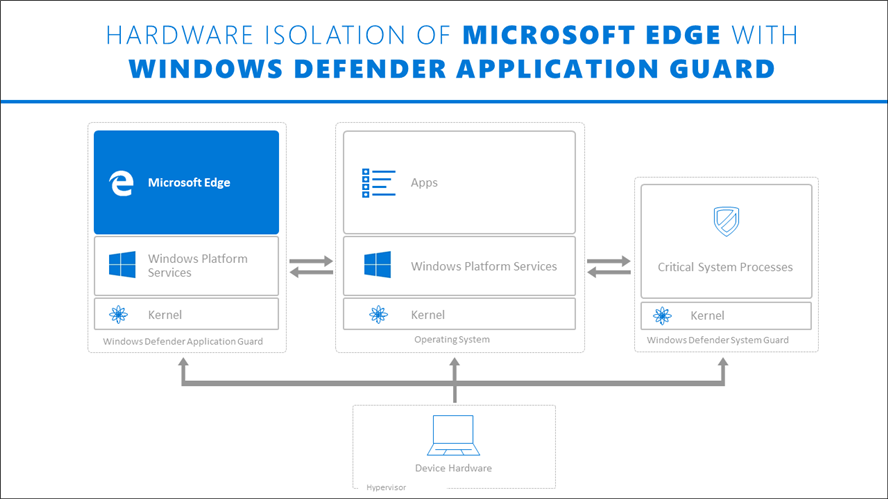

Microsoft Defender Application Guard est conçu pour aider à prévenir les attaques anciennes et nouvelles passant par le navigateur ou la suite bureautique Office afin de maintenir la productivité des utilisateurs. En utilisant l’approche d'isolation matérielle, le but est de rendre obsolètes les méthodes utilisées par les attaquants.

Si un employé se rend sur un site non fiable via Microsoft Edge ou Internet Explorer, Microsoft Edge ouvre le site dans un conteneur Hyper-V isolé, qui est séparé du système d'exploitation hôte. Cette isolation de conteneur signifie que si le site non fiable s'avère malveillant, le PC hôte est protégé et l'attaquant ne peut pas accéder aux données de l’entreprise. Par exemple, cette approche rend le conteneur isolé anonyme, de sorte qu'un attaquant ne peut pas accéder aux informations d'identification de l'entreprise.

Il en va de même pour les documents non connus ou non ouverts à partir d'emplacements de confiance (internet, emplacements dangereux ou pièces jointes Outlook), ces derniers sont ouverts dans une instance d'Office située dans un conteneur Hyper-V , qui est séparé du système d'exploitation hôte.

Ensuite les actions de partage entre le conteneur virtuel et l’hôte sont gérés en fonction des paramétres définis par l’entreprise (Accès aux imprimantes, Accès au système de fichiers, Copier/Coller, etc.)

Prérequis de Microsoft Defender Application Guard

Les prérequis suivants s’appliquent pour exécuter Microsoft Defender Application Guard :

- Machine équipée de Windows 10 Pro/Enterprise

- Processeur

- 64-bits

- un minimum de 4 cœurs pour permettre l’utilisation de l’hyperviseur et Virtualization Based Security (VBS)

- Les Extensions de virtualisation CPU : VT-x (Intel) ou AMD-V avec Second Level Address Translation (SLAT)

- Mémoire : 8 GB de RAM minimum

- Disque :

- 5 GB d’espace disque disponible

- Disque SSD recommandé

- Optionnel : Input/Output Memory Management Unit (IOMMU) est recommandé

Note : Microsoft Defender Application Guard n'est pas supporté sur les VMs et les environnements VDI.

Pour Office ProPlus, les prérequis supplémentaires :

- Le client Office 365 ProPlus doit être installé sur la machine

- L'utilisateur connecté à Office doit être titulaire d'une licence Microsoft 365 E5 ou Microsoft 365 E5 Security

Configuration de Microsoft Defender Application Guard avec Microsoft Intune

Cette sous-partie traite de la configuration de Microsoft Defender Application Guard avec Microsoft Intune. La configuration se fait en deux parties :

- Configuration de la stratégie d’activation et de paramétrage du service

- Configuration de la stratégie définissant les sites Internet d’entreprise (Limites réseau)

Activation et configuration de Microsoft Defender Application Guard

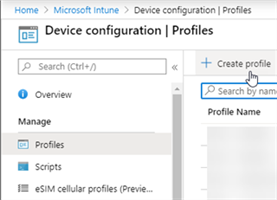

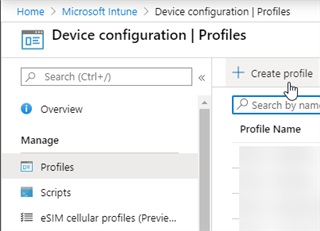

Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Configuration de l’appareil – Profils.

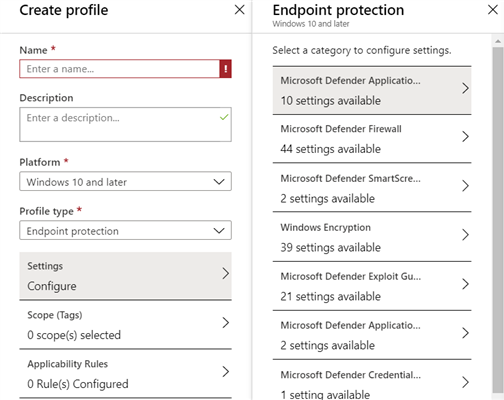

Procédez à la création du profil que vous nommerez selon la convention de nommage de l'entreprise (par exemple : Windows 10 – Configuration Microsoft Defender Application Guard). Sélectionnez la plateforme Windows 10 et ultérieur puis Endpoint Protection dans le type de profil puis la catégorie de paramètrage Microsoft Defender Application Guard.

Dans le paramétrage Credential Guard :

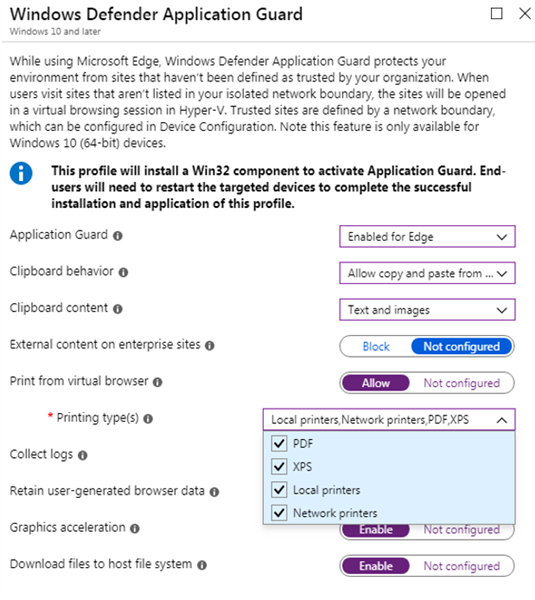

- Passez Application Guard à Enabled for Edge ou Enabled for Office

- Choisissez le comportement du presse papier pour:

- Autoriser le copier/coller depuis l’hôte vers le navigateur uniquement

- Autoriser le copier/coller depuis le navigateur vers l’hôte uniquement

- Autoriser le copier/coller entre le PC et le navigateur

- Bloquer le copier/coller entre le PC et le navigateur

- Choisissez le type de contenu qui peut être copié dans le presse papier (Texte et/ou Images)

- Bloquer le contenu provenant de sites web non approuvés sur les sites d’entreprise sur l’instance de Microsoft Edge qui n’est pas protégée par Microsoft Defender Application Guard.

- Autoriser l’impression depuis le navigateur virtuel en precisant quelles sont les imprimantes aux quelles l’utilisateur à accès : PDF, XPS, Local, Réseau

- Autoriser la collection des journaux pour des événéments qui surviendraient dans le conteneur virtuel

- Conserver les données de navigation générées par l’utilisateur (mot de passe, favoris, et cookies)

- Autoriser l’accès à un processeur graphique virtuel permettant l’accélération graphique.

- Autoriser l’utilisateur à télécharger des fichiers vers l’hôte.

Une fois réalisée, cliquez sur OK à deux reprises puis Create.

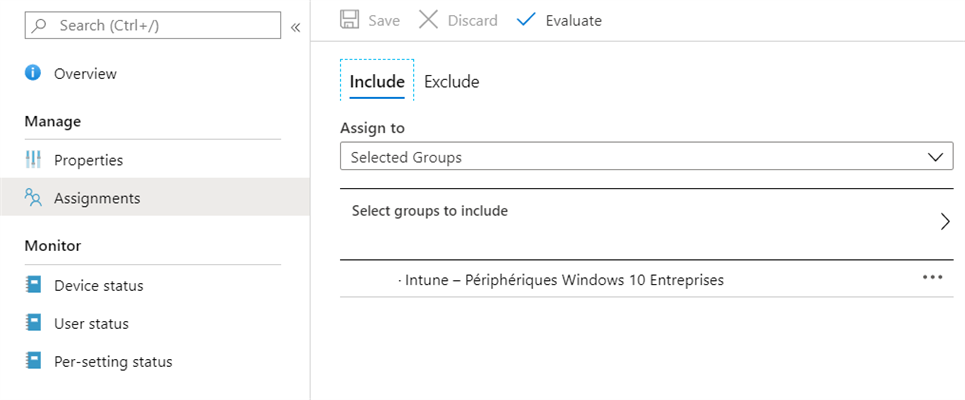

Lorsque la stratégie a été créé, vous devez ensuite affecter ce profil au groupe de périphérique Windows 10 souhaité (par exemple : Intune-Périphériques Windows 10 Entreprise)

Le profil est maintenant déployé sur les machines Windows 10 afin de configurer Microsoft Defender Application Guard.

Configuration des limites de réseau

Microsoft Defender Applicatin Guard requiert la configuration des limites de réseau de l’entreprise (réseaux, site intranet, adresse IP). Ceci permet à Microsoft Edge de savoir quand le site doit être exécuté sur la version du système ou sur la version contenerisée.

Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Configuration de l’appareil – Profils.

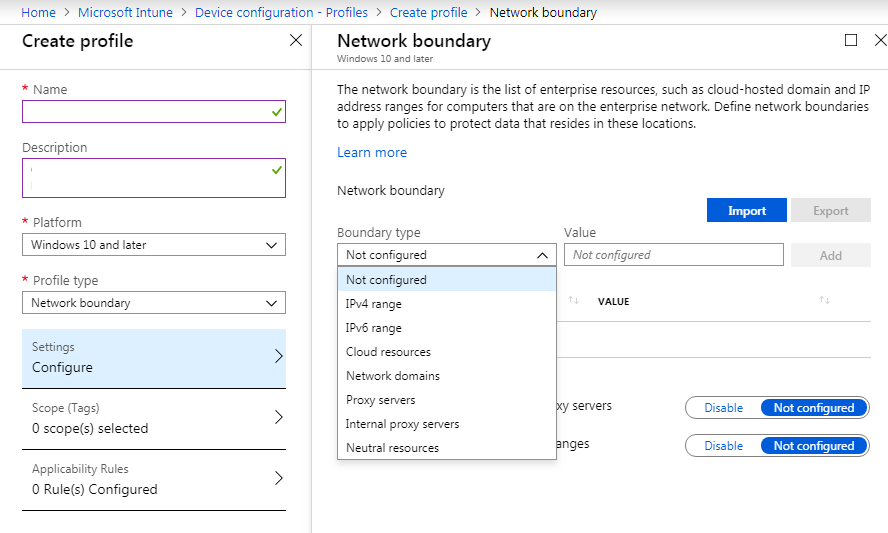

Procédez à la création du profil que vous nommerez selon la convention de nommage de votre entreprise (par exemple : Windows 10 – Configuration des limites du réseau). Sélectionnez la plateforme Windows 10 et ultérieur puis Network boundary dans le type de profil.

Ajoutez autant d’espace d’entreprise que nécessaire selon les types suivants :

- Ressources Cloud

- Noms de domaine réseau d’entreprise

- Serveurs proxy

- Serveurs proxy internes

- Plages d’adresse IPv4

- Plages d’adresse IPv6

- Resources neutres

Note : La specification de plusieurs ressource d’une même catégorie peut être faite par l’ajout d’une seule entrée et par l’utilisation d’un caractère de séparation qui peut être la virgule, le pipe, ou le point virgule. Le caractère d’échappement dépend du type de ressource (par exemple les domaines protégés utilisent le point virgule ; )

L’option Enterprise Proxy Servers list is authoritative (do not auto-detect) permet que Windows traite les serveurs proxy spécifiés dans la définition des limites du réseau comme la liste complète des serveurs proxy disponibles sur le réseau. Si vous décochez cette case, Windows recherchera des serveurs proxy supplémentaires dans le réseau immédiat.

L’option Enterprise IP Ranges list is authoritative (do not auto-detect) permet que Windows traite les plages IP spécifiées dans la définition des limites du réseau comme la liste complète des plages IP disponibles sur le réseau. Si vous décochez cette case, Windows recherchera des plages IP supplémentaires sur n'importe quel périphérique connecté à le réseau.

Cliquez sur OK puis Create.

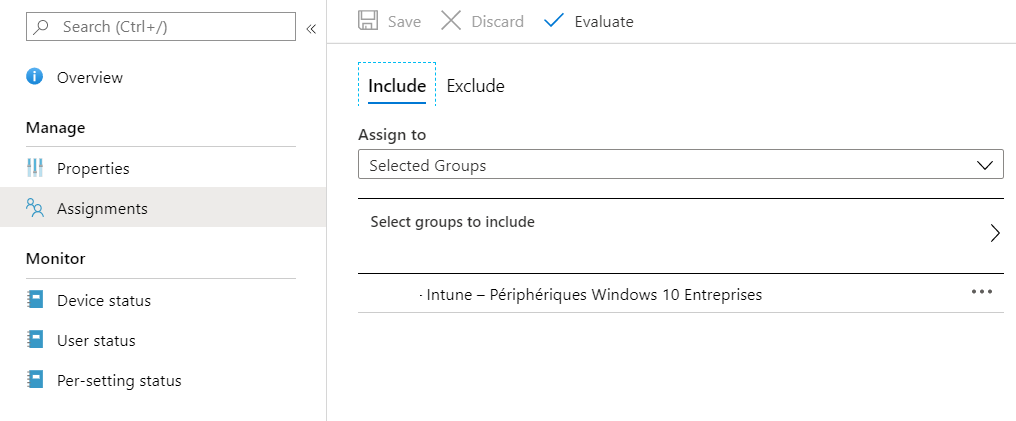

Lorsque la stratégie a été créé, vous devez ensuite affecter ce profil au groupe de périphérique Windows 10 souhaité (par exemple : Intune-Périphériques Windows 10 Entreprise)

Les machines Windows 10 sont maintenant configurées pour correctement utiliser Microsoft Defender Application Guard.