Microsoft Defender Antivirus est issu de System Center Endpoint Protection qui fut lui-même issu de Forefront EndPoint Protection, lui-même issu de Microsoft Security Essentials lui-même issu de Windows Live OneCar. Ce dernier est né du rachat de la société GIANT Software en 2004, leader dans le mode des anti-spyware. Microsoft a donc une expérience assez longue dans le monde des antivirus et fort de sa base de plusieurs millions de périphériques protégés via Microsoft Defender dans Windows 10, il obtient des éléments de télémétrie et de sécurité qu’aucun autre éditeur ne peut fournir.

Les technologies de nouvelle génération de Microsoft dans Microsoft Defender Antivirus offrent une protection automatisée quasi instantanée contre les menaces nouvelles et émergentes. Pour identifier dynamiquement les nouvelles menaces, ces technologies fonctionnent avec de larges ensembles de données interconnectées dans le graphique de sécurité intelligent de Microsoft et de puissants systèmes d'intelligence artificielle (IA) pilotés par des modèles avancés d'apprentissage machine.

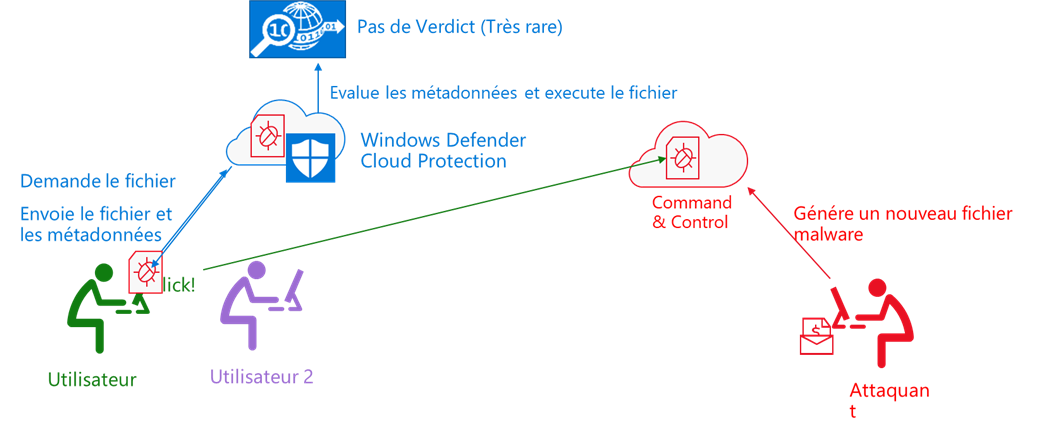

Pour tirer parti de la puissance et de la vitesse de ces technologies de nouvelle génération, Microsoft Defender Antivirus fonctionne de manière transparente avec les services Microsoft cloud. Ces services de protection Cloud, également appelés Microsoft Advanced Protection Service (MAPS), améliorent la protection en temps réel standard. Grâce à la protection fournie par le cloud, les technologies de nouvelle génération permettent d'identifier rapidement les nouvelles menaces, parfois même avant qu'une seule machine ne soit infectée.

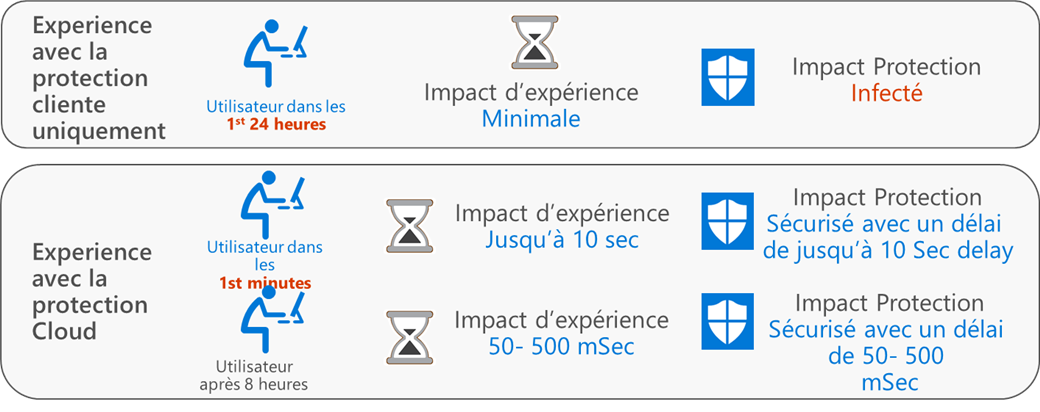

Microsoft a par exemple introduit Block at First Sight pour détecter et bloquer les nouveaux logiciels malveillants en quelques secondes. L’entreprise peut spécifier combien de temps le fichier doit être retenu avant l’exécution pendant que le service de protection Cloud analyse le fichier. Lorsque Microsoft Defender Antivirus rencontre un fichier suspect mais non détecté, il interroge le backend de protection cloud. Le cloud backend applique l'heuristique, du Machine Learning et l'analyse automatisée du fichier pour déterminer si les fichiers sont malveillants ou propres.

Cette série d'articles traite de la configuration de Microsoft Defender Antivirus avec Microsoft Intune. Ce billet s'attache à détailler la fonctionnalité Block at First Sight.

Block at first sight utilise uniquement le backend de protection cloud pour les fichiers exécutables et les fichiers exécutables non portables qui sont téléchargés depuis Internet, ou qui proviennent de la zone Internet. Une valeur du hash du fichier exécutable est vérifiée via le backend Cloud pour déterminer s'il s'agit d'un fichier non détecté auparavant. C’est la Protection délivrée par le Cloud.

Si le backend Cloud n'est pas en mesure de fournir un verdict, Microsoft Defender Antivirus verrouille le fichier et télécharge une copie dans le Cloud. Le Cloud effectue une analyse supplémentaire pour parvenir à un vertict avant d'autoriser l'exécution du fichier ou de le bloquer lors de toute rencontre ultérieure, selon qu'il détermine que le fichier est malveillant ou sûr.

A partir de Windows 10 1803, block at first sight peut bloquer les fichiers exécutables non portables (tels que JS, VBS ou macros) ainsi que les fichiers exécutables.

Configuration de la stratégie

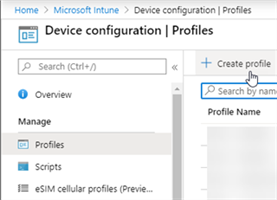

Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Configuration de l’appareil – Profils.

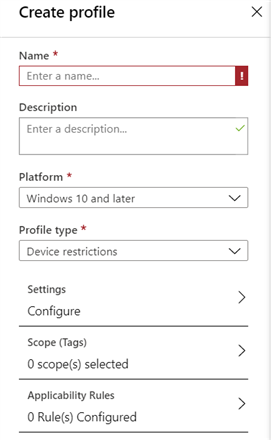

Procédez à la création du profil que vous nommerez selon la convention de nommage de votre entreprise (par exemple : Windows 10 – Stratégie Microsoft Defender Antivirus) Sélectionnez la plateforme Windows 10 et ultérieur puis Device Restrictions/Restriction de l’appareil dans le type de profil.

Sélectionnez ensuite la catégorie Antivirus Microsoft Defender / Microsoft Defender Antivirus.

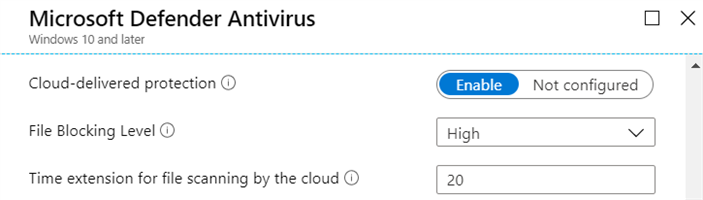

La stratégie offre ensuite les paramètres suivants :

- Cloud-delivered Protection (ou Block at First Sight) permet d’activer le mécanisme de protection Cloud où le périphérique interroge le service Cloud en envoyant le fichier pour une analyse et une exécution éventuelle dans une chambre de détonation. (Voir le fonctionnement plus haut dans ce document)

- File Blocking Level est en lien avec la protection cloud pour définir le niveau de blocage appliqué par la protection Cloud :

- Not Configured utilise le niveau de blocage par défaut de Microsoft Defender Antivirus et fournit une détection forte sans augmenter le risque de détection de fichiers légitimes.

- High applique un niveau de détection élevé. Bien qu'improbable, le réglage sur High peut entraîner la détection de certains fichiers légitimes.

- High + utilise le niveau High et applique des mesures de protection supplémentaires (peut avoir un impact sur la performance du client).

- Tolérance zéro bloque tous les exécutables inconnus

Note :Microsoft recommande d’activer la protection délivrée par le Cloud en commencant par le niveau par défaut (Not Configured).

- Extension du temps pour l’analyse du fichier par le Cloud : spécifie la durée maximale pendant laquelle Microsoft Defender Antivirus doit bloquer un fichier dans l'attente d'un résultat provenant du Cloud. La valeur initiale est de 10 secondes - tout temps supplémentaire spécifié ici (jusqu'à 50 secondes) sera ajouté à ces 10 secondes. Ce montant est un maximum théorique - dans la plupart des cas, l'analyse prendra moins de temps que le maximum. La prolongation du délai permet au Cloud d'enquêter en profondeur sur les fichiers suspects avec par exemple une exécution dans une chambre de détonation.

Note :Microsoft recommande d'activer ce paramètre et de spécifier au moins 20 secondes supplémentaires).

Cliquez sur OK à trois reprises puis Créer pour procéder à la création.

Lorsque la stratégie a été créé, vous devez ensuite affecter ce profil au groupe de périphérique Windows 10 souhaité (par exemple : Intune-Périphériques Windows 10 Entreprise)

Validation de la fonctionnalité

La protection par le Cloud intervient à différents niveaux : lorsque l’utilisateur télécharge un fichier, lorsqu’il ouvre un fichier depuis sa boite aux lettres, lorsqu’il copie un fichier depuis l’extérieur du système (disques, usb, etc.). Ceci permet d’envoyer rapidement le fichier au Cloud de Microsoft pour une analyse de la signature, du comportement, etc.

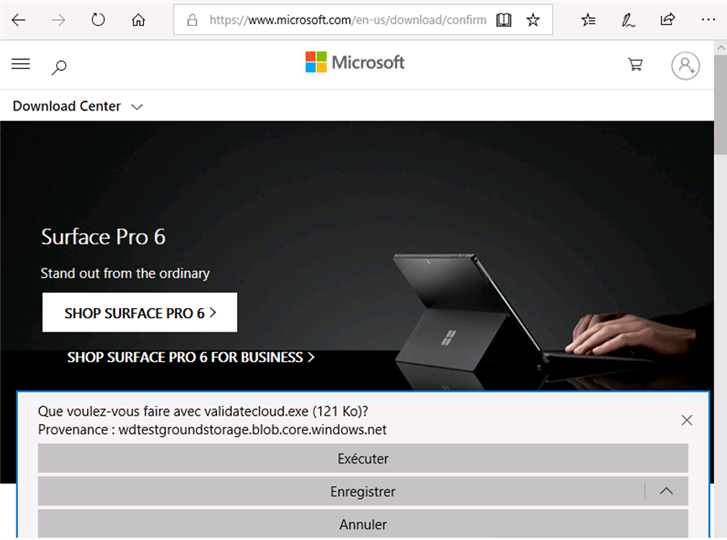

Pour ce faire, vous utilisez le navigateur de la machine et vous récupérez un fichier de test fourni par les éditeurs :

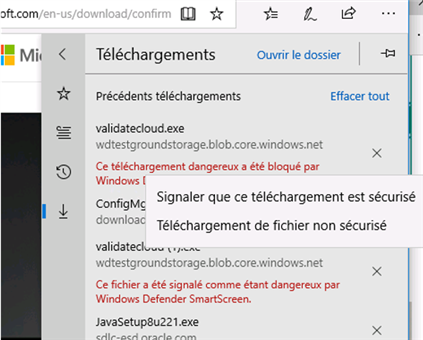

Vous procédez à l’enregistrement, le téléchargement du fichier est d’abord bloqué par Microsoft Defender Smart Screen (non disponible sur Firefox, Google Chrome ou Internet Explorer). Vous pouvez forcer quand même le téléchargement du fichier non sécurisé :

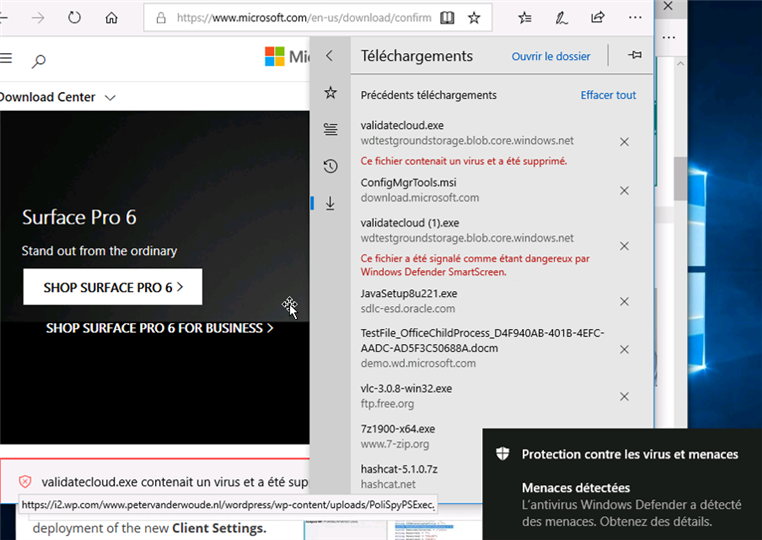

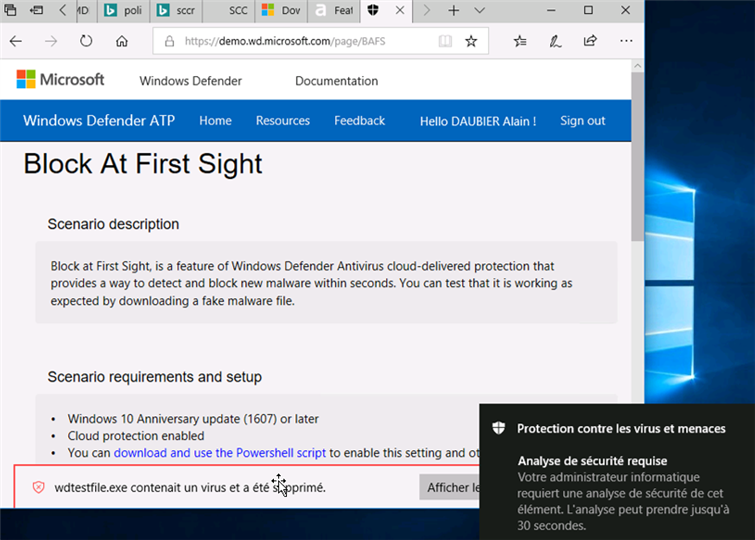

Après le lancement du téléchargement, le fichier est en réalité instantannément soumis au service Cloud de Microsoft. Ce dernier renvoi un état de menace à Microsoft Defender Antivirus afin de bloquer le fichier :

La fonctionnalité Block At First Sight (blocage au premier abord) est une extension de la protection cloud qui permet de spécifier le délai d’attente visant à bloquer le fichier pour laisser les outils Cloud déterminer l’état du fichier. Ceci permet à Microsoft d’exécuter le fichier dans une chambre de détonation temporaire et de voir le résultat de l’exécution. La solution précédente seule, envoie le fichier et effectue une analyse de la signature et du code associé.Microsoft fournit un fichier qui permet de tester le mécanisme Block At First Sight. Le fichier est bloqué et envoyé. Une fenêtre de notification informe l’utilisateur du délai d’analyse configuré par l’administrateur. Le résultat donne ensuite l’état d’accès au fichier. Dans le cas de ce test, le résultat a démontré que le fichier contenait un virus et instruit Microsoft Defender Antivirus de le supprimer :