Microsoft Defender Antivirus est issu de System Center Endpoint Protection qui fut lui-même issu de Forefront EndPoint Protection, lui-même issu de Microsoft Security Essentials lui-même issu de Windows Live OneCar. Ce dernier est né du rachat de la société GIANT Software en 2004, leader dans le mode des anti-spyware. Microsoft a donc une expérience assez longue dans le monde des antivirus et fort de sa base de plusieurs millions de périphériques protégés via Microsoft Defender dans Windows 10, il obtient des éléments de télémétrie et de sécurité qu’aucun autre éditeur ne peut fournir.

Les technologies de nouvelle génération de Microsoft dans Microsoft Defender Antivirus offrent une protection automatisée quasi instantanée contre les menaces nouvelles et émergentes. Pour identifier dynamiquement les nouvelles menaces, ces technologies fonctionnent avec de larges ensembles de données interconnectées dans le graphique de sécurité intelligent de Microsoft et de puissants systèmes d'intelligence artificielle (IA) pilotés par des modèles avancés d'apprentissage machine.

Pour tirer parti de la puissance et de la vitesse de ces technologies de nouvelle génération, Microsoft Defender Antivirus fonctionne de manière transparente avec les services Microsoft cloud. Ces services de protection Cloud, également appelés Microsoft Advanced Protection Service (MAPS), améliorent la protection en temps réel standard. Grâce à la protection fournie par le cloud, les technologies de nouvelle génération permettent d'identifier rapidement les nouvelles menaces, parfois même avant qu'une seule machine ne soit infectée.

Microsoft Defender Antivirus permet de se pémunir des logiciels potentiellement non souhaités (PUA). Microsoft utilise des catégories spécifiques et les définitions des catégories pour classer les logiciels en tant que PUA.

- Logiciels publicitaires : Logiciel qui affiche des publicités ou des promotions, ou qui invite l'utilisateur à remplir des sondages pour d'autres produits ou services dans des logiciels autres que lui-même. Cela comprend les logiciels qui insèrent des publicités dans les pages Web.

- Logiciel Torrent : Logiciel utilisé pour créer ou télécharger des torrents ou d'autres fichiers utilisés spécifiquement avec les technologies de partage de fichiers peer-to-peer.

- Logiciels de cryptomining : Logiciel qui utilise vos ressources informatiques pour extraire les cryptocurrences.

- Regroupement de logiciels : Logiciel qui propose d'installer d'autres logiciels qui ne sont pas signés numériquement par la même entité. Aussi, les logiciels qui offrent d'installer d'autres logiciels qui se qualifient comme PUA.

- Logiciels de marketing : Logiciel qui surveille et transmet les activités de l'utilisateur à des applications ou services autres que lui-même à des fins de recherche marketing.

- Logiciel d'évasion : Logiciels qui tentent activement d'échapper à la détection par les produits de sécurité, y compris les logiciels qui se comportent différemment en présence de produits de sécurité.

- Logiciel avec une mauvaise réputation dans l'industrie : Logiciels que les fournisseurs de sécurité de confiance détectent avec leurs produits de sécurité. L'industrie de la sécurité se consacre à la protection des clients et à l'amélioration de leur expérience. Microsoft et d'autres organisations de l'industrie de la sécurité échangent continuellement des connaissances sur les fichiers qu'ils ont analysé afin de fournir aux utilisateurs la meilleure protection possible.

Configuration de la stratégie

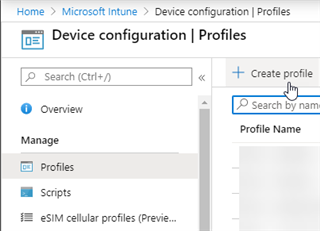

Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Configuration de l’appareil – Profils.

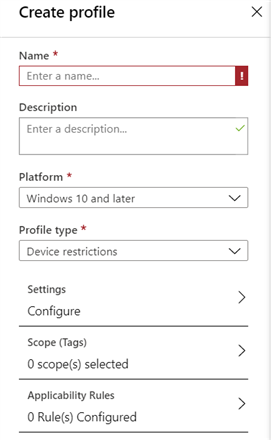

Procédez à la création du profil que vous nommerez selon la convention de nommage de votre entreprise (par exemple : Windows 10 – Stratégie Microsoft Defender Antivirus) Sélectionnez la plateforme Windows 10 et ultérieur puis Device Restrictions/Restriction de l’appareil dans le type de profil.

Sélectionnez ensuite la catégorie Antivirus Microsoft Defender / Microsoft Defender Antivirus.

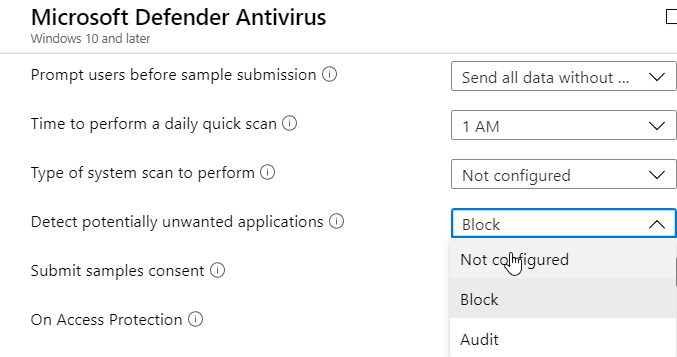

La stratégie permet ensuite de configurer le paramétrage Détection des applications potentiellement non souhaitées (PUA) permettant de définir le comportement quand Microsoft Defender détecte des applications potentiellement non voulues. Vous pouvez désactiver (Not Configured), Bloquer ou Auditer les événements.

Cliquez sur OK à trois reprises puis Créer pour procéder à la création.

Lorsque la stratégie a été créé, vous devez ensuite affecter ce profil au groupe de périphérique Windows 10 souhaité (par exemple : Intune-Périphériques Windows 10 Entreprise)

Validation de la fonctionnalité

Le mécanisme bloquant les applications potentiellement non souhaitées (PUA) est très efficace pour bloquer des menaces non officiellement détectées ou des logiciels de type trojan, spyware, publicitaires, outils de cracking, etc.

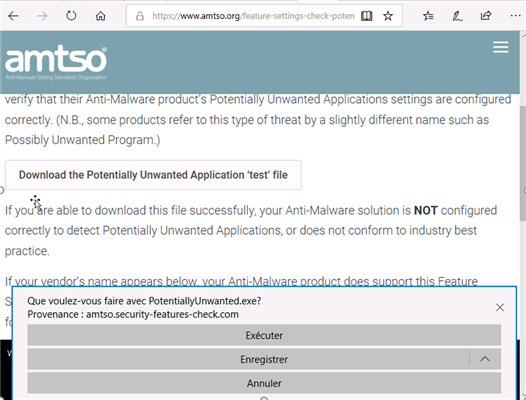

Le site amtso.org fournit un fichier test pour les antivirus qui permet de valider que la fonctionnalité est activée et fonctionnelle :

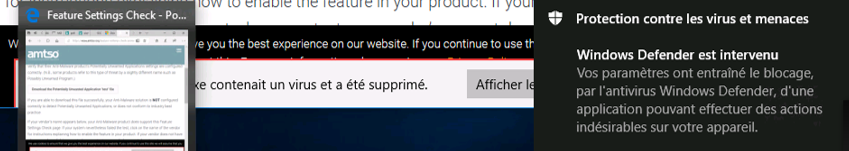

Vous pouvez procéder à l’enregistrement et constater le blocage et la suppression de ce fichier par l’antivirus Microsoft Defender :