Un problème touche Windows Autopilot dans un scénario Self-Deploying lorsque vous avez une configuration spécifique appliquée à l’accès conditionnel ciblant Microsoft Intune. Comme vous le savez, Windows Autopilot permet le provisionnement et la transformation de machines à partir de l’image fournit par le fabricant OEM. Le scénario Self-Deploying permet un provisionnement sans aucune action de la part de l’utilisateur. Ce scénario est ciblé pour le provisionnement de machine à usage unique comme des Kiosks (Bornes en libre-service, etc.)

Il y a quelques mois, Microsoft a introduit la possibilité d’appliquer des stratégies d’accès conditionnel uniquement lors de la phase d’enregistrement. Vous pouvez donc construire un scénario où :

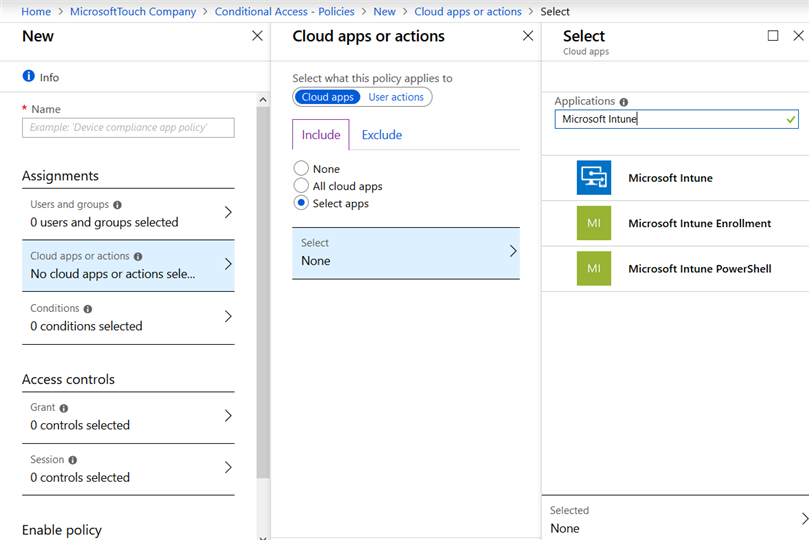

- Vous appliquez de l’accès conditionnel pour enregistrer le périphérique dans Microsoft Intune en demandant par exemple une authentification à facteurs multiples (MFA). Ceci correspond à l’application Microsoft Intune Enrollment.

- Vous n’appliquez pas d’accès conditionnel pour la connexion à Microsoft Intune. Par exemple, lorsque l’utilisateur ouvre et se connecte au portail d’entreprise. Ceci correspond à l’application Microsoft Intune.

L’application d’une stratégie d’accès conditionnel sur Microsoft Intune Enrollment ne devrait impacter que les scénarios d’enregistrement manuel de périphériques iOS et Android.

Malheureusement, un bug touche le scénario Self-Deploying puisque ces deux applications sont considérées comme étant MDM par Windows Autopilot. Quand Azure AD doit déterminer quelles sont les URLs à renvoyer au client pour l’enregistrement, il n’est pas capable de gérer plusieurs entrées.

Microsoft travaille pour résoudre ceci. Dans l’immédiat, vous pouvez désactiver les stratégies d’accès conditionnel sur le service Microsoft Intune Enrollment lorsque vous utilisez le scénario Self-Deploying de Windows Autopilot.