Les règles d’accès conditionnel de Microsoft Entra ID sont un rempart essentiel dans l’approche Zero Trust. Néanmoins, leur élaboration demande une véritable ingénierie pour s’assurer de la meilleure couverture de sécurité, de la meilleure expérience utilisateur et de la contextualisation de l’organisation.

Certains services utilisés par les services IT requierent parfois d’être positionnés dans les Exclusions en fonction des règles et des scénarios.

Par exemple, la fonctionnalité d’activation de Windows basée sur un abonnement comme Microsoft 365 E3/E5 ou Windows 10 E3/E5 (Windows Subscription Activation) doit permettre un accès sans contrainte (MFA, etc.). Ainsi chez un client, j’ai fait face à cette problématique car l’entreprise avait mis en place une règle d’accès conditionnel demandant une authentification à facteurs multiples (MFA) pour tous les services Cloud. Pour être honnête avec vous, je me bas contre cette règle qui ne protège que partiellement l’organisation et rend surtout l’expérience utilisateur très mauvaise sur des postes gérés (Microsoft Entra Hybrid Join ou enregistrés dans Microsoft Intune). Par exemple, elle a tendance à bloquer la synchronisation du service Microsoft Intune sur un poste géré avec une erreur visible dans la partie Accès Compte Professionnel – Informations.

Pour éviter ce problème, je recommande en général de créer une règle d’accès conditionnel qui comprend soit la demande du MFA soit un poste géré et conforme.

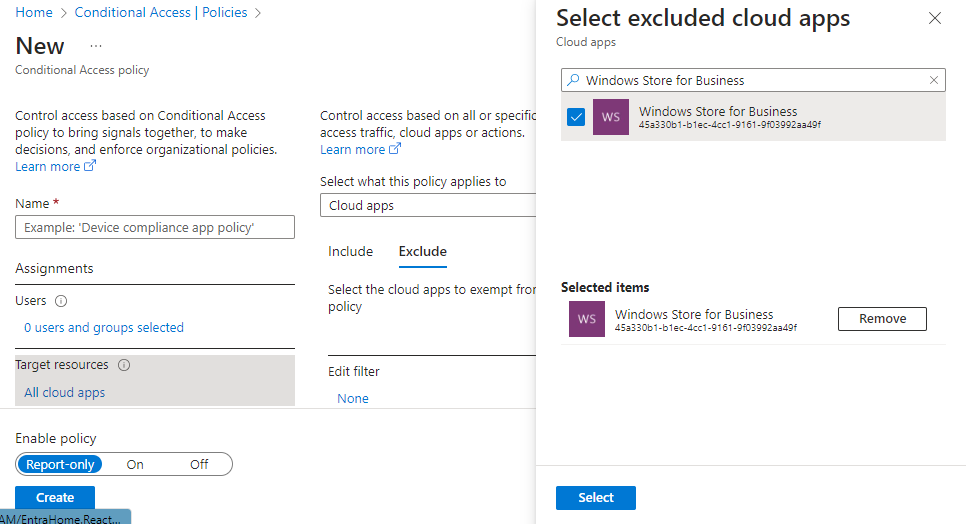

Néanmoins, certaines organisations continuent de vouloir demander du MFA dans toutes les conditions. Dans cette situation, il faut exclure un certain nombre d’applications Cloud de la stratégie. C’est donc le cas lorsque l’organisation utilise Windows Subscription Activation pour activer la licence Windows Entreprise de ses postes. Dans ce cas, vous devez exclure l’application avec l’identifiant suivant : 45a330b1-b1ec-4cc1-9161-9f03992aa49f

- Sur les anciens Tenants Microsoft Entra ID : Windows Store for Business

- Sur les nouveaux tenants Microsoft Entra ID : Universal Store Service APIs and Web Application